程序员应该学习的签名破解

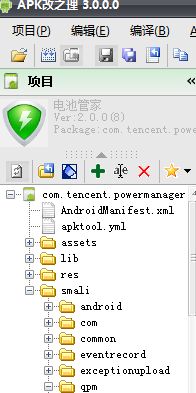

我们以“XXXX管家”为例,该apk使用了签名保护。我们对apk二次打包后,程序无法运行。原因是程序运行时会获取当前应用签名和官方签名进行对比。如果发现不一致就会终止程序。

下面我们对签名保护进行破解

首先我们需要用到的工具是APK改之理。百度云盘下载:http://pan.baidu.com/share/link?shareid=164149&uk=3291471913#dir/path=%2Fmysoft%2Fapkide

点击”项目”->”打开apk”,反编译apk。

获取应用签名的java代码是:

PackageInfo packageInfo = getPackageManager().getPackageInfo(

"xx.xxx.xx", PackageManager.GET_SIGNATURES);

Signature[] signs = packageInfo.signatures;

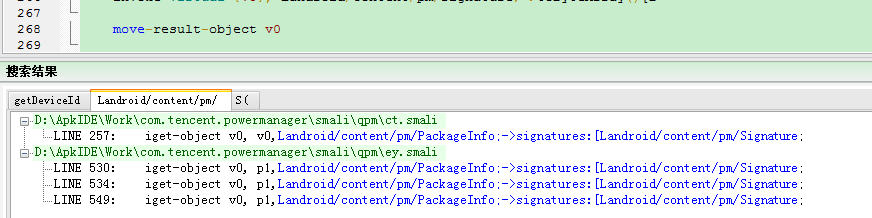

其中“Signature” 对应的smali代码是

“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”

我们在改之理

搜索“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”

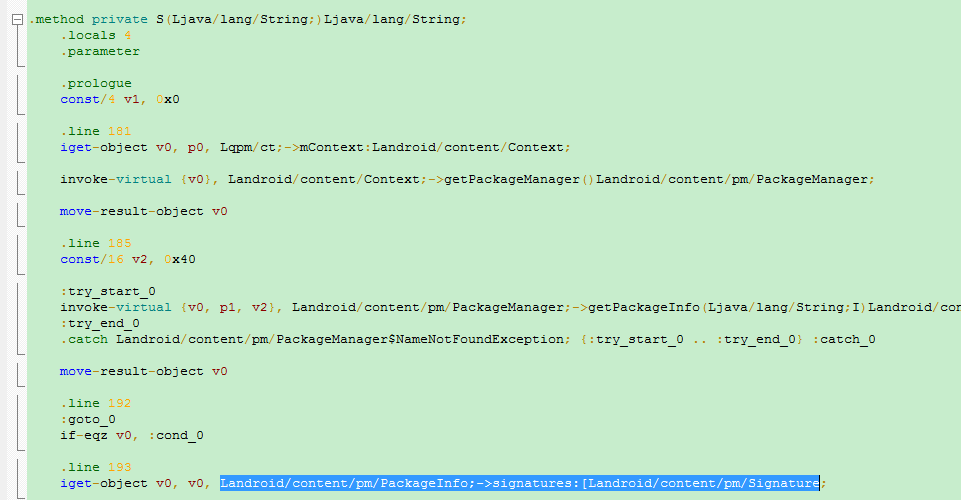

有两个文件用到了签名。首先看下ct.smali

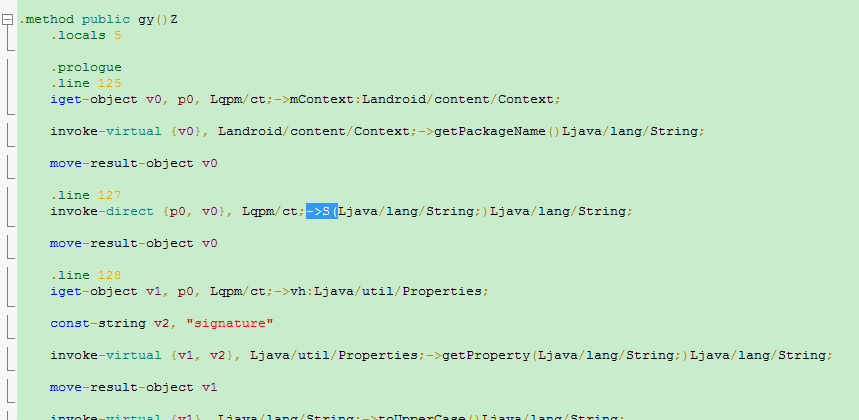

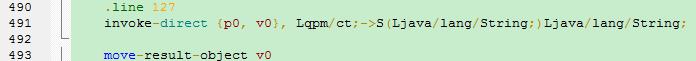

发现这个S(Ljava/lang/String;) 是获取签名的方法。Ctrl+F搜索下“->s(”,看谁调用了s这个方法。搜索后定位到了 gy()方法。返回值是布尔型。

该方法 491行 查询了当前apk的签名,并保存在了v0寄存器里

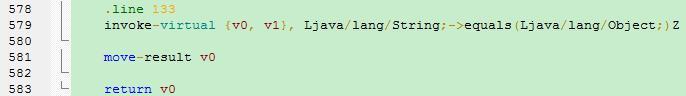

500 行,获取了保存的官方签名,并保存在了v1寄存器里

![]()

579行,判断v0和v1是否相等。返回值保存在了v0寄存器里

583行,返回了v0

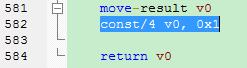

通过分析我们发现这个gy()方法,就是判断签名的地方。我们只需要修改下让该方法返回真,就能突破签名保护。

在581行,强制返回值v0为真

本文详细介绍了如何使用APK改之理工具破解apk的签名保护,以'XXXX管家'为例,通过分析获取应用签名的java代码和smali代码,找到并修改关键方法gy(),使其返回真,从而突破签名保护,使程序能够正常运行。

本文详细介绍了如何使用APK改之理工具破解apk的签名保护,以'XXXX管家'为例,通过分析获取应用签名的java代码和smali代码,找到并修改关键方法gy(),使其返回真,从而突破签名保护,使程序能够正常运行。

966

966

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?