读题,很明显,这是一波带领你收集工具的题目,就是wireshark

Wireshark · Download https://www.wireshark.org/download.html先是对wireshark的下载和安装

https://www.wireshark.org/download.html先是对wireshark的下载和安装

下载好题目资源以后进行解压,直接拖入到wireshark中

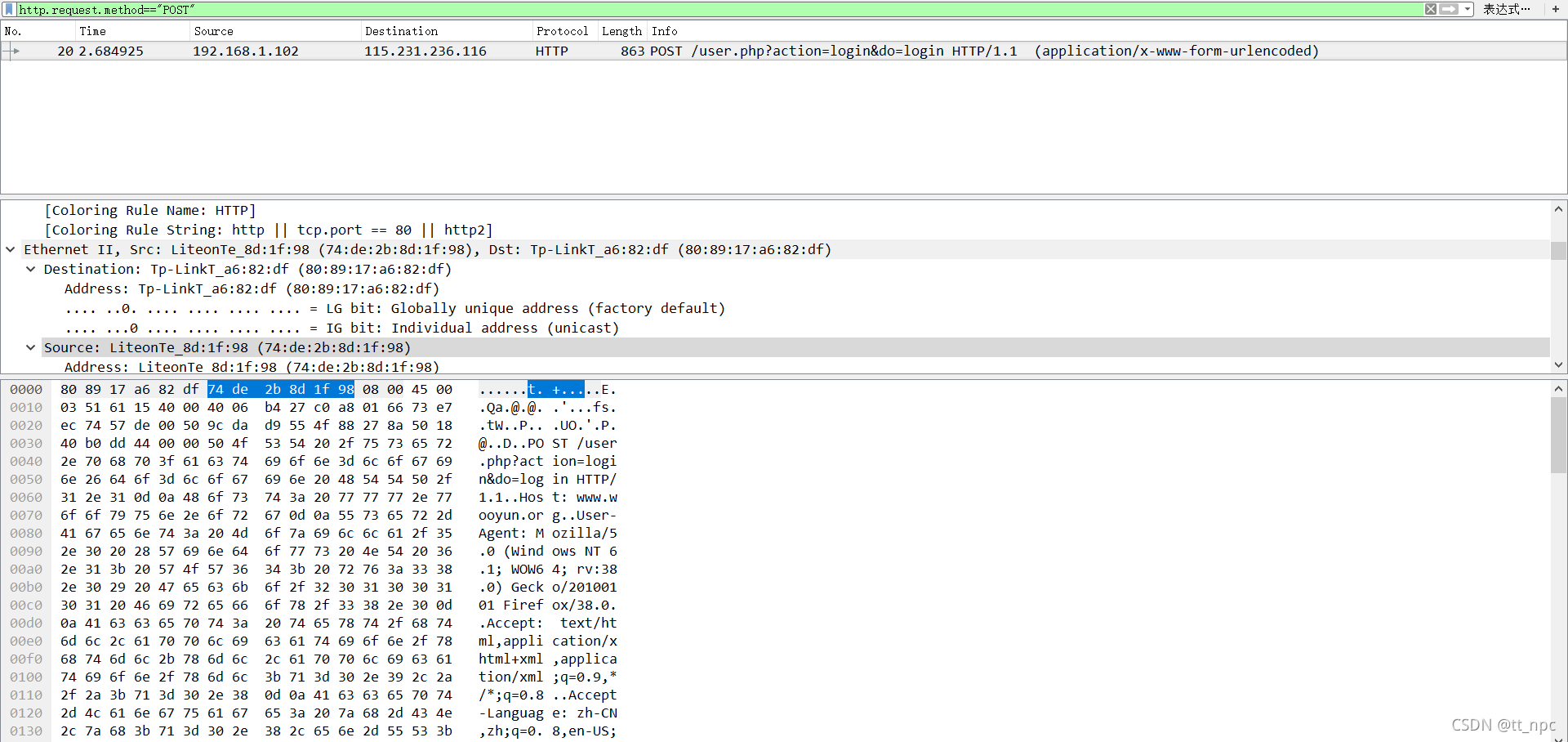

由题知,管理员的密码就是答案那么我们直接用http.request.method=="POST"滤出post就行

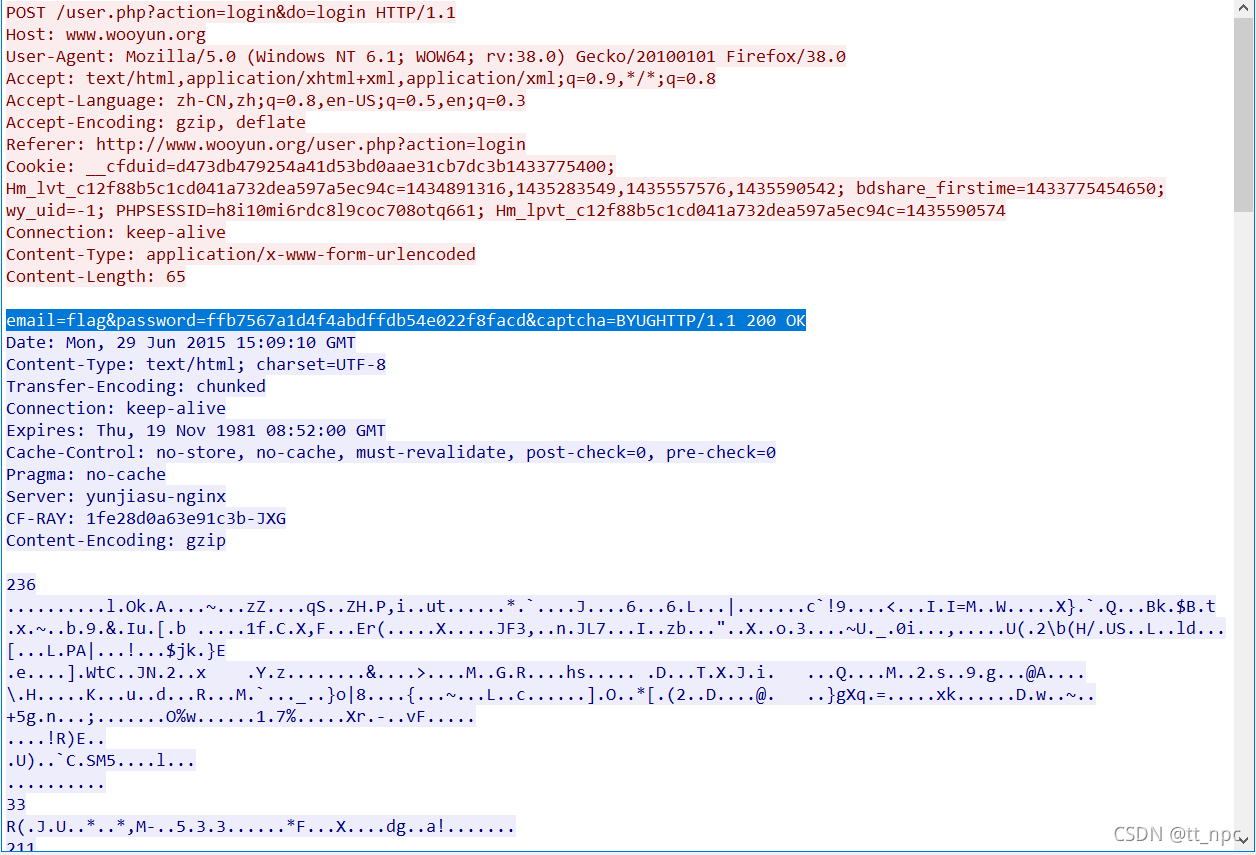

让我们再用TCP追踪流查看信息,就可以看到密码

flag={ffb7567a1d4f4abdffdb54e022f8facd&captcha}

本文介绍了如何使用Wireshark网络封包分析工具来过滤HTTP POST请求,从而找到管理员的密码。通过筛选HTTP请求方法为'POST'的流量,然后通过TCP流查看详细信息,可以揭示隐藏的密码,该密码为flag{ffb7567a1d4f4abdffdb54e022f8facd&captcha}

本文介绍了如何使用Wireshark网络封包分析工具来过滤HTTP POST请求,从而找到管理员的密码。通过筛选HTTP请求方法为'POST'的流量,然后通过TCP流查看详细信息,可以揭示隐藏的密码,该密码为flag{ffb7567a1d4f4abdffdb54e022f8facd&captcha}

1189

1189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?