题目如图下载下来发现就是一张图片

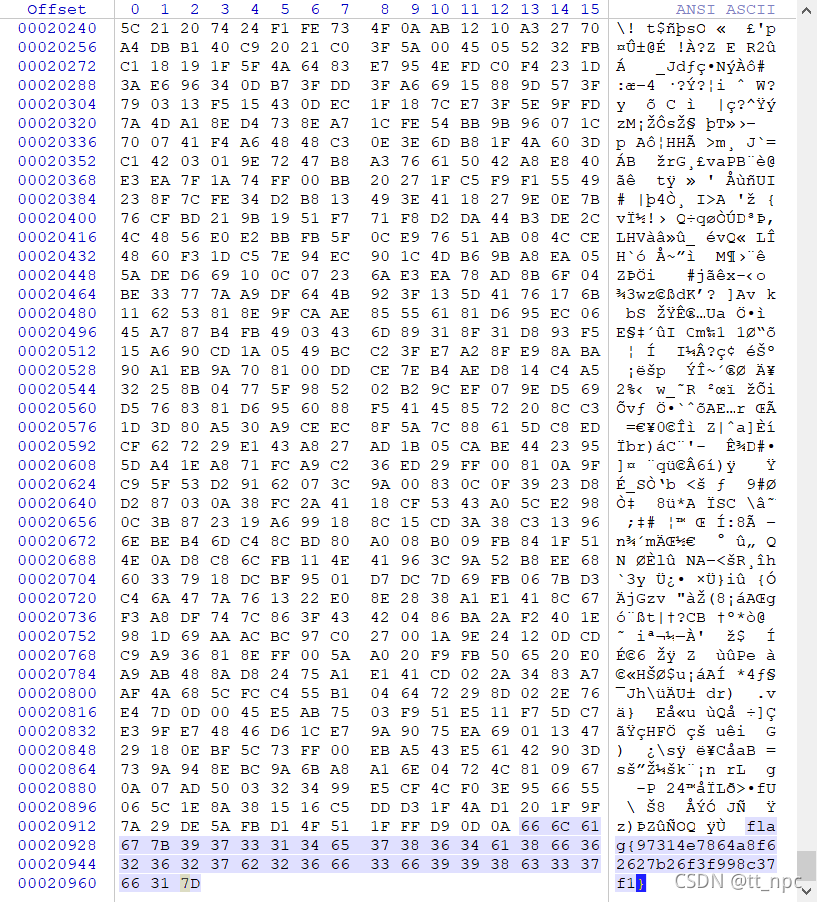

把它扔进winhex观察,拉到底部发现flag

flag{97314e7864a8f62627b26f3f998c37f1}

本文探讨了一张包含隐藏flag的图片,通过使用Winhex工具深入分析文件底部,揭示了密文`flag{97314e7864a8f62627b26f3f998c37f1}

本文探讨了一张包含隐藏flag的图片,通过使用Winhex工具深入分析文件底部,揭示了密文`flag{97314e7864a8f62627b26f3f998c37f1}

题目如图下载下来发现就是一张图片

把它扔进winhex观察,拉到底部发现flag

flag{97314e7864a8f62627b26f3f998c37f1}

1万+

1万+

6435

6435

694

694

1097

1097

968

968

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?