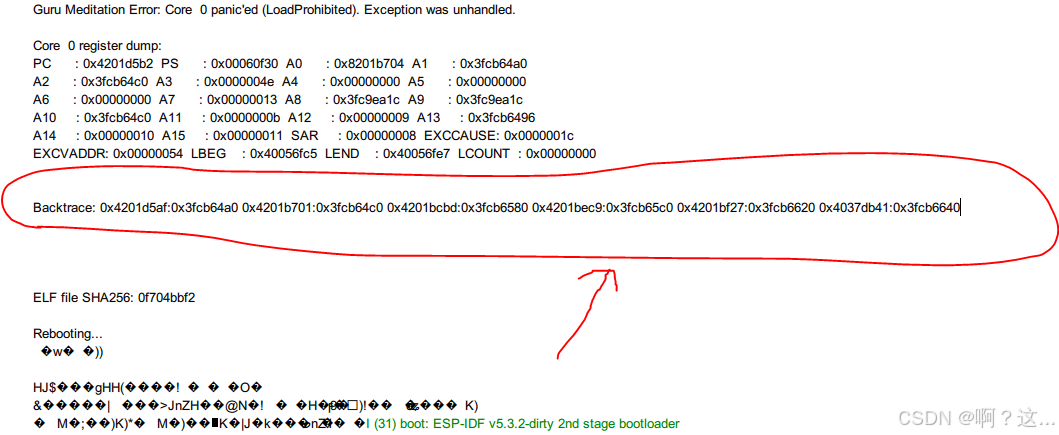

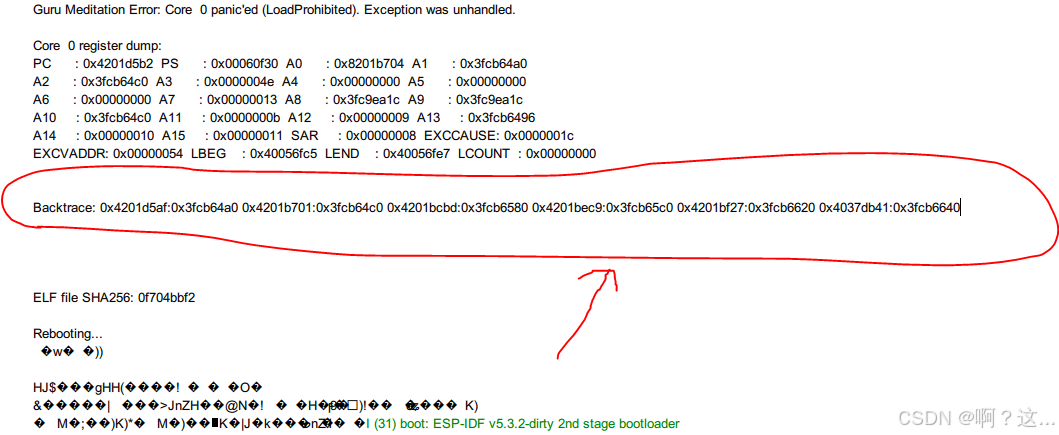

一、在esp32开发时,经常遇到单片机报错的情况,这时候会打印出一个log如下:

这个时候我们就能通过工具解析出断点的对应代码位置:

![]()

xtensa-esp32-elf-addr2line.exe -pfiaC -e project 你的工程编译保存路径\build\你的程序名.elf log打印的断点

回车即可把断点代表的位置打印出来。

一、在esp32开发时,经常遇到单片机报错的情况,这时候会打印出一个log如下:

这个时候我们就能通过工具解析出断点的对应代码位置:

![]()

xtensa-esp32-elf-addr2line.exe -pfiaC -e project 你的工程编译保存路径\build\你的程序名.elf log打印的断点

回车即可把断点代表的位置打印出来。

1119

1119

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?