GitPuk社区版支持LDAP集成,实现与企业统一认证体系的无缝衔接。本文将详解如何配置,让团队成员一键登录,畅通无阻。

1、GitPuk安装与配置

1.1 安装

本文以CentOS操作系统为例。

- 下载

CentOS安装包下载地址:点击下载gitpuk,点击CentOS下载,下载完成后得到类似tiklab-gitpuk-1.2.0.rpm的文件。

wget -O tiklab-gitpuk-1.2.0.rpm https://install.tiklab.net/app/install/gitpuk/V1.2.0/tiklab-gitpuk-1.2.0.rpm

- 安装

上传到服务器上,在文件同级目录执行命令安装

rpm -ivh tiklab-gitpuk-1.2.0.rpm

- 启动

系统默认安装路径为/opt目录,进入/opt/tiklab-gitpuk/bin目录下,执行./gitpuk start即可启动成功。

./gitpuk start

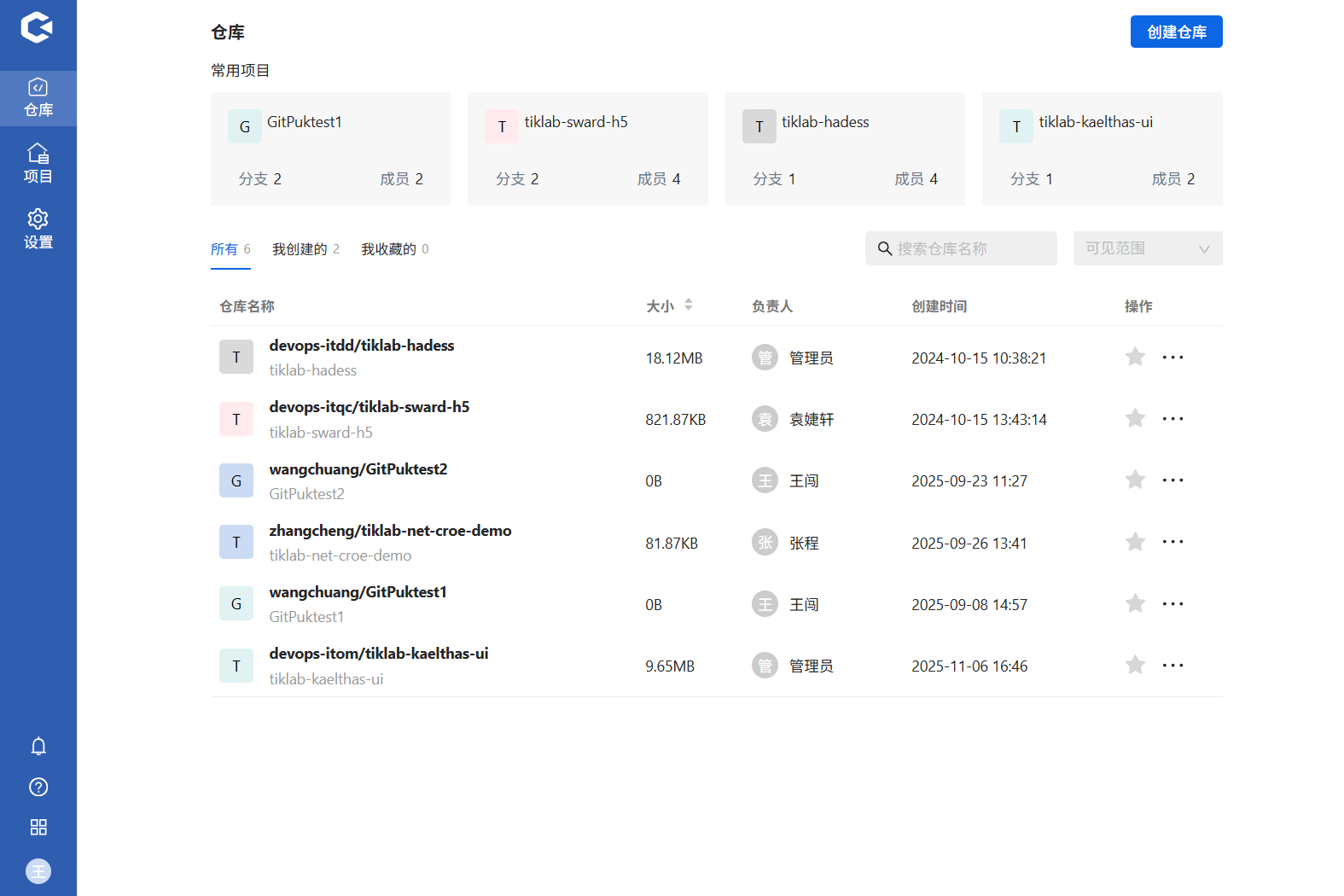

使用 http://ip:9800 进行访问。使用初始用户名密码admin\123456登录。成功登录后显示gitpuk首页。

1.2 配置LDAP登入

配置LDAP登录,首先需要填写LDAP的信息,开启LDAP后即可同步用户信息及登录。

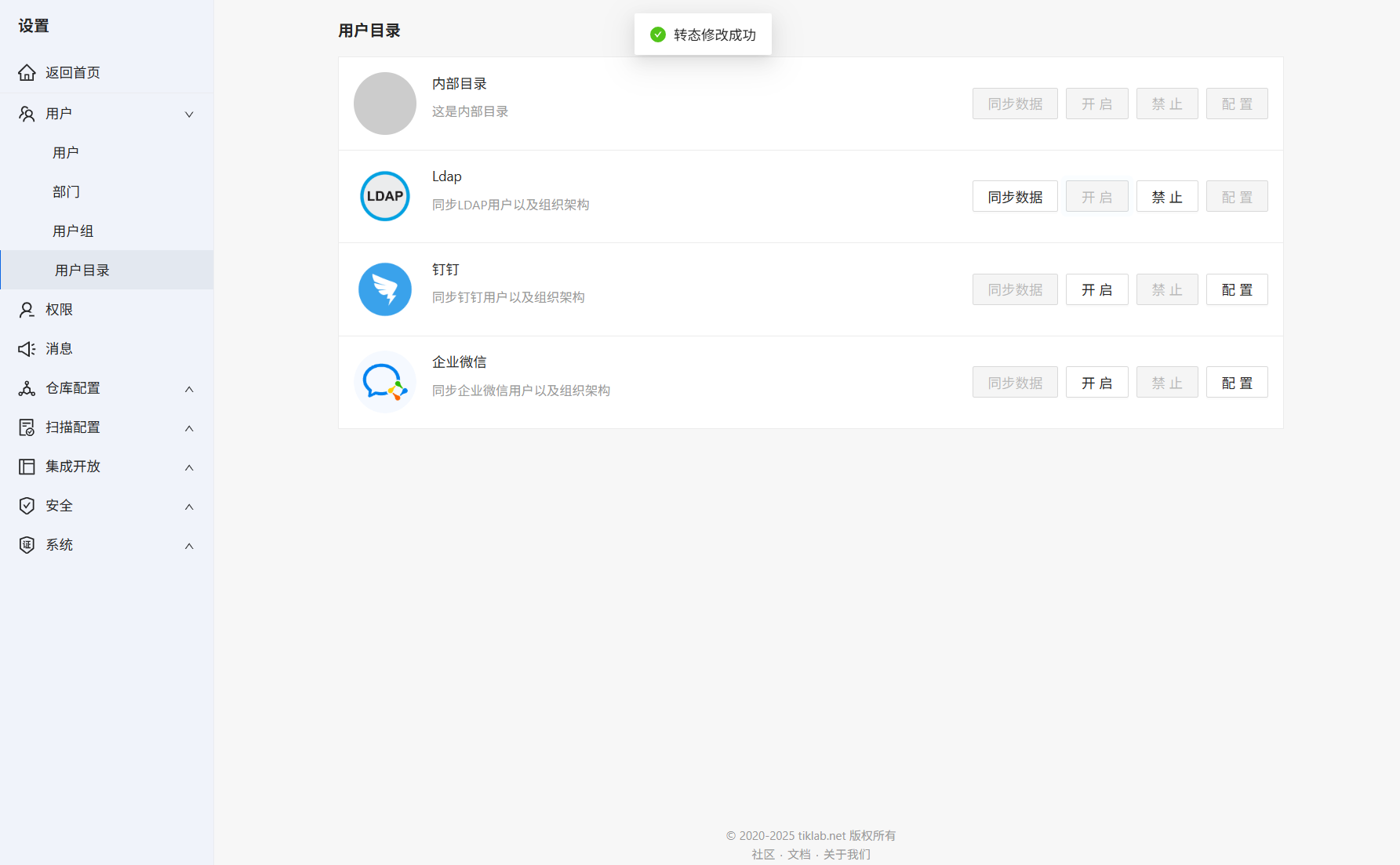

进入系统设置→用户→用户目录需要配置LDAP。

| 参数 | 说明 |

| AD/LDAP名称 | Ldap服务名称。 |

| 服务器地址 | 安装Ldap服务器的IP地址。 |

| 端口号 | Ldap服务器启动端口号。 |

| Base DN | 服务器主域 |

| 链接方式 | LDAP服务器是否使用SSL模式,默认为启动 |

| 管理员DN | Ldap管理员账号,全称包括域 |

| 密码 | 管理员密码 |

| 类型选择 | Ldap服务器类型 |

| 所属OU节点 | 需要同步的范围,不填默认同步授权的所以组织机构 |

支持OpenLDAP和Microsoft AD两种类型的LDAP。

- OpenLDAP

需要输入OpenLDAP名称、服务器地址、端口号、Base DN、是否使用SSL模式、管理员DN、密码、所属OU节点信息。

- Microsoft AD

需要输入Microsoft AD名称、服务器地址、DC(域)、CN(组织)、用户名、密码信息。

2、LDAP登入

2.1 同步账号

配置成功后点击开启,此时同步数据的按钮会亮起,点击同步数据,就会把LDAP下的用户信息同步到gitpuk。

若配置信息填写错误导致同步数据失败,点击禁止,配置按钮会再次亮起,可以修改配置信息。

2.2 查询LDAP同步用户

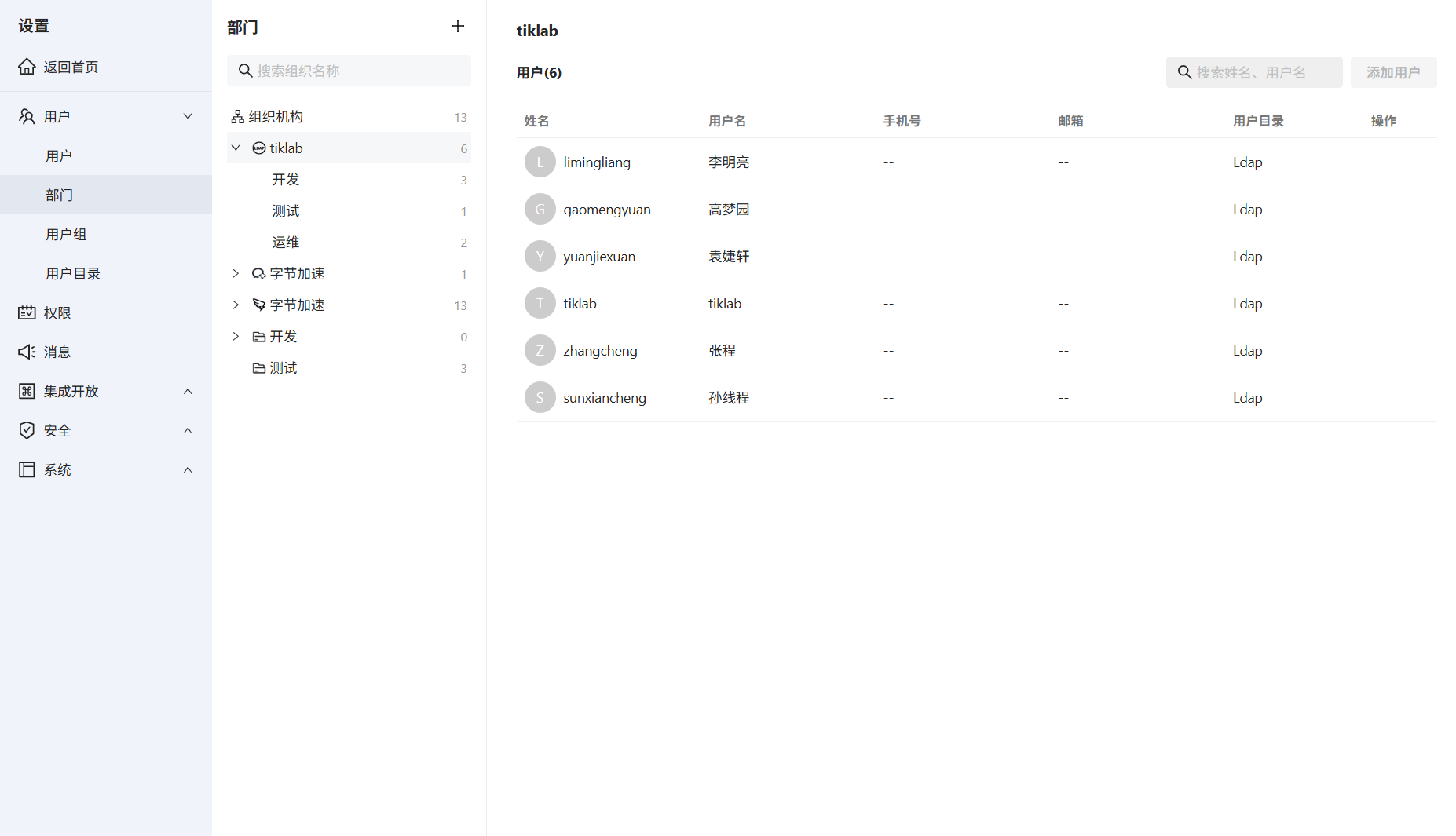

1.同步完成后可以点击部门,进行查看同步的部门与用户

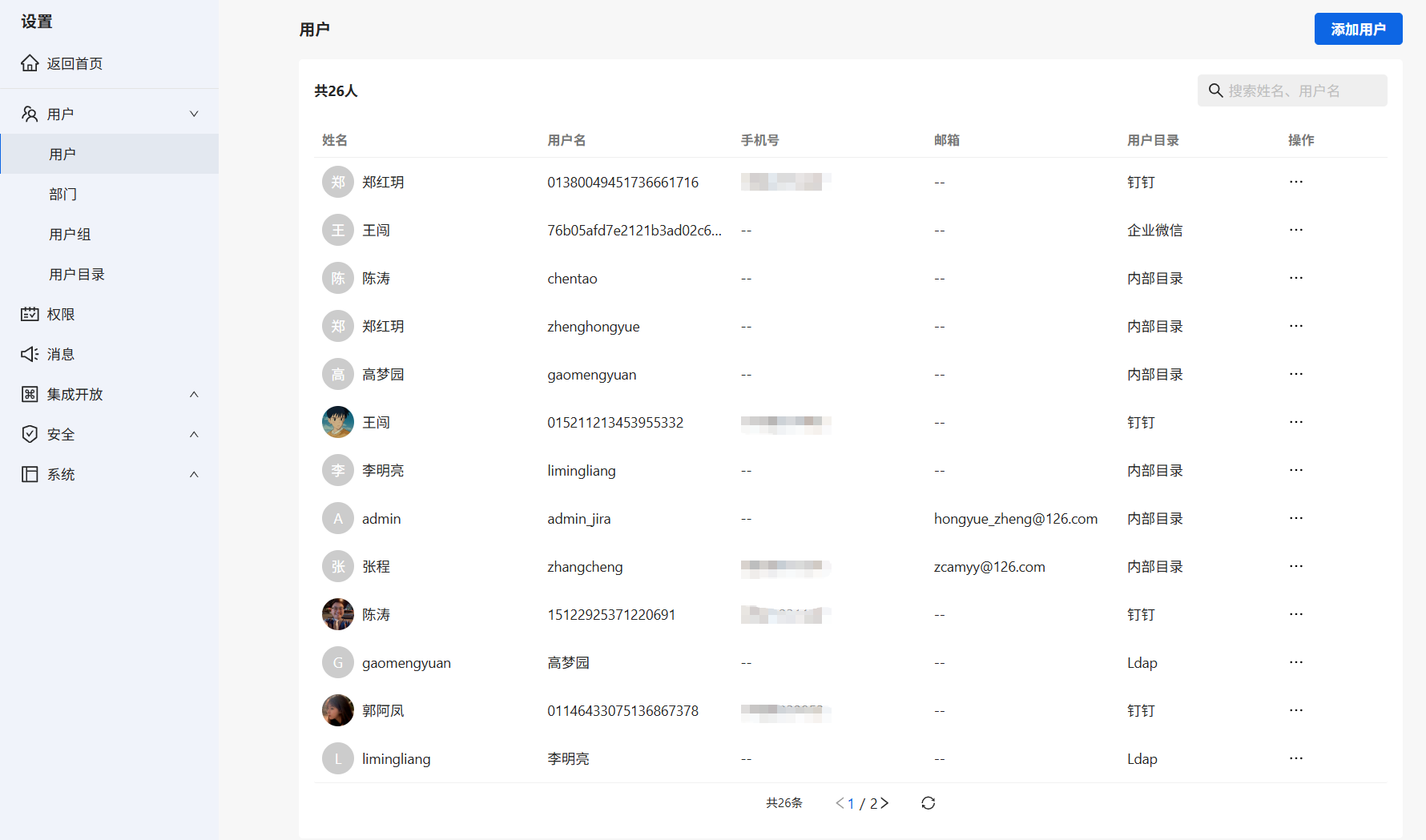

2.也可以点击用户进行查看同步完成后LDAP用户,同步过来的人用户目录会显示LDAP

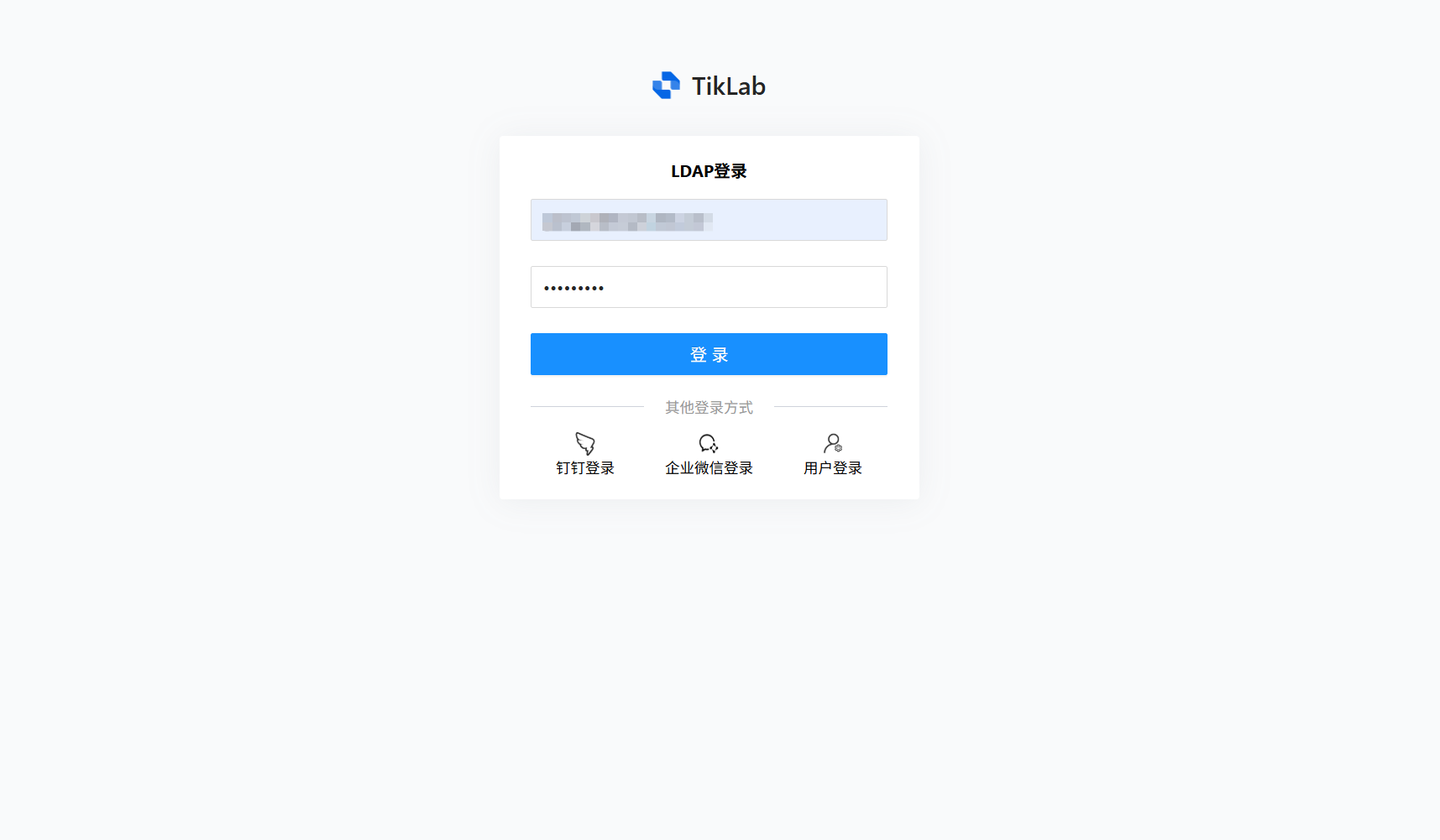

2.3 LDAP用户登入

在登入系统时,可以点击下方的LDAP登入方式进行登入

975

975

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?