前言

无线欺骗攻击中,多数是以无线中间人攻击体现的。中间人攻击是一种“间接”的入侵攻击,是通过拦截、插入、伪造、终端数据包等各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。

渗透有风险,点到为止!

一、中间人攻击简介

无线欺骗攻击中,多数是以无线中间人攻击体现的。中间人攻击是一种“间接”的入侵攻击,是通过拦截、插入、伪造、终端数据包等各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,这台计算机就称为“中间人”。

二、常用的欺骗工具

在kali linux里面有欺骗工具包,包括Ettercap、ARPSpoof、DNSChef、SSLStrip等。

三、中间人攻击(一) -arpspoof+drifrnet实现MiTM攻击

1、MiTM攻击简介

MiTM攻击是通过劫持两个用户之间的流量来实现的,而这种流量可以通过使用Wireshark和其他数据包嗅探器等工具来监测到.。你可以在本文接下来的部分,看到Wireshark是如何对每个数据包的细节进行嗅探的,研究者们可以使用Wireshark来捕获这些数据包以供日后的详细分析。假设有外国政府间谍正在对一位专家的电脑进行监控,我的任务就是检查他们是否从该专家的电脑里盗取了具有图片性质的信息,比如机密地图、计划、知识产权等。这样,为了弄清事情的危害程度,我就要具体判断这些被传输的图片信息到底是什么内容。首先,我需要进行MitM,把自己置于攻击目标和路由器之间。这样,所有的流量我就都可以监测到了。完成MitM之后,我需要使用一个名为“driftnet”的工具,driftnet是一款用于抓取指定接口数据流上面图片的软件。这样我就能将图片信息存储并显示在我的计算机上。

2、arpspoof实施MiTM攻击

在进行MiTM的方法上,我刚开始有arpspoof和Ettercap两种选择。

ettercap是一款现有流行的网络抓包软件,它利用计算机在局域网内进行通信的ARP协议的缺陷进行攻击,在目标与服务器之间充当中间人,嗅探两者之间的数据流量,从中窃取用户的数据资料。而arpspoof同样也可以完成APR欺骗,在经过对比后,我发现虽然Ettercap使用起来更加简单上手,但arpspoof却更加可靠。于是最后,我决定用arpspoof实施MiTM。

1)信息收集

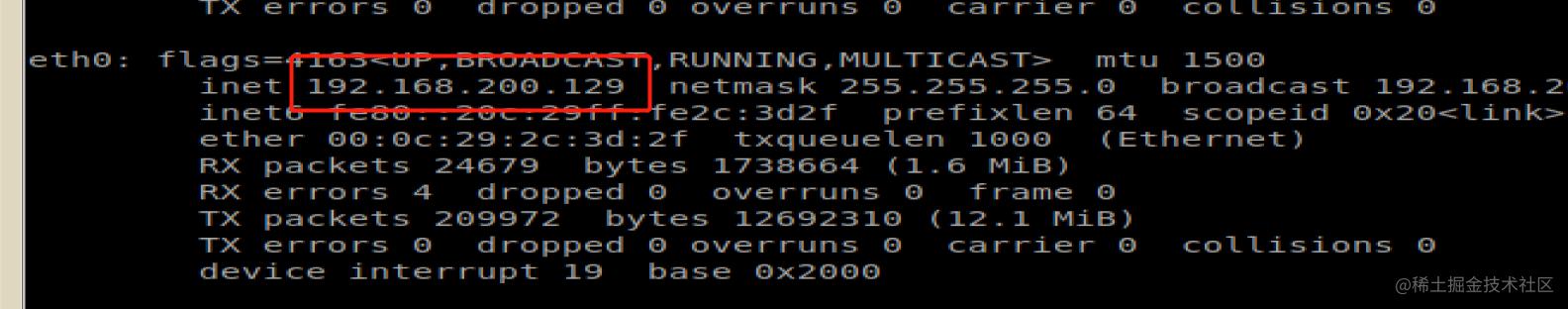

获取kali的IP地址

ifconfig192.168.200.129

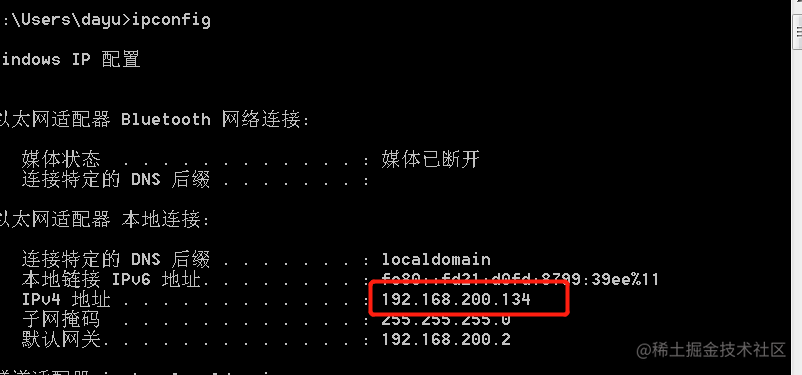

获取受害者IP地址

ipconfig192.168.200.134

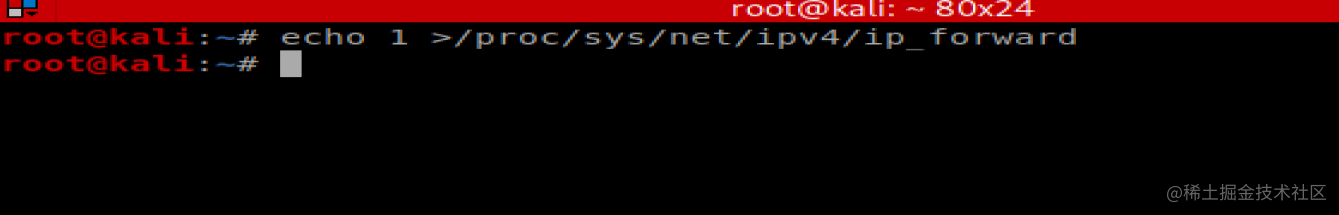

2)开启IP地址转发

echo 1 >/proc/sys/net/ipv4/ip_forward

3) 开始欺骗

arpspoof -i eth0 -t 192.168.200.134 192.168. 中间人攻击详解:流量欺骗与劫持实战

中间人攻击详解:流量欺骗与劫持实战

本文深入探讨中间人攻击,通过arpspoof+driftnet和Ettercap工具进行MiTM攻击,展示了如何进行流量欺骗、DNS劫持以及密码嗅探。介绍了信息收集、开启IP转发、ARP欺骗以及解决driftnet问题的步骤,揭示了网络攻击的潜在风险。

本文深入探讨中间人攻击,通过arpspoof+driftnet和Ettercap工具进行MiTM攻击,展示了如何进行流量欺骗、DNS劫持以及密码嗅探。介绍了信息收集、开启IP转发、ARP欺骗以及解决driftnet问题的步骤,揭示了网络攻击的潜在风险。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1075

1075

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?