前言

CVE-2022-0847 DirtyPipe脏管道漏洞是Linux内核中的一个漏洞,该漏洞允许写只读文件,从而导致提权。

调试环境

- ubuntu 20.04

- Linux-5.16.10

- qemu-system-x86_64 4.2.1

漏洞验证

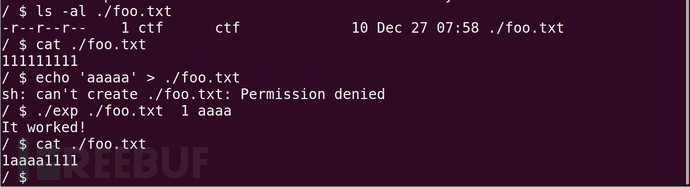

首先创建一个只读文件foo.txt,并且正常情况下是无法修改该可读文件,但是利用了DirtyPipe漏洞后发现可以将字符aaaa写入到只读文件中

漏洞分析

以poc作为切入点,分析漏洞成因

首先poc创建了一个管道,管道缓冲区的默认大小为4096,并且拥有16个缓存区,因此再创建管道之后,poc首先要做的是将这16个管道缓冲区填满。

...

if (pipe(p)) abort();

const unsigned pipe_size = fcntl(p[1], F_GETPIPE_SZ);

static char buffer[4096];

for (unsigned r = pipe_size; r > 0;) {

unsigned n = r > sizeof(buffer) ? sizeof(buffer) : r;

write(p[1], buffer, n);

r -= n;

}

...

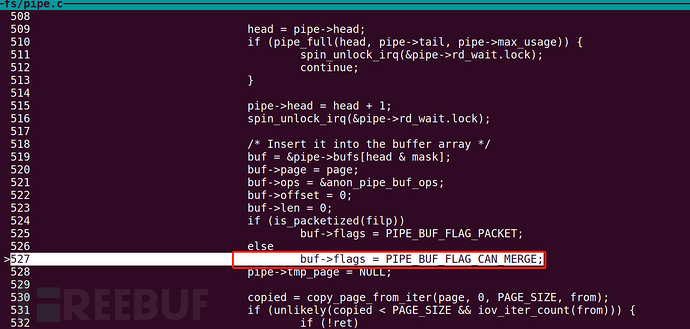

在进行管道写的操作时,内核是采用pipe_write函数进行操作,这里截取了关键部分,在进行管道写的时候会判断通过函数is_packetized去判断是否为目录属性,如果不是则将缓冲区的标志位设置为PIPE_BUF_FLAG_CAN_MERGE,这个标志位非常关键,是导致漏洞成因,因此poc为了使16个管道缓冲区都设置PIPE_BUF_FLAG_CAN_MERGE标志位,因此选择循环16次,

并且将每个管道缓冲区都写满。

随着poc将管道内的数据全部读出,为了清空管道缓冲区,在进行管道读的过程中,内核采用的是pipe_read函数,在整个管道读的过程中是不会修改管道的标志位的,因此PIPE_BUF_FLAG_CAN_MEGE标志位依旧存在

...

for (unsigned r = pipe_size; r > 0;) {

unsigned n = r > sizeof(buffer) ? sizeof(buffer) : r;

read(p[0], buffer, n);

r -= n;

}

...

紧接着是触发漏洞的关键函数,splice函数,用于移动数据,此时fd指向我们想读取的文件,对应上述的foo.txt只读文件,p[1]指向的是我们的管道符。

...

ssize_t nbytes = splice(fd, &offset, p[1], NULL, 1, 0);

...

在调用splice函数时,内核在某个阶段会调用copy_page_to_iter函数,可以看到当管道满了之后就没办法通过splice函数往管道内继续输入数据,那么splice函数就无法正常执行了,因此需要清空管道内的数据。

DirtyPipe漏洞允许在Linux内核5.8及更高版本中对只读文件进行写入,通过填充管道缓冲区,利用splice函数移动数据,触发未初始化的标志位,导致数据合并并写入只读文件。文章详细介绍了漏洞的验证方法、分析过程、攻击流程以及利用限制,并提供了补丁的简单说明。

DirtyPipe漏洞允许在Linux内核5.8及更高版本中对只读文件进行写入,通过填充管道缓冲区,利用splice函数移动数据,触发未初始化的标志位,导致数据合并并写入只读文件。文章详细介绍了漏洞的验证方法、分析过程、攻击流程以及利用限制,并提供了补丁的简单说明。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4037

4037

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?