2022年3月30日,国家信息安全漏洞共享平台(

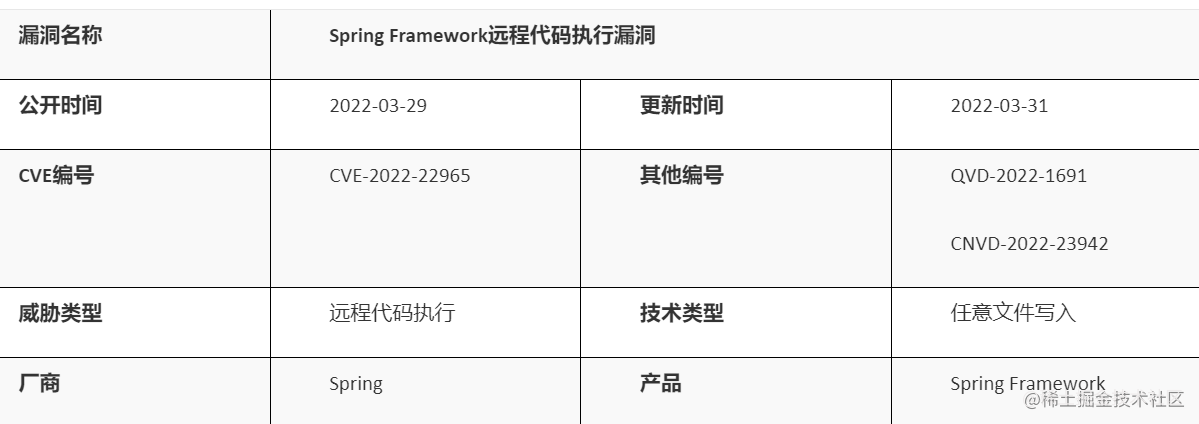

CNVD)发布了Spring框架远程命令执行漏洞(CNVD-2022-23942)。攻击者利用该漏洞,可在未授权的情况下远程执行命令。

目前,此漏洞POC、技术细节及EXP已大范围公开,此漏洞影响范围极大。目前Spring官方已发布补丁修复该漏洞,强烈建议Spring框架用户立即更新至最新版本。

一、漏洞详情

Spring Framework是一个开源应用框架,提供了IOC、AOP及MVC等功能。旨在降低应用程序开发的复杂度。它是轻量级、松散耦合的。它具有分层体系结构,允许用户选择组件,同时还为 J2EE 应用程序开发提供了一个有凝聚力的框架。

由于Spring框架存在处理流程缺陷,攻击者可在远程条件下,实现对目标主机的后门文件写入和配置修改,继而通过后门文件访问获得目标主机权限。

大部分开发者使用Spring框架或衍生框架构建的网站或应用,且同时使用JDK版本大于等于9,易受此漏洞攻击影响,然而,该漏洞的利用性更为普遍,而且可能有其他尚未报告的方法来利用它。

二、漏洞等级

高危

建议紧急修复!

三、影响范围

- Spring Framework < 5.3.18

- Spring Framework < 5.2.20

- Spring Framework 的衍生框架构建的网站或应用

四、修复建议

目前,Spring官方已发布新版本完成漏洞修复,安全团队建议应用owner尽快进行自查,并及时升级至最新版本:

- Spring Framework = 5.3.18

- Spring Framework = 5.2.20

升级方式:

1.通过Maven更新Spring版本:

<properties>

<spring-framework.version>5.3.18</spring-framework.version>

</properties>

2.通过Gradle更新Spring版本:

ext['spring-framework.version']= '5.3.18'

Spring框架高危漏洞:远程命令执行风险及修复建议

Spring框架高危漏洞:远程命令执行风险及修复建议

2022年3月30日,CNVD发布Spring框架远程命令执行漏洞(CNVD-2022-23942),攻击者可利用该漏洞在未授权情况下远程执行命令。漏洞影响Spring Framework低于5.3.18和5.2.20的版本。建议用户紧急升级到5.3.18或5.2.20以修复问题。漏洞修复可通过Maven或Gradle更新Spring版本。

2022年3月30日,CNVD发布Spring框架远程命令执行漏洞(CNVD-2022-23942),攻击者可利用该漏洞在未授权情况下远程执行命令。漏洞影响Spring Framework低于5.3.18和5.2.20的版本。建议用户紧急升级到5.3.18或5.2.20以修复问题。漏洞修复可通过Maven或Gradle更新Spring版本。

2247

2247

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?