X天下密码加密分析

本次的受害者:

aHR0cHM6Ly9wYXNzcG9ydC5mYW5nLmNvbS8=

分析

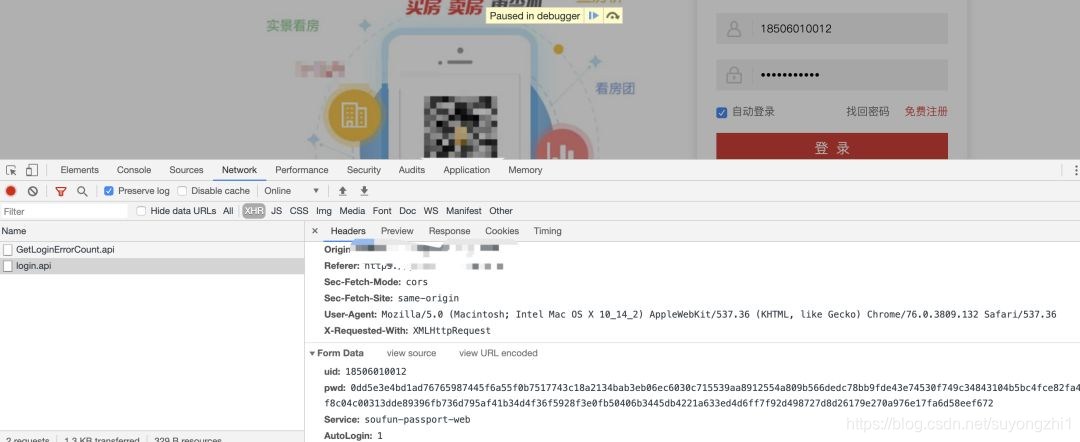

通过输入错误密码抓包查看加密字段。如下图:

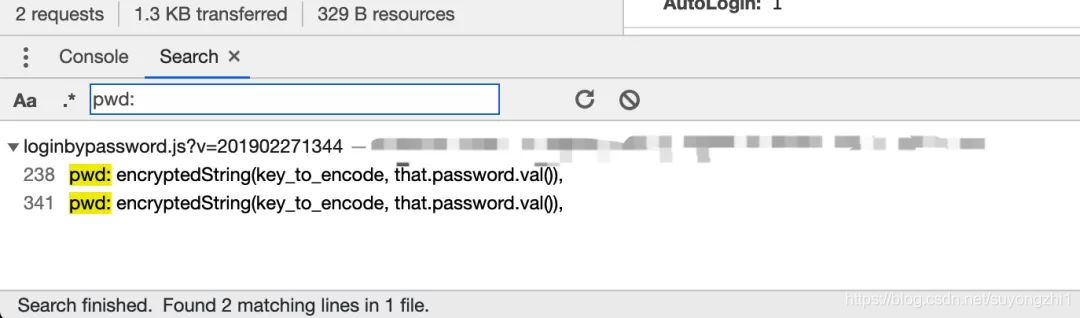

直接通过检索pwd:定位加密位置如下图:

根据检索结果给对应的位置打上断点如下图,并把划线的代码复制出来备用。

重新发起请求,发现这些参数大概是下面这样的:

// that.password.val() 输入的密码:11111111111

// encryptedString 是加密方法

encryptedString(key_to_encode, that.password.val())

根据上面分析就少了一个 key_to_encode,直接检索可以找到下面的结果如下图:

很明显的 RSA 加密,同时追进去就看到encryptedString的加密逻辑了,一起扣出来组装一下就得到加密逻辑了如下图:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?