前几天登录服务器一看,短短十几个小时的时间有七千多次ssh错误登录记录,毫无疑问,有人在对我进行ssh远程暴库攻击。

利用命令

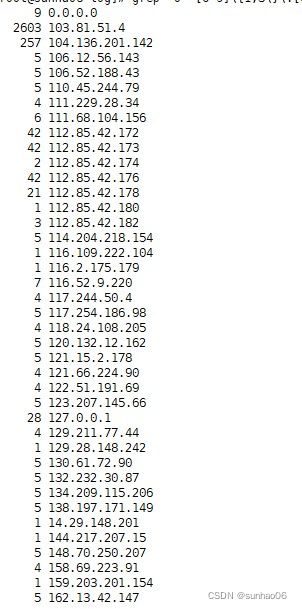

grep -o '[0-9]\{1,3\}\.[0-9]\{1,3\}\.[0-9]\{1,3\}\.[0-9]\{1,3\}' /var/log/secure | sort | uniq -c

可以看到每个ip的访问次数(其实图没截完,还有很多),可以看到这个人应该有很多“肉鸡”来对别人进行攻击,比较有趣的是就在我查看登录记录的同时,他还在暴力破解,咱也不知道用的啥破软件,咱也不敢问,总而言之,需要对服务器进行安全设置了。

在进行应对这种暴行之前,当然需要首先分析服务器当前的漏洞

- 第一 、SSH远程连接的默认端口没有修改;

这一条是登录路径问题,同样适用网站后台默认登录地址的情况。以前很多人扫注入漏洞,得到账号密码就是去找后台登录地址。因为大部分网站,都是固定的源码,后台登录界面都是固定的。有账号密码,又找到了登录页面,那进后台基本就没跑了。不少工具骇客就是,因为找不到登录页面在手里有账号密码的情况下,也无法成功入侵网站。所以,服务器或网站上线之前,一定要修改一个比较不易找到的登录地址或端口

- 第二、默认管理员root 账号没有禁用远程访问;

无论Windows 还是 Linux 系统,都有自己特定的最高管理员账号。自己电脑,这方面无关紧要,这么多层的路由器,我们电脑躲在里面其实已经安全不少了。但是放在公网的服务器,任何人都可以试图通过IP和相应远程访问端口,进行账号的登录。骇客知道登录地址可以尝试连接我,骇客知道默认账号可以尝试暴力猜解密码。如果密码被猜中,那服务器就玩完了。

- 第三、多

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

427

427

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?