声明

本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容、敏感网址、数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!

本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除!

超详细!某道翻译纯算逆向

1. 逆向目标

- 接口:aHR0cHM6Ly9mYW55aS55b3VkYW8uY29tL2luZGV4Lmh0bWwjL1RleHRUcmFuc2xhdGU=

- 目标:第一个翻译接口,自动识别语种并翻译

2. 接口与参数分析

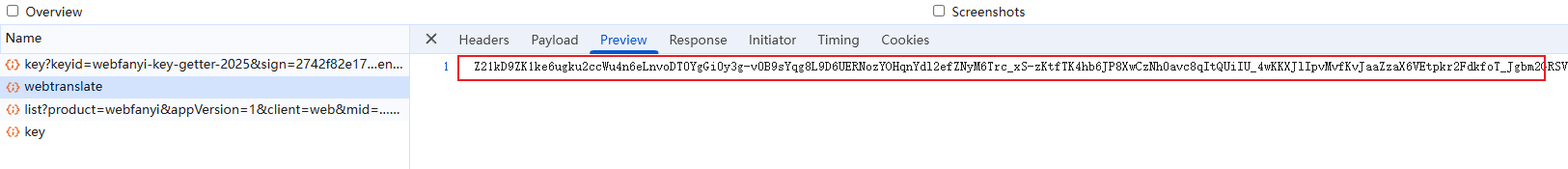

- 在输入值并翻译后一共发起了四个请求,观察响应内容后,锁定响应来自接口

webtranslate,且返回值加密

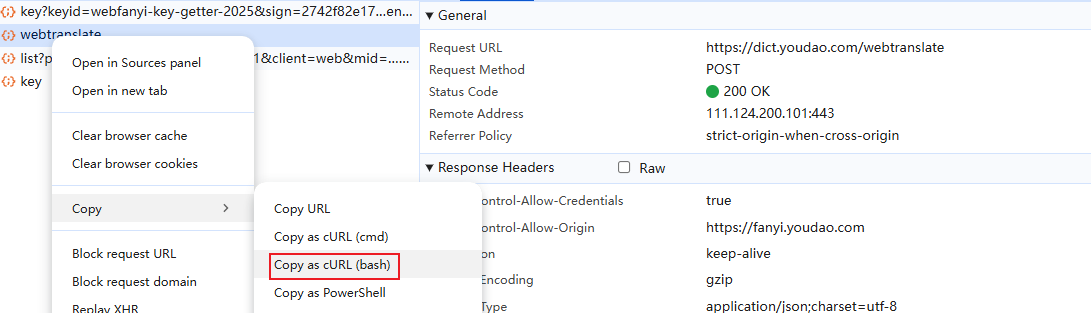

- 测试请求查找必要参数:复制

cURL转换为python代码并发起请求

- 最终确定需要逆向的参数为

sign和mysticTime

3. 参数定位与分析

3.1 请求参数定位

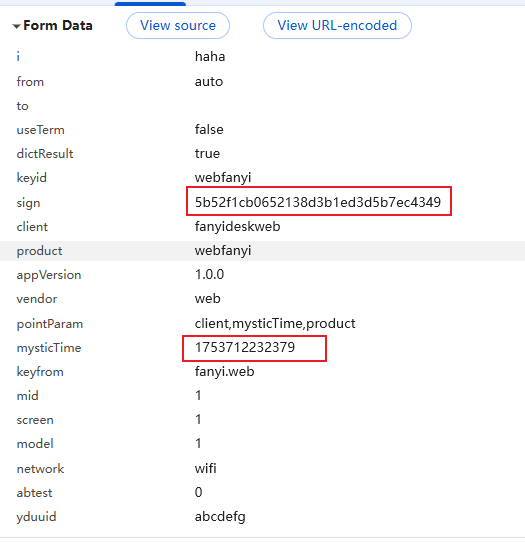

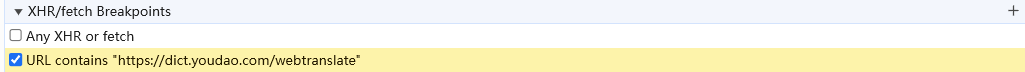

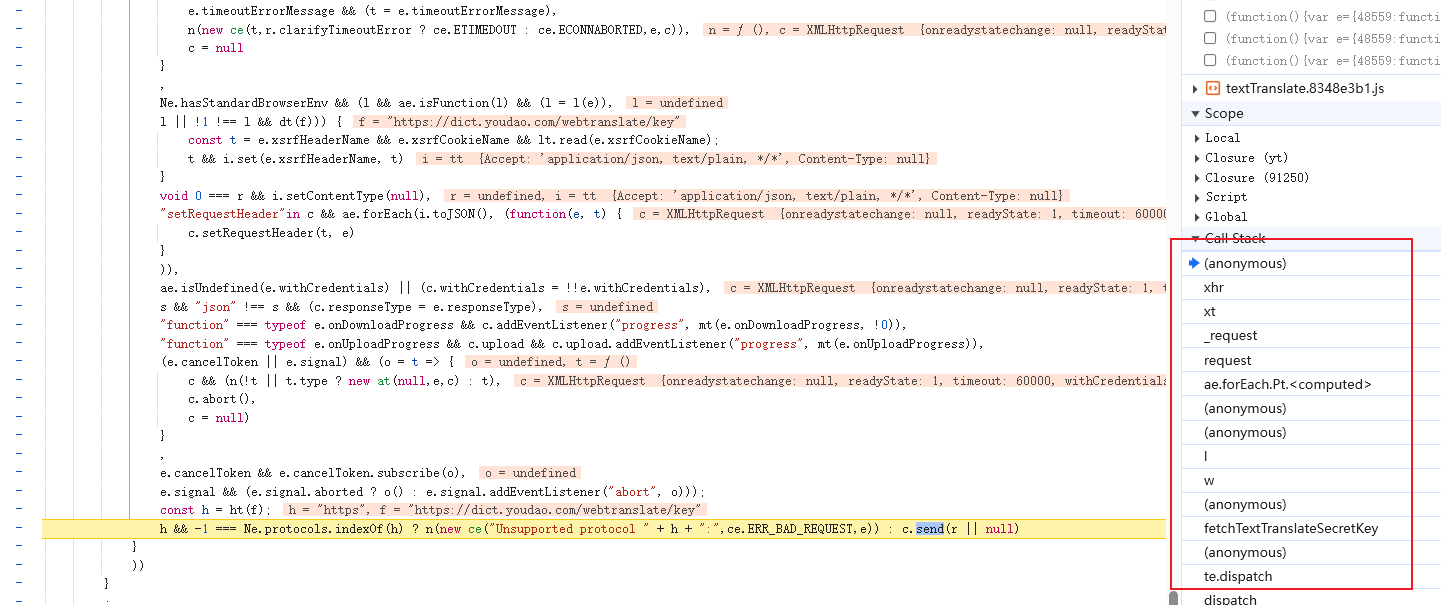

- 请求参数定位:如图打上断点后翻译内容,会断在下图位置,向上查找堆栈找到最初参数生成的上一个位置进行单步调试

- 最终在如图位置找到

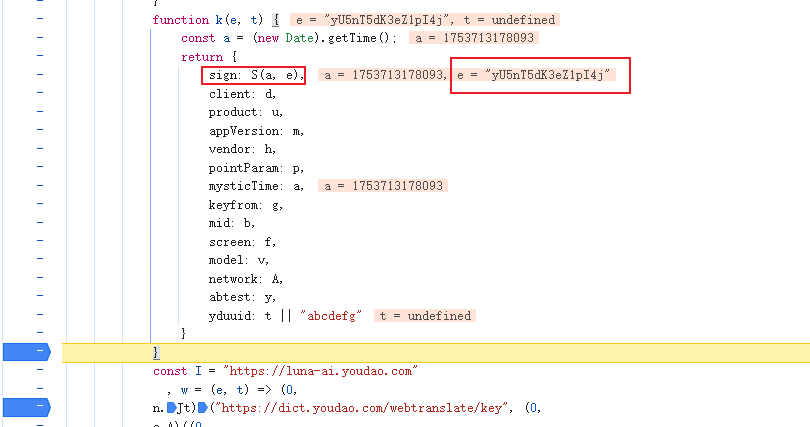

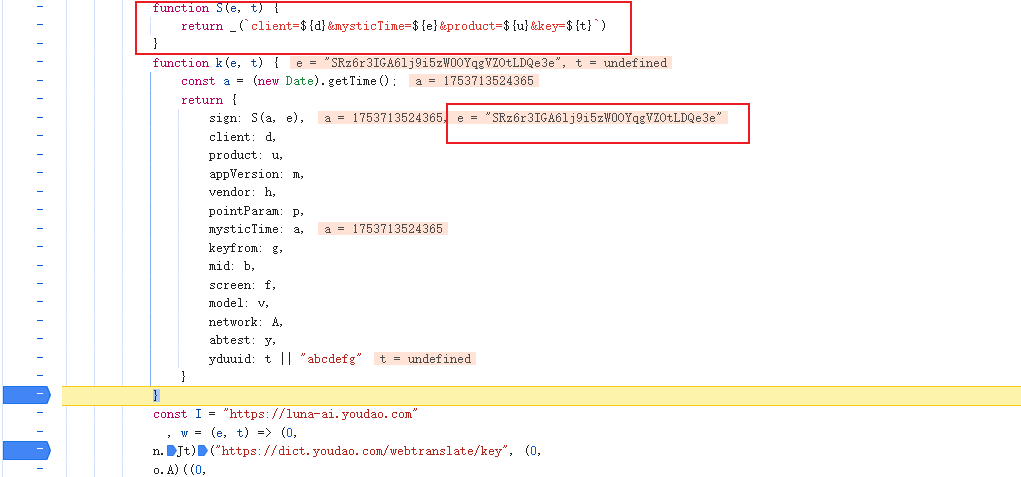

sign和mysticTime的生成位置,不过测试后会发现这个地方会执行两次,e值有所不同,结合Network中的请求会发现第二次是我们需要的

- 正确

e值如图,并且sign的值等于S(a, e),S方法的定义就在上方,内部进行了一个字符串拼接并传递给_方法得到返回值,经测试,就是简单的字符串拼接后进行md5拿到sign值,mysticTime就是当前时间戳,也就是S方法中传递的a参数

3.2 返回值解密定位

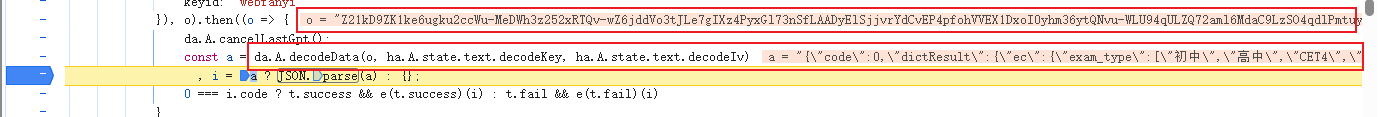

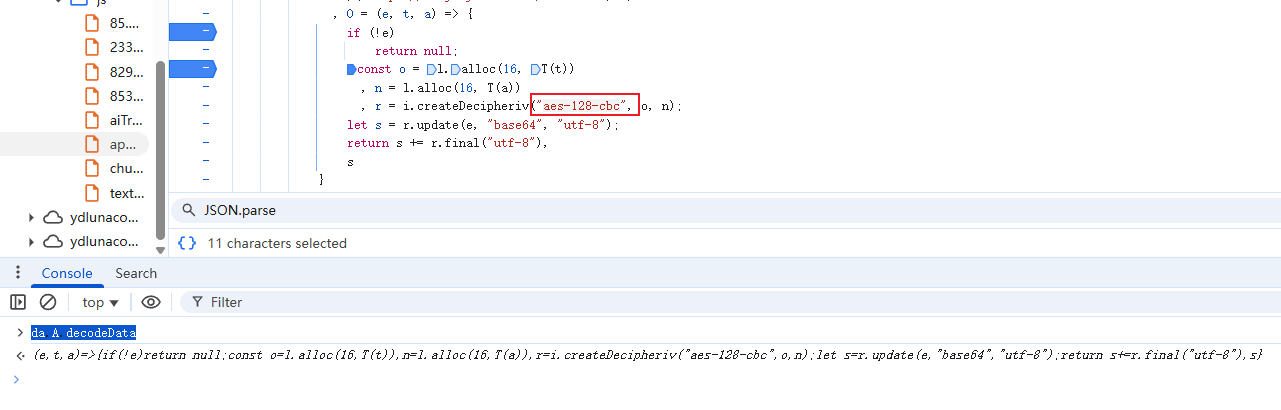

- 这里有两种方法,一是搜索关键词

JSON.parse对找到的可能结果都打上断点,二是在Event Listener Breakpoints打上XHR断点单步调式,我还尝试了在页面翻译结果的位置打上DOM断点然后向上找堆栈,最后都会找到如下图位置

o是加密的返回值,ha.A.state.text.decodeKey和ha.A.state.text.decodeIv是固定值,查看da.A.decodeData,这里通过一些关键字可以看出使用的对称加密算法aes的cbc,我们可以尝试用python中的标准库尝试是否可以解密成功,避免过度逆向(有些网站会魔改加密算法,无法用标准库实现),我的方法是将解密这段代码交给AI后自己再修改

4. 请求参数还原

- 分析过程都在上面,直接贴代码

# 加密部分

def my_md5(string: str):

return md5(string.encode("utf-8")).hexdigest()

def get_sign_mysticTime():

mysticTime = str(int(time.time() * 1000))

sign = my_md5(f'client=fanyideskweb&mysticTime={mysticTime}&product=webfanyi&key={第二次拿到的e值}')

return sign, mysticTime

5. 返回值还原

- 分析过程都在上面,直接贴代码,标准库可还原

# 解密部分

def T(s):

# JS 中的 T 是 MD5 哈希(生成 16 字节)

return md5(s.encode('utf-8')).digest()

def fix_base64(s):

"""

修复Base64字符串,处理以下情况:

1. 添加缺失的填充字符

2. 替换URL安全的字符

3. 移除非法字符

"""

# 移除非法字符

s = re.sub(r'[^A-Za-z0-9\+\/\-_]', '', s)

# 替换URL安全的Base64字符

s = s.replace('-', '+').replace('_', '/')

# 添加缺失的填充

missing_padding = len(s) % 4

if missing_padding:

s += '=' * (4 - missing_padding)

return s

def decrypt_aes_cbc(ciphertext_base64, key, iv):

"""

AES-CBC 模式解密函数

参数:

- ciphertext_base64: Base64 编码的密文

- key: 密钥(字节类型,16/24/32 字节对应 AES-128/192/256)

- iv: 初始化向量(字节类型,16 字节)

返回:

- 明文(字符串)

"""

# 生成AES密钥和IV

key = T(key)

iv = T(iv)

# 解码 Base64 密文

ciphertext_base64_clean = fix_base64(ciphertext_base64)

ciphertext = base64.b64decode(ciphertext_base64_clean)

# 创建 AES-CBC 解密器

cipher = Cipher(algorithms.AES(key), modes.CBC(iv), backend=default_backend())

decryptor = cipher.decryptor()

# 执行解密

plaintext = decryptor.update(ciphertext) + decryptor.finalize()

# 移除 PKCS#7 填充(如果有)

plaintext = unpad_pkcs7(plaintext)

return plaintext.decode('utf-8')

def unpad_pkcs7(data):

"""移除 PKCS#7 填充"""

padding_len = data[-1]

if padding_len < 1 or padding_len > 16:

raise ValueError("无效的填充")

return data[:-padding_len]

6. 总结

- 抓包分析找到目标接口;

- 测试请求找到需要逆向参数;

- 打断点跟栈找到加解密位置;

- 分析加解密逻辑,使用python还原算法;

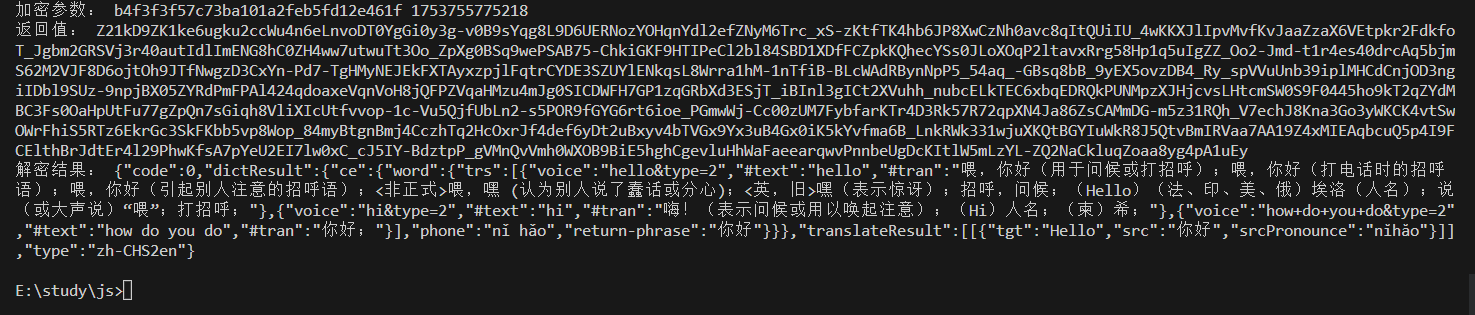

- 运行效果

感谢您的阅读与支持,如果这篇文章对您有帮助,请关注点赞收藏,您的支持是我创作的动力!

6499

6499

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?