5、越权访问漏洞

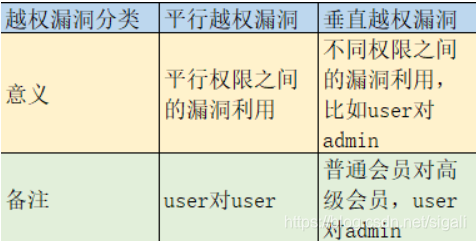

①越权访问漏洞分为平行越权和垂直越权两种

平行越权就是同等级的用户之间权限的利用,比如user1对user2的某个权限进行不正当的利用,就可以做到user2才能做到的事情,比如登录user2的账户。

垂直越权就是两个不同等级之间权限的利用,比如user用户找到了admin管理员的一个权限漏洞,那么利用这个漏洞就可以做到只有admin才能做到的事。

②网站的权限划分

user用户组:普通用户组,用户可以运行经过验证的应用程序,Users

组是最安全的组,因为分配给该组的默认权限不允许成员修改操作系统的设置或用户资料。理解:也就是这个组里面包含很多权限一致用户,但这些用户的权限往往不高,不像admin用户一样,有绝大部分权限。

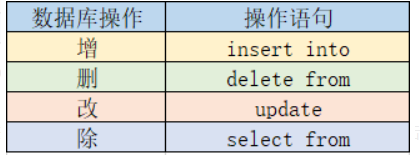

③数据库知识

数据库中的ID是一条数据的唯一标识,也就是序列号,第几条数据的意思。

比如修改一条数据:update 表名 set name=“qwe” where id=‘1’,这个where是一定要加的!不限制

本文详细介绍了越权访问漏洞的两种类型——平行越权和垂直越权,并探讨了网站权限划分和数据库中的ID作用。通过数据处理流程解释了如何利用参数值修改来获取其他数据,同时对比了GET和POST请求的区别,强调了POST在权限漏洞复现中的重要性。通过实例展示了如何通过修改用户ID来检测越权漏洞。

本文详细介绍了越权访问漏洞的两种类型——平行越权和垂直越权,并探讨了网站权限划分和数据库中的ID作用。通过数据处理流程解释了如何利用参数值修改来获取其他数据,同时对比了GET和POST请求的区别,强调了POST在权限漏洞复现中的重要性。通过实例展示了如何通过修改用户ID来检测越权漏洞。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

863

863

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?