跨站请求伪造是Web安全中最基础的一个实验,由于现在网站的防护措施做的比较完善,已经不怎么能见到这种攻击了,更多的是下一篇博客所讲述的跨站脚本攻击(XSS)

这个实验比较简单,所以百分之五十的时间花在摸索docker的使用上。。

一.环境搭建

1.搭建docker并获得docker下的shell

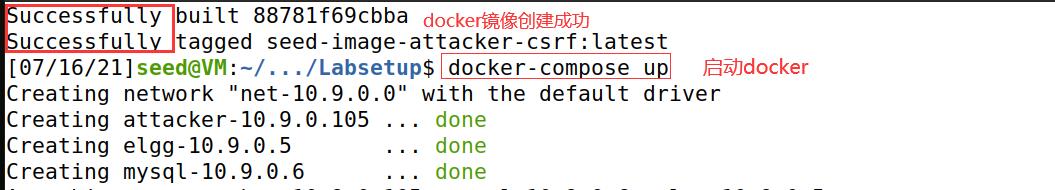

创建docker镜像

由下图可见docker镜像创建成功,接下来启动docker

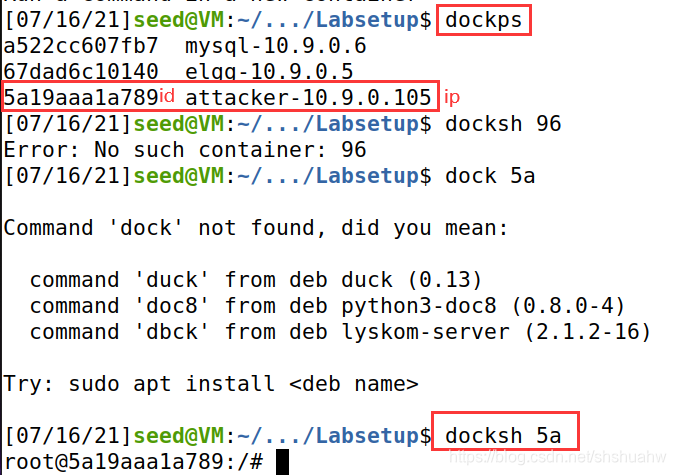

输入dockps查看攻击者的容器id,输入docksh id获得docker下的一个shell

2.修改配置文件/etc/hosts

加入以下内容

10.9.0.5 www.seed-server.com

10.9.0.5 www.example32.com

10.9.0.105 www.attacker32.com

本文是一篇关于跨站请求伪造(CSRF)的实验报告,详细介绍了如何通过GET和POST报文实施攻击。实验中,通过docker搭建环境,模拟了攻击者如何利用受害者的账户执行添加好友和修改个人信息的操作,揭示了Web安全中的CSRF威胁。

本文是一篇关于跨站请求伪造(CSRF)的实验报告,详细介绍了如何通过GET和POST报文实施攻击。实验中,通过docker搭建环境,模拟了攻击者如何利用受害者的账户执行添加好友和修改个人信息的操作,揭示了Web安全中的CSRF威胁。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

552

552

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?