xp_cmdshell 无法解析列级排序规则

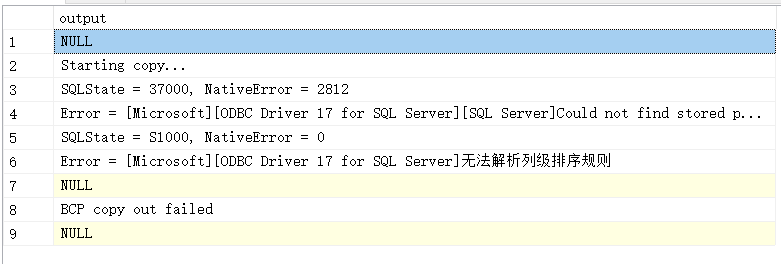

报错提示:

执行命令:

exec master..xp_cmdshell 'bcp "[test123].[dbo].[姓名测试]" queryout D:\Temp3.csv -c -t, -

T'

原因:

中文字符导致的排序规则不一致

解决:用关键字“N”转换字符

exec master..xp_cmdshell N'bcp "[test123].[dbo].[姓名测试]" queryout D:\Temp3.csv -c -t, -

T'

xp_cmdshell 无法解析列级排序规则

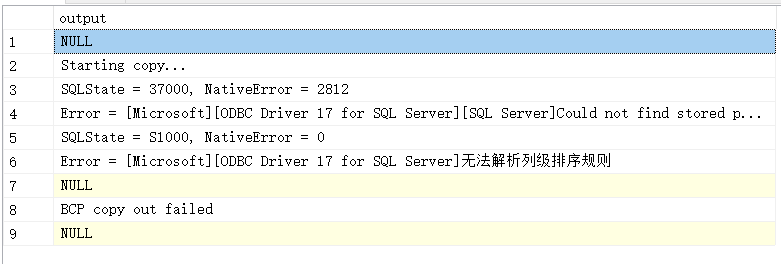

报错提示:

执行命令:

exec master..xp_cmdshell 'bcp "[test123].[dbo].[姓名测试]" queryout D:\Temp3.csv -c -t, -

T'

原因:

中文字符导致的排序规则不一致

解决:用关键字“N”转换字符

exec master..xp_cmdshell N'bcp "[test123].[dbo].[姓名测试]" queryout D:\Temp3.csv -c -t, -

T'

834

834

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?