ACL是网络中应用非常广泛的一种安全技术,它既可以基于接口、VLAN、全局实现特定网络资源的访问控制,又可以在简化流策略、NAT、路由策略、防火墙策略、QoS 中被调用,实现报文分类ACL是由一条或多条规则组成的集合。通过这些规则,可以对报文进行过滤和分类,从而实现网络访问控制、防止网络攻击和提高网络带宽利用率等目的,以此提高网络安全与网络服务质量。ACL属于包过滤访问控制技术,在网络设备上读取 OS七层模型中的二层以太网帧头、三层数据包报头及四层报文段等信息(如源/目的地址、源/目的端口,协议类型等信息),根据预先定义好的规则,对数据流量进行过滤,从而达到访问控制的目的。

ACL 的分类与组成

1.ACL的分类

基本ACL 编号范围 2000~2999 可以使用报文的源IP地址,分片信息和生效时间段信息定义规则,过滤条件简单。

高级ACL 编号范围 3000~3999 是一种访问控制列表,用于根据数据包的多种因素进行过滤,包括源IP地址、目标IP地址、源端口、目标端口、协议类型等三层和四层字段。它比基本ACL提供了更细粒度的控制,能够满足更复杂的访问控制需求

二层ACL 编号范围 4000~4999 可以实现基于MAC地址、VLAN ID等条件的访问控制。

用户自定义ACL 编号范围 5000~5999 是一种根据报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则的访问控制列表。它提供了比基本ACL、高级ACL和二层ACL更准确、丰富、灵活的规则定义方法

用户ACL 编号范围 6000~6999 可以使用IPv4 报文的源 P 地址或源 UCL(User ContoList,用户控制列表)组、目的IP地址或目的 UCL 组、IP协议类型、ICMP 类型、TCP 源口/目的端口、UDP 源端口/目的端口等信息定义规则。

基于 ACL 标识方法,可以将 ACL分为数字型ACL和命名型 ACL 两种类型 数字型 ACL:创建 ACL 时,通过数字编号对 ACL 进行唯一标识,说明该 ACL 为数字型 ACL>同时,通过 ACL编号可以指定 ACL的类型。例如,编号在 2000~2999范围之内,表示创基本 ACL:编号在 3000~3999 范围之内,表示创建高级 ACL;编号在 4000~4999 范围之内表示创建二层 ACL。

命名型 ACL:创建 ACL 时,通过名称来标识 ACL,说明该 ACL 为命名型 ACL。就像使用域名代替 IP 地址一样,命名型 ACL方便记忆。命名型 ACL 的语法结构为“命名+编号”,即创建命名型 ACL 时,可以同时指定 ACL编号。如果创建命名型 ACL 不指定 ACL编号,则由系统自动分配一个高级 ACL 编号。

ACL的组成

ACL由若干条 permit 或 deny 语句组成,每条语句对应一条ACL规则,permit 和 deny 则是该规则对应的处理动作

ACL 编号:用于标识 ACL,并表明 ACL的类型。

规则:报文匹配条件。在用户自定义的规则中,一般包括规则编号、动作和匹配项3种元素

规则编号:标识 ACL 规则。每条规则都有一个属于自己的规则编号,并且该编号在整个ACL 中是唯一的。

动作:该条规则对应的处理动作,主要包括 permit和 deny 两种动作,分别表示允许和拒绝。

匹配项:ACL 支持非常丰富的规则匹配项,除图9.10中的源地址外,ACL还支持分片信息、生效时间段、源/目的 MAC 地址、源/目的端口、协议类型等规则匹配项。

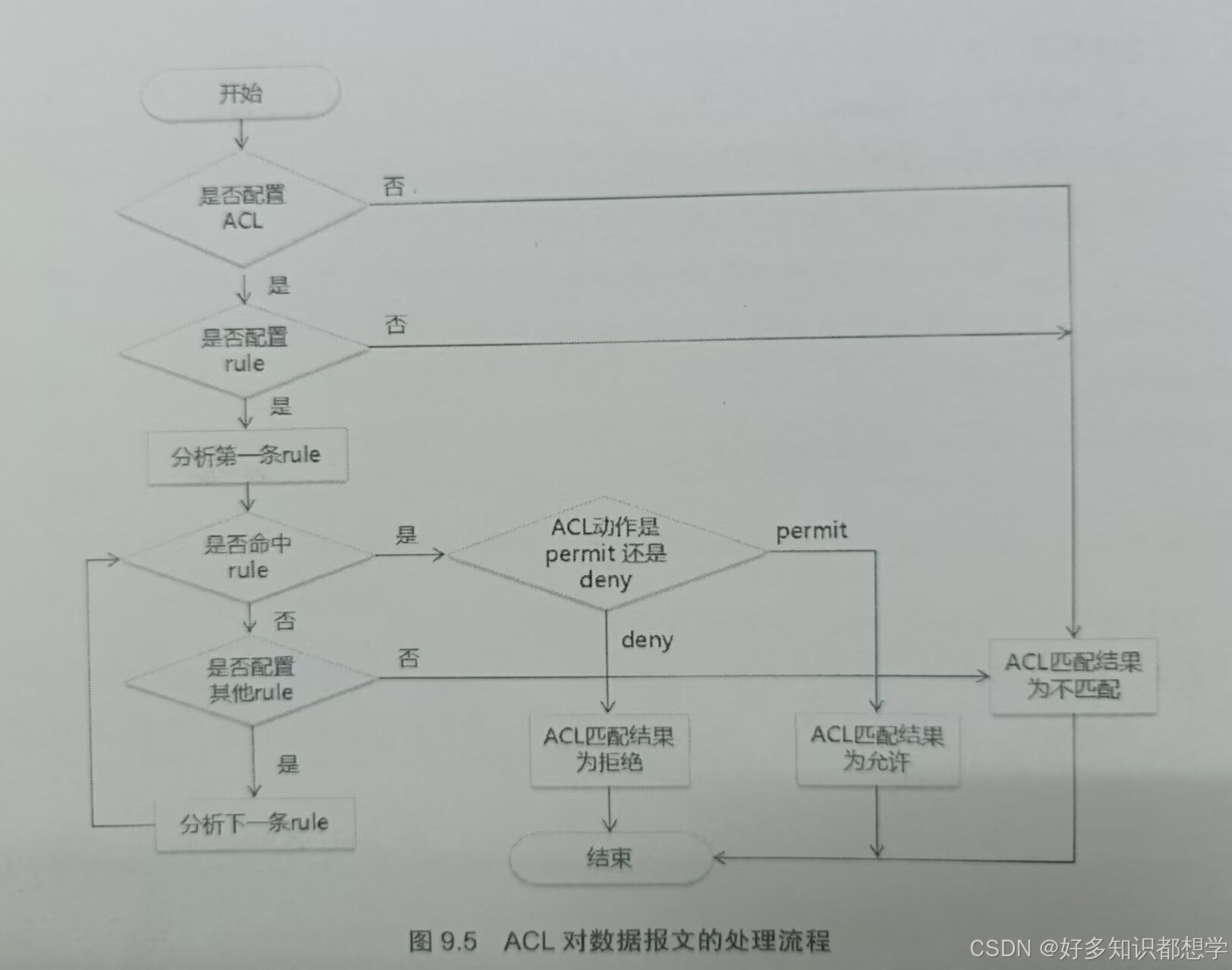

隐含规则:数据报文进行过滤时,没有匹配到任何一条自定义的ACL规则,则根据隐含规则对数据报文进行处理。(华为隐含规则默认 permit,思科隐含规则默认 deny)

ACL 规则的匹配与应用

ACL规则进行匹配时,遵循“一旦命中立即停止”匹配的机制

当你配置了十条ACL规则,在ACL进行匹配时,如果匹配到了第一条规则,其它九条就不会进行匹配了,匹配的是第二条规则的话剩下的八条就不匹配了。匹配不分permit,deny。匹配到那条就是那条

ACL 规则的编码范围是 0~4294967294,所有规则均是按照规则编码从小到大进行排序。

ACL规则编码如果不设置系统默认是5,第二条就是10,以此加5。(原因:ACL匹配是只要匹配到就不会匹配剩下的规则,当你连续配置了一到一百条的规则而第一条规则不能用时需要大量从新配置规则,如果从5开始一条规则加5,两条规则之间就有了冗余)

基础ACL配置

PC1基础配置

PC2基础配置

server基础配置

测试 PC ping通服务器

配置基础ACL访问控制

r1配置

命令解释:

acl 2000 创建基础acl

rule deny source 192.168.10.1 0 阻止PC1通信服务器

traffic-filter inbound acl 2000 这个要在接口视图下输入 在接口视图下用就是将acl 2000在此接口下应用

r2配置

PC1尝试再次ping通

PC2 尝试ping通服务器

1787

1787

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?