基于智能移动边缘计算的信息物理云系统众包机制用于信任评估

王天和罗浩,华侨大学,中国郑希,麦考瑞大学,澳大利亚谢曼德*,浙江工商大学,中国

学术界和工业界对信息物理系统与云计算的结合表现出极大的兴趣,这催生了一类新型的应用和服务。然而,由于远程云与终端节点之间的距离相对较远,云计算无法为终端节点提供有效且直接的管理,从而导致安全漏洞。本文中,我们首先提出一种基于众包和智能移动边缘计算的新型信任评估机制。利用具有较强计算和存储能力的移动边缘用户,为终端节点提供直接管理。通过近距离访问终端节点,移动边缘用户能够获取终端节点的各种信息,并判断该节点是否可信。随后,提出了两种激励机制,即可信激励和质量感知的可信激励机制,以激励移动边缘用户开展信任评估。第一种机制旨在激励边缘用户上传其真实的能力和成本信息;第二种机制的目的是激励边缘用户在执行任务和报告结果时付出可信的努力。详细的理论分析分别从数据可信性、努力可信性和质量可信性三个方面证明了质量感知的可信激励机制的有效性。通过大量实验验证了所提出的信任评估机制和激励机制。结果证实,所提出的机制能够有效激励移动边缘用户执行评估任务,并提高信任评估的准确性。

CCS概念:•网络→网络经济学;移动与无线安全;传感器网络;网络性能分析;网络可靠性;移动网络;

众包、移动边缘计算、人工智能、信任评估

计算机协会参考格式:

王天、罗浩、郑希和谢曼德*. 2019. 基于智能移动边缘计算的CPCS中的信任评估众包机制。ACM智能系统与技术汇刊10, 6, 文章62 (2019年10月), 19页。

https://doi.org/10.1145/3324926

引言

信息物理云系统(CPCS)已随着工业过程控制、视频监控、结构健康监测和智慧城市等诸多应用的普及而变得日益流行[2, 8, 20, 35]。CPCS由大量设备和传感器组成,这些设备和传感器可以具备不同程度/形式的人工智能,甚至具有思考能力[10, 15, 33]。在此过程中,识别不可信节点对于CPCS的安全至关重要。一方面,不断增强的通信能力和终端设备的广泛使用使得用户、远程云以及其他CPCS之间的连接更加紧密[13]。另一方面,这也使CPCS天然容易受到网络故障和恶意干扰的影响[16, 22, 31]。CPCS中的一个被攻破或恶意节点可能导致系统中断、损坏,甚至造成人员伤亡。例如,在车载自组织网络的高速公路车辆编队场景中,恶意或行为不良的编队头车可能通过传输低质量消息或提供虚假信息,将用户车辆置于危险之中,从而危及整个系统安全[32]。

为了解决这一问题,研究人员考虑在信息物理云系统(CPCS)中应用信任评估机制[3, 21]。信任评估机制是一种人工智能(AI)技术,使机器具备感知、推理和学习能力。例如,在认知无线电系统中,“感知”指的是从周围环境中提取有意义信息的过程[34]。推理是指利用感知所提供的信息来寻找实现特定目标的适当操作,而学习则是根据所采取操作的观察结果积累知识的过程[26]。在被视为人工智能一部分的信任评估中,感知可定义为收集关于节点信息的过程[14, 27]。推理是指根据所收集的数据获取特定节点信任值的步骤。学习则根据推理结果改变通信行为。

现有的信任评估机制主要面向传感器网络,可分为集中式和分布式[6, 7]。在集中式信任评估机制中,计算中心对整个网络的终端节点进行信任值评估并存储其信任值[5, 25]。在分布式信任评估机制中,终端节点自行评估其邻居节点的信任值并自行存储[28, 36]。然而,由于以下原因,这两种模式无法直接应用于信息物理云系统:对于集中式信任评估机制,可扩展性差导致难以满足自组织的需求[24, 38]。对于分布式信任评估机制,底层节点网络与云之间的距离相对较远,导致云难以获取每个终端节点的细粒度信息[9, 29, 30]。因此,设计一种可扩展的机制以提供针对终端节点的详细且实时的信任值仍是一个挑战。

为了解决这一挑战,本文利用具有相对较强计算和存储能力的移动边缘用户(MEUs),例如智能手机、笔记本电脑、智能手表等,通过直接访问终端节点并获取其整体信任信息,参与信任评估。我们基于移动众包(MCS)的机制旨在为每个终端节点提供细粒度且详细的信任评估,并使远程云中心能够获得实时的信任信息。同时,所提出的激励机制促使移动边缘用户准确上传相关信息。据我们所知,目前尚无研究考虑招募移动边缘用户对终端节点进行信任评估。

总之,我们首先介绍了基于移动众包的信任评估机制,包括激励机制、任务分配、信任评估和结果聚合。接着,我们设计了一种可信激励机制(TIM),以激励移动边缘用户诚实地上报其成本,从而开展信任评估。随后,我们将激励机制与数据聚合机制相结合,以确保移动边缘用户在执行任务时的可信性。

本文的主要贡献如下:

- 基于众包的新型信任评估机制 :据我们所知,我们首次研究了信任评估与移动众包的结合。与传统的信任评估机制相比,基于MCS的信任评估具有成本低、可扩展性更好和粒度更细的优势。

- 基于移动边缘节点的分层信任管理方案 :我们考虑一种场景,移动边缘用户通过移动访问某些节点及其邻居,并利用各种信息进行推理,判断这些节点是否为恶意节点。

- Ecosystem in proposed mechanism :我们基于逆向拍卖模型设计了两种在线激励机制。第一种旨在确保投标可信性和个体理性,而第二种则保证数据可信性、努力可信性、质量可信性、投标可信性以及个体理性。

本文其余部分组织如下:我们在第2节介绍基于MCS的信任评估机制。第3节介绍可信激励机制。第4节提出了质量感知的可信激励机制。我们在第5节进行了大量实验,结论在第6节给出。

2 基于MCS的信任评估机制

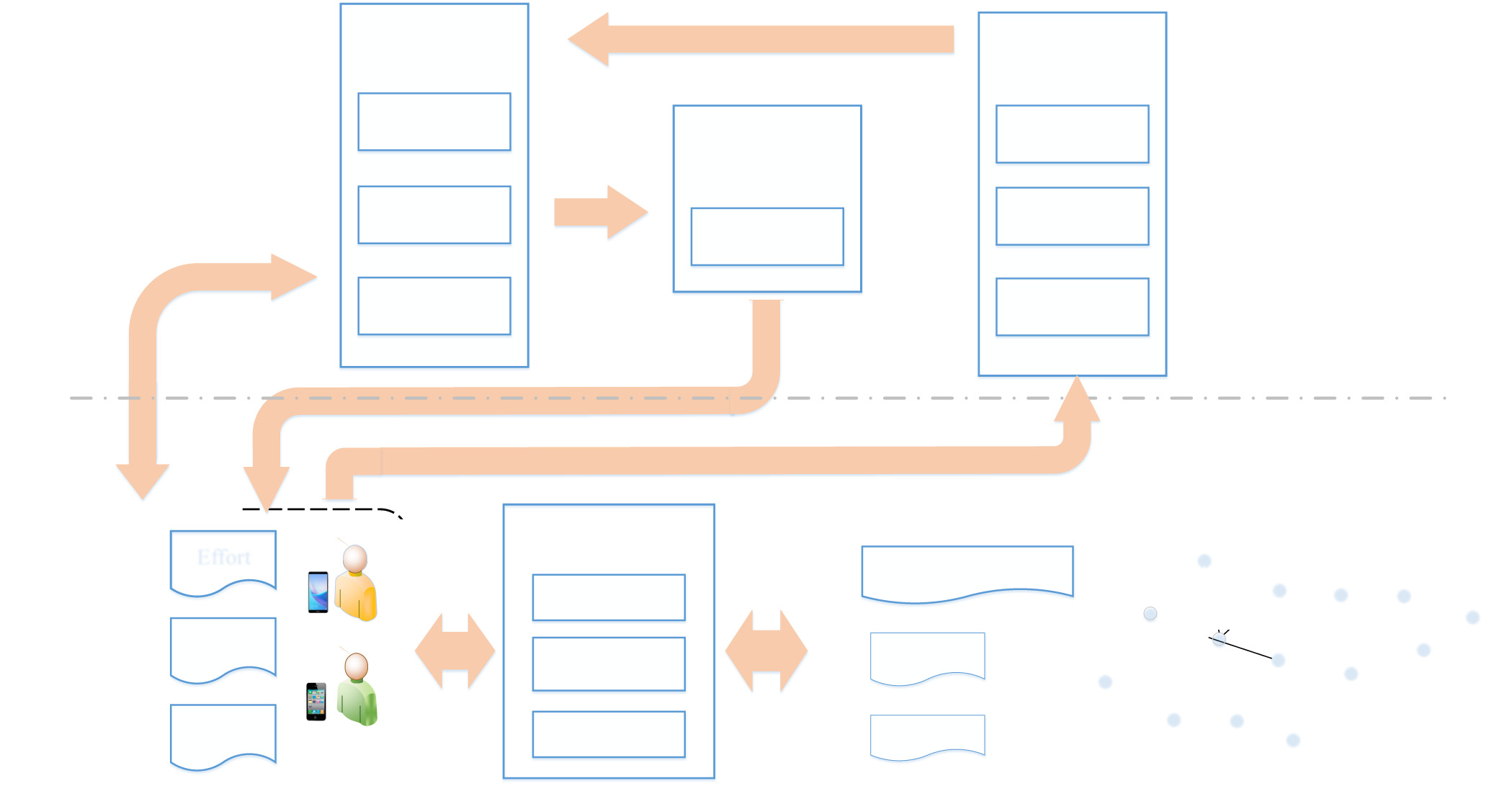

在本节中,我们详细描述了基于移动众包的信任评估机制。所提出的机制包含四个部分,包括:信任评估机制、激励机制、任务分配和结果聚合。其中第一部分由移动边缘用户执行,其余三个部分由云执行。

2.1 概述

首先,云向所有可用的移动边缘用户发布任务。发布内容包括传感器网络的网络拓扑以及每个传感器节点的位置。在接收到发布信息后,感兴趣的移动边缘用户上报其评估质量、移动区域和预期价格给云。我们将这三项组成的三元组称为投标。其次,根据每个移动边缘用户的投标,云确定获胜者集合,并向每位获胜者分配任务。第三,被选中的移动边缘单元利用其移动能力收集传感器信息,并判断目标节点是否为恶意节点。接着,基于移动边缘用户上报的结果,云执行结果聚合机制,以获得每个传感器的最终信任评估结果。随后,向移动边缘用户支付支付P。1展示了基于移动众包的信任评估机制的结构。

2.2 信任评估机制

信任评估机制是确保底层传感器节点可靠性的关键[15]。本文提出了一种基于移动边缘用户的分层信任评估方案。我们将传感器节点的通信行为、能量状态和数据内容作为信任证据[11]。边缘用户利用主观逻辑方法推理信任值[1]。在我们的信任评估机制中,传感器节点监控其邻居节点的通信行为并上传至移动边缘用户,后者直接获取目标节点的能量状态和数据内容。根据通信行为、能量状态和数据内容,移动边缘用户能够推理整个网络的信任值。该信任评估机制如图2所示。

传感器节点的通信行为与其发送的数据包数量和通信成功率有关。通常,两个节点之间的交互越多,信任值越高。然而,当传感器节点在一定时间内发送的数据包数量超过阈值时,应降低该节点的信任值,以防止泛洪攻击。

同时,由于传感器节点发送的数据包数量具有相关性[37],我们假设接收方邻居节点发送的数据包数量服从正态分布。因此,当某个传感器节点在一定时间内发送的数据包数量超过阈值时,该数量与接收方邻居节点发送的平均数据包数量之间的差异即为偏离程度。一个节点对另一个节点在数据包数量方面的信任值定义为:

$$

N_{ij}(\Delta t)=

\begin{cases}

\frac{\text{num}

{ij}}{\max(\text{num}_i)} & i,j \in N, \text{num}

{ij} \leq \lambda\mu, \

\exp\left(-\frac{|\text{num}

{ij}-\mu|}{\theta}\right) & i,j \in N, \text{num}

{ij} > \lambda\mu,

\end{cases}

\quad (1)

$$

其中,变量$\text{num}_{ij}$表示节点j向节点i发送的数据包数量,$\max(\text{num}_i)$表示节点i从其邻居节点接收到的最大数据包数量, $\mu$表示接收方邻居节点发送的平均数据包数量, $\lambda$和 $\theta$是用于调整阈值和下降速率的重要因子。该公式描述了在特定时间段内节点i对节点j在数据包数量方面的信任值。

通信成功率是评估传感器节点是否可信的另一个重要标准。当传感器节点与目标节点通信时,通信成功率越高,目标节点的信任值就越高;反之亦然。

根据参考文献[36],主观逻辑框架可用于描述通信信任。一个节点对另一个节点在通信成功率方面的信任可以描述为:

$$

S_{ij}(\Delta t)= \frac{2b+ u}{2}, \quad (2)

$$

其中$b= \frac{s}{s+f+1}$, $u= \frac{1}{s+f+1}$, $s$为成功通信的次数,$f$为失败通信的次数。

获得这两个参数后,传感器节点能够推理其邻居的信任值。节点i对节点j的通信信任由公式(3)表示:

$$

C_{ij}(\Delta t)= \omega_1 \times N_{ij}(\Delta t)+ \omega_2 \times S_{ij}(\Delta t), \quad (3)

$$

其中 $\omega$为各部分的权重,且$\omega_1+ \omega_2= 1$。

当移动边缘用户访问传感器节点时,边缘用户能够获取该节点的全部信息,包括综合通信信任、当前能量状态和数据内容。综合通信信任的计算公式如下:

$$

C_j(\Delta t)= \frac{C_{1j}+ C_{2j}+ \cdots+ C_{ij}}{i}, \quad (4)

$$

其中,$C_{1j}$、$C_{2j}$、⋯⋯、$C_{ij}$分别是 1th、 2th、⋯⋯、ith邻居节点对节点j的评估。$i$是节点j的邻居节点数量。

传感器节点的能量状态可以从两个方面来表示:剩余能量和能耗率。当剩余能量小于阈值时,能量信任为零。当剩余能量大于阈值时,移动边缘用户集合会考虑能耗率来计算该传感器节点的能量信任。与数据包数量信任类似,相邻传感器节点的能耗率是相关的。因此,能量信任的计算公式如下:

$$

E_j(\Delta t)=

\begin{cases}

0 & j \in N, E_{\text{res}}< E_{\text{min}},\

\exp\left(-\frac{|E_{\text{rate}}-\mu_e|}{\delta_e}\right) & j \in N, E_{\text{res}} \geq E_{\text{min}},

\end{cases}

\quad (5)

$$

其中,$E_{\text{res}}$为当前剩余能量,$E_{\text{min}}$为能耗阈值,$E_{\text{rate}}$为传感器节点在 $\Delta t$内的能耗率, $\mu_e$为该节点及其邻居节点的平均能耗率, $\delta_e$为方差。

传感器节点的数据质量反映了其感知能力。根据参考文献[36],,数据信任可定义如下:

$$

D_j(\Delta t)= 2*(0.5 -\int_{v_d}^{\mu_d} f(x) dx)= 2\int_{v_d}^{\infty} f(x) dx, \quad (6)

$$

其中$f(x)= \frac{1}{\delta \sqrt{2\pi}} e^{-\frac{(x-\mu_d)^2}{2\delta^2}}$,$v_d$是节点在 $\Delta t$时收集的平均数据值, $\mu_d$是节点及其邻居在 $\Delta t$时收集的平均数据值, $\delta$是方差。

因此,被评估节点的总体信任值如下:

$$

T_j(\Delta t)= \omega_3 \times C_j(\Delta t)+ \omega_4 \times E_j(\Delta t)+ \omega_5 \times D_j(\Delta t), \quad (7)

$$

其中$\omega_3+ \omega_4+ \omega_5= 1$。

2.3 激励机制

直观来看,为被选中的移动边缘用户(MEUs)提供奖励的一种简单方法是根据其上传的投标价格进行支付。然而,一些移动边缘用户可能会夸大其成本以获取额外奖励。同时,在执行任务过程中,移动边缘用户可能不会投入应有的努力,或降低其评估能力。甚至有些移动边缘用户可能上报虚假结果,以在云中获得优势[4]。为了

2.4 任务分配

任务分配机制决定了被选中的移动边缘单元的轨迹。根据信任评估任务的需求,网络中的每个传感器可能需要被多次评估。同时,移动边缘用户的移动距离有限,且每个移动边缘用户的能力不同。因此,设计一种有效的任务分配机制是值得考虑的。然而,本文的重点是激励机制。我们将把任务分配问题作为未来的工作进行讨论。

2.5 结果聚合

数据聚合机制旨在根据移动边缘用户的上报结果获取每个传感器的信任值。为了确保准确性,需要利用不同的移动边缘用户对一个传感器节点进行多次评估。根据移动边缘用户的评估能力,云将进行综合计算以获得最终的评估结果。同时,我们将来会考虑采用参考文献[19, 23]中的隐私保护方法来保护移动边缘用户的隐私信息。

3 可信激励机制

在本节中,我们设计了一种可信激励机制,以吸引移动边缘用户对CPCS系统中的传感器节点进行信任评估。该机制旨在最大化所选移动边缘用户的整体评估能力,并在满足个体理性(激励自私的移动边缘用户执行任务)和投标可信性(确保自私的移动边缘用户上传其评估能力和成本的真实信息)的条件下最小化成本。本文所用符号见表1。

3.1 预备知识

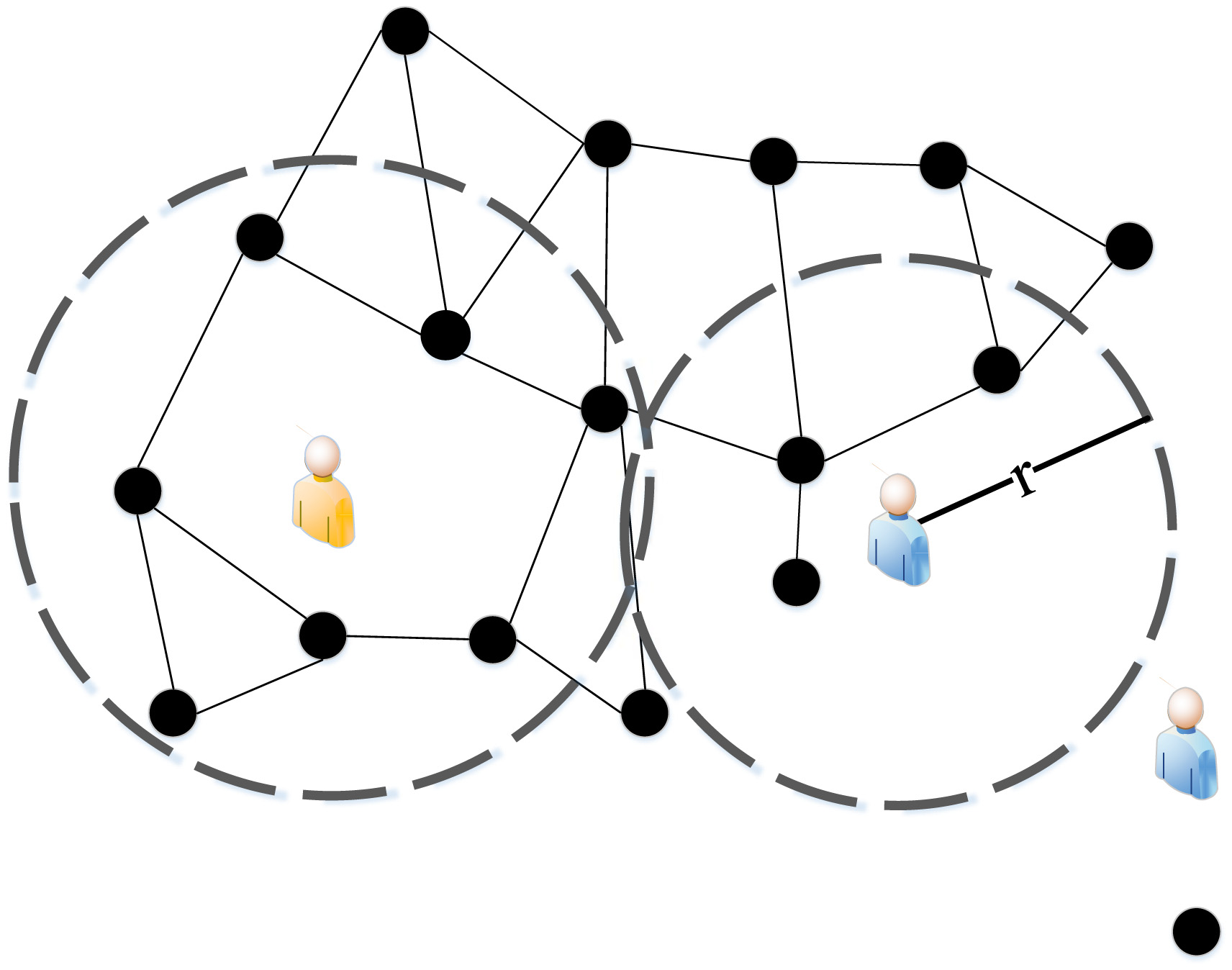

我们假设存在n个移动边缘用户希望参与评估任务。EU={user1,user2,…,usern}是申请人集合。Q={q1,q2,…,qn}表示每个移动边缘用户的真实评估质量,其中qi ∈[0, 1]。假设某个传感器节点的真实值为d0,,而di是用户 i获得的结果。此处定义当d0 ∈{−1, 1}, d0= −1时表示该节点为恶意节点,而d0= 1表示该节点为正常节点。qi表示d0= di的可能性,记作Pr(di=d0)。我们假设评估质量与移动边缘用户的内在特性相关。因此,对于任意移动边缘用户,qi是一个与被评估的传感器无关的常数。qi的值越高,用户 i的评估质量越高。AR={area1, area2,…,arean}表示移动边缘用户的评估区域,其中areai是由用户 i的当前位置和半径ri构成的二元组。为简化起见,移动边缘用户的评估区域可用一个圆形表示。移动边缘用户需根据其位置对其半径范围内的传感器节点进行评估。图3展示了移动边缘用户的评估区域。

评估质量和移动范围共同决定了移动边缘单元执行任务的能力。因此,每个移动边缘单元的能力可以定义如下:

$$

a_i = F(q_i, r_i), \quad (8)

$$

其中$a_i \in[0, 1]$,且对于$q_i$和$r_i$,函数$F$是单调递增的:

- 如果$q_i = q_j$,$r_i > r_j$,那么$F(q_i,r_i) > F(q_j,r_j)$

- 如果$q_i > q_j$,$r_i = r_j$,则$F(q_i,r_i) > F(q_j,r_j)$。

当移动边缘用户出价时,他们需要提交投标$bidi=(q_i, areai, b_i)$,该三元组包含移动边缘用户的评估质量、评估区域以及执行任务的投标价格。

从云的角度来看,P={p1,p2,…,pn}是为每个移动边缘单元提供的支付云集合。当一个移动边缘单元未被选中执行任务时,$p_i = 0$。因此,我们可以如下定义移动边缘单元的效用:

$$

u_i = p_i(a_i, b_i) - c_i, \quad (9)

$$

其中$c_i$表示每个MEU执行任务所花费的成本。

We c还可以将云的成本定义为云必须向MEUs支付的总支付:

$$

C_{\text{cloud}}= \sum_{i=1}^{n} p_i. \quad (10)

$$

3.2 设计目标

在本小节中,介绍了该机制的设计目标及一些性质。综合考虑评估能力和投标价格,该机制的目标是在最小化成本的同时,最大化被选中的移动边缘单元的整体评估能力。其形式化定义如下:

$$

\max_{S \subseteq EU} \sum_{i \in S} \frac{a_i}{b_i}, \quad (11)

$$

其中$S$是被选中的移动边缘单元的集合。

同时,评估任务的基本要求可以定义为每个传感器节点被评估的次数。在本节中,我们暂时将该次数定义为1,表示所有被选中的MEUs的评估区域至少需要覆盖整个网络一次。我们将在第4节讨论更一般的情况。

我们还旨在确保所提出的机制具有以下性质:

定义1 (投标诚实性 [12]) 。一个机制具有投标诚实性,是指在其他参与者采用任意报告策略的情况下,每个移动边缘用户(MEU)为了最大化其期望效用的最优策略是根据自身能力如实上传其投标,即

$$

E[p_i(a_i, b_i)]− c_i ≥ E[p_i(a_i, b’_i)]−c_i

$$

其中$E[p_i(a_i,b_i)]−ci$表示移动边缘用户(MEU)如实行为时的效用,而$E[p_i(a_i,b’_i)]−ci$表示移动边缘用户(MEU)报告虚假投标价格时的效用。

定义2 (个体理性) 。一个机制具有个体理性,是指对于如实上传其评估能力和投标的移动边缘用户(MEU),其效用的期望值为非负,即

$$

E[p_i(a_i, b_i) − c_i] ≥ 0 \quad \forall i

$$

3.3 可信激励机制

在本部分,我们使用迈尔森的结论[18]来设计我们的可信激励机制。

定理1

. 一个具备以下性质的机制具有投标诚实性:

如果用户i通过上传投标价格bi赢得拍卖,则当其上传投标价格bj ≤ bi时仍会获胜(次模性);

该机制向每个移动边缘单元支付其申报出价中的最高值。

所提出的算法是算法1。该算法的输入包括所有移动边缘用户集合EU及其投标BID,输出为获胜者集合S及其支付集合P。首先,初始化获胜者集合S、支付集合P、不含特定移动边缘用户的获胜者集合S′为∅,以及EU′为EU(第1–3行)。然后,算法采用贪心方法找出具有最大性能价格比的移动边缘用户。D(S)表示集合S中的移动边缘用户能够访问的节点。当S中的移动边缘用户能够访问所有节点时,结束循环(第4–12行)。接着,对于获胜者集合S中的每个移动边缘用户,算法将其从S中移除,并继续从EU中选择其他移动边缘用户加入S′,直到所有节点均可被访问(第13–23行)。最后,根据S′中的元素,算法计算每个移动边缘用户的支付。

算法1:可信激励机制

需要:EU,BID

确保:S, P

1: S, 支付P = ∅

2: 集合S′ = ∅

3: 移动边缘用户集合′ = 移动边缘用户集合

4: while 任务集D(集合S) 无法覆盖整个网络 do

5: u = max_{用户 i ∈ 移动边缘用户集合′} a_i/b_i

6: if D(u) ⊆ D(S) then

7: 移动边缘用户集合′ = 移动边缘用户集合′ \ u

8: else

9: 集合S = 集合S ∪ {u}

10: 移动边缘用户集合 = 移动边缘用户集合 \ u

11: end if

12: end while // 查找性能价格比最高的移动边缘单元

13: for each 用户i ∈ 集合S do

14: 集合S′ = 集合S \ {用户i}

15: while 任务集D(集合S′) 无法覆盖整个网络 do

16: u = max_{用户 i ∈ 移动边缘用户集合′} a_i/b_i

17: if 任务集D(u) ⊆ 任务集D(集合S′) then

18: 移动边缘用户集合′ = 移动边缘用户集合′ \ u

19: else

20: 集合S′ = 集合S′ ∪ {u}

21: 移动边缘用户集合 = 移动边缘用户集合 \ u

22: end if

23: end while // 确定不包含特定 MEU 的获胜者集合

24: p_i = max_{j ∈ 集合S′} (a_i/a_j) * b_j

25: P = P ∪ p_i

26: end for // 计算支付

27: return S, P

3.4 机制分析

引理1 。所提出的机制具有投标诚实性。

证明 。首先,我们需要证明 $a_i/b_i$ 和 $a_1/b_1 ≥ a_2/b_2 ≥ \cdots ≥ a_n/b_n$ 之间的等价性。我们使用反证法来证明 $a_i/b_i$ 的次模性蕴含 $a_1/b_1 ≥ a_2/b_2 ≥ \cdots ≥ a_n/b_n$。假设用户i和用户j被云选中且i < j。假设 $a_i/b_i < a_j/b_j$,我们的目标是找出与该假设矛盾之处。在云选择最后一个用户 $i−1$ 且满足 $a_{i−1}/b_{i−1} > a_i/b_i$ 后,该机制得到 $i = \arg\max_{k ∈ EU − EU_{i−1}} a_k/b_k$。因此,$a_i| {EU {i−1}}/b_i > a_j| {EU {i−1}}/b_j$。已知 $EU_{i−1} ⊂ EU_{j−1}$,根据次模性的定义,有 $a_j| {EU {i−1}}/b_j > a_j| {EU {j−1}}/b_j$,所以 $a_i| {EU {i−1}}/b_i > a_j| {EU {i−1}}/b_j > a_j| {EU {j−1}}/b_j$。因此,我们证明了选择获胜者的方式保证了次模性。

接下来,我们需要确定云对每个被选中的移动边缘用户应支付的费用。关键在于找出该移动边缘用户仍能获胜的前提下可上传的最高出价。对于每个被选中的移动边缘用户,我们使用贪心算法在 $EU = EU \setminus {user_i}$ 的情况下得到集合S,且支付金额 $p_i = \max_{j ∈ S} (a_i/a_j) * b_j$。接下来,我们只需证明支付金额 $p_i = (a_i/a_j) * b_j$ 大于用户 i 的原始出价 $b_i$。由于云采用贪心算法选择移动边缘用户,因此有 $a_i/b_i > a_j/b_j$,从而 $(a_i/a_j) * b_j > b_i$。云向移动边缘用户支付其最高申报出价。

根据定理1,所提出的机制具有投标诚实性。

引理2 。所提出的机制满足个体理性。

证明 。如果一个移动边缘用户被该机制选中,则其效用等于 $u_i = (a_i/a_j) * b_j − c_i$。鉴于 $a_i/b_i > a_j/b_j$, $(a_i/a_j) * b_j − c_i > (a_i/a_i) * b_i − c_i = b_i − c_i > 0$,如果一个用户未被该机制选中,则其效用为零。因此,所提出的机制满足个体理性。

引理3 。所提出的机制具有 $O(n^3)$ 时间复杂度,其中 $n$ 是移动边缘用户集合EU的基数。

证明 。在第一个循环中,移动边缘用户通过贪心函数被选择,其时间复杂度为 $O(n^2)$。在第二个循环中,每个移动边缘用户的边际效用由相同的贪心函数确定。因此,第二个循环的时间复杂度为 $O(n^3)$。所以,所提出算法的时间复杂度为 $O(n^3) + O(n^3) = O(n^3)$。

4 面向质量的可信激励机制

在本节中,我们将上述机制扩展为质量感知的可信激励机制。我们考虑移动边缘用户在接受任务后不付出努力或降低评估质量的情况。为了确保所有参与的用户诚实执行评估任务并报告结果,我们将激励机制与数据聚合机制相结合,并根据每个移动边缘用户上传的结果决定其支付。所提出的机制确保了投标诚实性、个体理性、数据可信性(以确保自私的移动边缘用户如实报告评估结果)、努力可信性(以确保自私的移动边缘用户付出努力完成任务)以及质量可信性(以确保自私的移动边缘用户以其报告的能力水平执行任务)。

4.1 预备知识

对于集合S中的每个移动边缘单元MEU={user1,user2,…,userk},E={e1,e2,…,ek}表示用户为执行任务所付出的努力,其中 $e_i ∈ {1, 0}$。$e_i= 1$ 表示用户 i为执行任务付出了努力,而 $e_i= 0$ 表示用户 i未付出任何努力来执行任务,仅猜测一个结果并上传至云[4, 17]。因此,用户 i的评估质量可以表示为:

$$

q_i = e_i q_i + (1 - e_i) * 0.5. \quad (12)

$$

当移动边缘单元执行任务时,$e_i= 1$,且 $q_i$ 表示获得真实值的可能性,即移动边缘单元的评估质量。当移动边缘单元未付出任何努力执行任务时,$e_i= 0$,且 $q_i$ 表示移动边缘单元通过猜测获得真实值的可能性,由于评估结果的二元属性,该值定义为0.5。

移动边缘单元执行任务的成本也可以重新定义为:

$$

c_i = e_i c_i. \quad (13)

$$

当 $e_i= 0$ 时,移动边缘单元执行任务的成本等于0,因为用户无需移动并执行传感器评估;而当用户在任务上付出努力时,执行任务的成本与移动边缘单元的能力(评估质量和区域)相关。

4.2 设计目标

我们旨在确保所提出的质量感知的可信激励机制具有以下期望的性质:

定义3(数据可信性) 。如果每个移动边缘单元(MEU)为最大化其期望效用的最优策略是诚实上传关于其评估结果的数据,则该机制具有数据可信性,即

$$

E[p_i(a_i, b_i, e_i, \hat{d}_i)] − c_i ≥ E[p_i(a_i, b_i, e_i, \hat{d}’_i)]− c_i \quad \forall i,

$$

其中 $E[p_i(a_i,b_i,e_i,\hat{d}_i)]−c_i$ 表示移动边缘单元诚实上传评估结果时的效用,而 $E[p_i(a_i,b_i,e_i,\hat{d}’_i)]−c_i$ 表示移动边缘单元报告虚假评估结果时的效用。

定义4 (努力可信性) 。如果每个移动边缘单元(MEU)为最大化其期望效用的最优策略是付出努力来执行任务,则该机制具有努力可信性,即

$$

E[p_i(a_i, b_i, e_i, \hat{d}_i)]− c_i ≥ E[p_i(a_i, b_i, e’_i, \hat{d}_i)]− c’_i \quad \forall i,

$$

其中,$E[p_i(a_i,b_i,e_i,\hat{d}_i)]−c_i$ 表示移动边缘单元(MEU)付出努力执行信任评估任务时的效用,而 $E[p_i(a_i,b_i,e’_i,\hat{d}_i)]−c’_i$ 表示移动边缘单元(MEU)不付出努力执行任务时的效用。

定义5(质量可信性) 。如果每个移动边缘单元(MEU)为了最大化其期望效用而采取的最优策略是根据报告的能力(评估质量和区域)诚实执行任务,则该机制具有质量可信性,即

$$

E[p_i(a_i, b_i, e_i, \hat{d}_i)]− c_i ≥ E[p_i(a’_i, b_i, e_i, \hat{d}_i)]− c_i \quad \forall i, a’_i,

$$

其中,$E[p_i(a_i,b_i,e_i,\hat{d}_i)]−c_i$ 表示移动边缘单元以报告的评估能力诚实执行任务时的效用,$E[p_i(a_i,b_i,e_i,\hat{d}’_i)]−c_i$ 表示移动边缘单元使用较低评估能力执行任务时的效用。

同时,所提出的机制还需要满足上述的可信性和个体理性。

4.3 面向质量的可信激励机制

所提出的质量感知的可信激励机制可分为三个步骤:首先,云根据所有移动边缘用户上传的投标(qi、区域 i、bi)从中选择获胜者集合,并通知他们执行任务。接着,所有被选中的移动边缘单元完成评估后,应将数据上传至云,云执行数据聚合机制以获得最终结果。最后,根据上报的投标和数据,云决定每个参与的移动边缘用户的支付金额。

算法2 描述了选择获胜者集合的过程。

算法2:获胜者集合的选择

需要:EU, BID, x

确保:S

1: 集合S = ∅

2: while 任务集D(集合S) 无法覆盖整个网络节点x次 do

3: u = max_{用户 i ∈ 移动边缘用户集合} a_i / b_i

4: if u的边际效用等于0 then

5: 移动边缘用户集合 = 移动边缘用户集合 \ u

6: else

7: 集合S = 集合S ∪ {u}

8: 移动边缘用户集合 = 移动边缘用户集合 \ u

9: end if

10: end while // 寻找性价比最高的移动边缘单元

11: return 集合S

算法2的输入是所有移动边缘用户集合EU、它们的投标价格BID,以及每个节点x的评估次数。输出为获胜者集合S。与可信激励机制中的获胜者集合确定过程类似,质量感知的可信激励机制还考虑了最高性能价格比。然而,该算法放宽了对传感器评估次数的限制。每个传感器可以被移动边缘用户多次评估,以确保整体信任评估的准确性。

算法2中的边际效用表示被选中的移动边缘单元对整个信任评估的贡献。特别是,当移动边缘单元的访问区域未超过现有区域时,其边际效用为零。

在选定执行任务的移动边缘用户后,每个用户进行评估并将评估结果报告给云。根据上报的数据,云运行数据聚合机制以获得每个传感器的最终评估结果。 算法3 给出了数据聚合的过程。

算法3:数据聚合

Require: BID, 集合S, 任务集D = (ˆd1, ˆd2, ..., ˆdk)

Ensure: (d1, d2, ..., dk)

1: for each j s.t. nj ∈ N do

2: dc,j = sig(∑_{i: user i ∈ 集合S, nj ∈ N}(q_i * d_{i,j}))

3: end for // 计算节点的最终评估结果

4: return (任务集Dc,1, 任务集Dc,2, ..., 任务集Dc,y)

数据聚合算法的输入包括所有移动边缘用户的投标价格BID、获胜者集合S以及评估结果D。输出是由云获得的评估结果。对于每个移动边缘用户,上传的评估区域不仅表示用户的移动范围,还表示该区域内需要被评估的传感器。用户 i获得的评估结果可以定义为 $\hat{d} i$,其中 $\hat{d}_i=(d {i,1}, d_{i,2}, …, d_{i,y})$,$d_{i,j}$ 表示用户 i对节点 j的评估结果。$N = {n_1,n_2,…,n_y}$ 是整个网络中的传感器节点集合,$y$ 是传感器节点的总数。当用户 i判定某个传感器 $n_j$ 为恶意或不可信时,则 $d_{i,j}= −1$。当用户 i认为某个传感器是可信的,则 $d_{i,j}= 1$。$d_{i,j}= 0$ 表示用户 i未对传感器 $n_j$ 进行评估。根据每个移动边缘用户报告的评估质量 $q_i$ 和上传的数据,云计算出综合信任评估结果 $(d_{c,1}, d_{c,2}, …, d_{c,y})$。

基于上述结果,云能够确定每个参与的MEU的支付。所提出的支付确定算法如下:支付确定算法的输入包括所有移动边缘用户集合EU、它们的投标价格BID、获胜者集合S、移动边缘用户的评估结果集合D以及云获得的结果。输出为每个移动边缘用户的支付。对于参与的移动边缘用户,云将其报告的结果与聚合结果进行比较。直观上,移动边缘用户的准确性越高,获得的支付越多。因此,支付函数可以表示为:

$$

p_i=

\begin{cases}

\frac{a_i}{a_j} * b_j & \text{aci} \geq q_i, \

\left( \frac{2}{2q_i - 1} \text{aci} + \frac{1}{1 - 2q_i} \right) \frac{a_i}{a_j} * b_j & 1/2 < \text{aci} < q_i, \

0 & \text{aci} \leq 1/2,

\end{cases}

\quad (14)

$$

其中 $\text{aci}$ 是

其中 $\text{aci}$ 是用户 i的正确率, $\frac{a_i}{a_j} * b_j$ 是不考虑数据质量时移动边缘用户MEU的支付。当实际准确率大于$q_i$时,云向用户支付$\frac{a_i}{a_j} * b_j$。该支付随着移动边缘用户实际评估正确率的降低而减少。当$\text{aci} \leq 1/2$时,用户的实际准确率等于或低于不付出努力时的准确率,此时移动边缘用户MEU的支付为0。因此,该函数能够有效确保移动边缘用户在如实报告信任评估能力及评估结果时获得最大支付。同时,

算法4:支付确定

要求:移动边缘用户集合, 投标, 集合S, 任务集D, (dc,1,dc,2,...,dc,y)

确保:(p1, p2, ..., pk)

1: for each i s.t. 用户i ∈ 集合S do

2: 使用EU\用户i运行算法2

3: S′ = 获胜者集合,其中包含 EU\用户i

4: ˆpi = max_{j ∈ 集合S′} (a_i/a_j) * b_j

5: aci = (∑_{j:d_{i,j}=d_{c,j}, d_{i,j} ∈ ˆd_i} |d_{i,j}|) / (∑_{j:d_{i,j} ≠ 0, d_{i,j} ∈ ˆd_i} |d_{i,j}|)

6: if aci ≥ qi then

7: pi = ˆpi

8: else if qi > aci > 1/2 then

9: pi = ( (2/(2qi - 1)) * aci + 1/(1 - 2qi) ) * ˆpi

10: else

11: pi = 0

12: end if

13: end for // 根据准确性计算支付P

14: return (p1,p2, ..., pk)

如果移动边缘用户MEU报告虚假的评估能力、评估结果,或未付出努力执行信任评估任务,则其支付将减少。

4.4 机制分析

在本节中,我们旨在证明所提出的面向质量的可信激励机制具有以下理想特性。首先,我们需要确定一个假设,即大多数参与的移动边缘用户整体上是可信的,这意味着大多数用户会诚实上传其评估结果。因此,$\text{Pr}(d_c= d_g) > 0.5>\text{Pr}(d_c \neq d_g)$,其中 $d_c$ 表示云获得的结果,$d_g$ 表示真实值。

引理4 。所提出的机制具有数据可信性。

证明

。根据前提$q_i> 0.5$,$\text{Pr}(d_i= d_g) > 0.5$。因此,如果移动边缘单元选择诚实上传评估结果,则用户和云获得相同结果的可能性为

$$

\text{Pr}(d_i= d_c) = \text{Pr}(d_c= d_g)\text{Pr}(d_i= d_g)+ \text{Pr}(d_c \neq d_g)\text{Pr}(d_i \neq d_g).

$$

如果移动边缘单元未如实报告评估结果,则用户和云获得相同结果的可能性是

$$

\text{Pr}(d_i= d_c) = \text{Pr}(d_c = d_g)\text{Pr}(d_i \neq d_g)+ \text{Pr}(d_c \neq d_g)\text{Pr}(d_i = d_g).

$$

因此,我们可以得出

$$

\text{Pr}(d_i = d_c) − \text{Pr}(d_i = d_c) = [\text{Pr}(d_c= d_g) − \text{Pr}(d_c \neq d_g)][\text{Pr}(d_i= d_g) − \text{Pr}(d_i \neq d_g)]> 0.

$$

假设用户需要评估$m$个传感器,当移动边缘用户如实报告结果时,正确评估的传感器期望数量为$\text{E}[\text{Pr}(d_i= d_c)m]$。根据支付函数的单调递增性,

$$

\text{E}[p_i(\text{Pr}(d_i= d_c)m)] ≥ \text{E}[p_i(\text{Pr}(d_i= d_c)m)] \quad \text{and}

$$

$$

\text{E}(u_i | d_i= d_c)= \text{E}[p_i(\text{Pr}(d_i= d_c)m) − c_i] ≥ \text{E}[p_i(\text{Pr}(d_i= d_c)m) − c_i]= \text{E}(u_i | d_i= d_c).

$$

因此,数据可信性成立。

引理5 。所提出的机制具有努力可信性。

证明

。当用户i在评估任务上不付出任何努力时,$q_i= 0.5$ 表明 $\text{Pr}(d_i= d_g) = 0.5$。因此,用户 i与云得到相同结果的可能性等于

$$

\text{Pr}(d_i= d_c) = 0.5\text{Pr}(d_c= d_g)+ 0.5\text{Pr}(d_c= d_g)= 0.5.

$$

因此,被正确评估的传感器期望数量为$\text{E}(0.5m)$,支付的期望为$\text{E}(p_i(0.5m)) = 0$。相应地,效用的期望为$\text{E}(u_i | e_i= 0) = \text{E}(p_i(0.5m)) − c_i= 0$,其中$c_i= 0$。由于该机制的个体理性,当用户 i付出努力执行任务时,效用的期望为$\text{E}(u_i | e_i= 1) = \text{E}(p_i(q_im)) − c_i ≥ 0$,其中$c_i> 0$。因此,$\text{E}(u_i | e_i= 1) ≥ \text{E}(u_i | e_i= 0)$成立,且努力可信性成立。

引理6 。所提出的机制具有质量可信性。

证明

。当useri偷偷降低评估质量时,我们得到$p’ < p_i$,表明$\text{Pr’}(d_i=d_g) <\text{Pr}(d_i= d_g)$。用户和云获得相同结果的可能性等于$\text{Pr’}(d_i=d_g)\text{Pr}(d_c= d_g) +\text{Pr’}(d_i \neq d_g)\text{Pr}(d_c \neq d_g)$。因此,

$$

\text{Pr}(d_i= d_c) − \text{Pr’}(d_i= d_c) =[\text{Pr}(d_i= d_g) − \text{Pr’}(d_i= d_g)]\text{Pr}(d_c= d_g) +[\text{Pr}(d_i \neq d_g) − \text{Pr’}(d_i \neq d_g)]\text{Pr}(d_c \neq d_g)> 0.

$$

因此,可以得到$\text{Pr}(d_i = d_c) > \text{Pr’}(d_i = d_c)$以及$\text{E}[\text{Pr}(d_i = d_c)m] > \text{E}[\text{Pr’}(d_i = d_c)m]$。因此,

$$

\text{E}[p_i(\text{Pr}(d_i = d_c) m)]> \text{E}[p_i(\text{Pr’} (d_i = d_c) m)] \quad \text{and}

$$

$$

\text{E}(u_i | q_i) = \text{E}[p_i(\text{Pr}(d_i = d_c) m)]− c_i > \text{E}[p_i(\text{Pr’} (d_i = d_c) m)]− c_i = \text{E}(u_i | q’_i).

$$

质量可信性成立。

引理7 。所提出的机制满足个体理性。

证明 。当用户 i努力完成任务,报告其评估能力,并诚实地向云报告评估结果时,其期望支付为$\text{E}(p_i)= \frac{a_i}{a_j} b_i$。根据引理2,所提出的机制满足个体理性。

引理8 。所提出的机制具有投标诚实性。

证明 。引理7的证明与引理1相同。

引理9 。所提出的机制的时间复杂度为$O(\max(n^3,m))$,其中$n$是移动边缘用户集合EU的基数,$m$是集合N的基数。

证明 。根据引理3,我们可以得出算法2的时间复杂度为$O(n^2)$,算法4的时间复杂度为$O(n^3)$。同时,算法3的时间复杂度为$O(m)$。因此,所提出的机制的时间复杂度为$O(\max(n^3,m))$。

5 性能评估

本节分为四个部分。第一部分介绍实验设置。然后,我们在不同场景下研究云的总支付。第三部分验证了所提出的质量感知可信激励机制的有效性。最后,我们从安全性和用户效用的角度研究了所提出的机制。

5.1 实验设置

实验在MATLAB 2017中进行。我们考虑网络部署在一个 100 ×100m²区域。实验参数如表2所示。每个移动边缘单元的评估半径随机分布在10到30之间,其投标价格选择范围为1到100。我们对每个移动边缘用户的信任评估质量和信任评估区域进行归一化处理,并采用线性加权和方法计算每个用户 的评估能力。

表2. 实验参数

| 参数 | 值 |

|---|---|

| 区域大小 (m²) | 100 × 100 |

| 传感器数量 | 1,000 |

| 边缘用户数量 | 5,000 |

| 评估半径 (m) | [10, 30] |

| 报价范围 | [1, 100] |

5.2 云的总成本

本部分主要展示不同参数的变化对云的总成本的影响。图4(a)说明了MEU数量对云的总成本的影响。蓝线表示使用可信激励机制(TIM)时,不同MEU数量下云的总成本;红线表示使用质量感知可信激励机制(QTIM)时,不同MEU数量下云的总成本。随着MEU数量的增加,红线和蓝线均呈下降趋势。原因是随着MEU数量的增加,云可以选择更多具有高成本效益的MEU,从而以更低的成本实现相同的评估能力。

图4(b)展示了传感器节点数量对云的总成本的影响。随着传感器节点数量的增加,TIM和QTIM均呈上升趋势。显然,随着传感器节点数量的增加,云需要招募更多的移动边缘用户来执行评估任务,因此总成本增加。同时,云的总成本的增长速率随着传感器节点数量的增加而降低。

随着传感器节点数量的增加,云的成本增长速率降低。原因是所有传感器节点都被限制在特定区域内,当传感器节点数量增加时,新节点不在被选中的移动边缘单元评估区域内的可能性减小。

图4(c) 表示每个节点被评估的次数对云的总成本的影响。随着每个节点被评估次数的增加,TIM 和 QTIM 均上升。显然,每个传感器节点的评估次数增加意味着被选中的移动边缘单元数量的增长。随着被选中的移动边缘单元数量的增加,云的总成本也随之增加。

5.3 MEU的支付

进行了一些实验来研究不同行为对MEU支付的影响。图5(a)研究了MEU的真实评估质量与报告评估质量对支付的影响。x轴表示报告评估质量($q’$)与真实评估质量($q$)之间的差异对MEU支付的影响。每条线分别代表$q’ = 0.55$、$q’ = 0.6$、$q’ = 0.7$、$q’ = 0.8$、$q’ = 0.9$和$q’ = 1.0$的情况。随着$q’$与$q$之间差异的增大,所有MEU的支付均减少。值得注意的是,支付受$p$和$p’$共同影响,而不仅仅由$p$决定。例如,根据图7,具有$p = 0.6$和$p’ = 0.7$的 MEU将比具有$p = 0.6$和$p’ = 0.8$的MEU获得更多的支付。该结果表明所提出的QTIM能够有效区分降低质量的行为,并相应地提供较低的支付。

图5(b)展示了付出努力与不付出努力之间的支付差异,图5(c)展示了报告真实数据与不报告真实数据之间的支付差异。显然,移动边缘用户通过付出努力并报告真实数据所获得的支付远高于不付出努力且报告虚假数据的情况。该结果表明,所提出的质量感知的信任激励机制能够正确区分未付出努力且报告虚假数据的移动边缘用户,并给予较低的支付。

5.4 安全性与效用

本小节从安全性和移动边缘单元效用的角度研究了所提出的基于移动众包的信任评估机制。

图6(a) 显示了每个传感器节点被评估的次数对云的评估误差率的影响。术语“云的评估误差率”表示云获得的评估结果与真实值之间的差异。根据图10,该比率随着恶意移动边缘用户比例的增加而上升,随着每个传感器节点被评估次数的增加而下降。结果表明,增加每个传感器节点的评估次数可以有效降低云的评估误差率。

图6(b)表示成本对移动边缘用户效用的影响。当移动边缘用户诚实地执行评估任务时,TIM和QTIM的效用均保持稳定,且高于低质量、虚假数据和零努力情况下的效用。因此,该结果表明所提出的QTIM能够有效激励移动边缘用户付出努力、报告真实数据,并以与所报告的评估质量相同的水平执行任务。

图6(c)展示了引入MEUs的影响,其中NN表示正常节点,MN表示恶意节点。可以看出,在引入MEU后,NN与MN之间的差异被扩大了。其原因是,在实验中,底层传感器节点通过监控邻居的通信行为来确定其信任值,而MEUs则根据传感器节点的通信行为、能耗和数据来确定其信任值。一些具有正常通信行为但能量不足或数据异常的节点无法被底层传感器节点检测到。结果表明,引入MEU能够有效提升信任评估的性能。

6 结论

信息物理云系统(CPCS)作为信息物理系统与云计算的结合体,已逐渐兴起并成为研究热点。随着节点与云计算中心之间的连接性增强,随着用户数量的增加,不可信节点造成的损害被放大。幸运的是,智能边缘计算的出现使人们能够以成本效益的方式处理这一问题。在本文中,我们首先提出了基于移动众包的信任评估机制,其中云通过智能方法招募移动边缘用户对终端节点进行评估。随后,设计了两种激励机制以确保移动边缘用户的可信性。我们从投标可信性、数据可信性、努力可信性和质量可信性四个方面分别验证了所提出的可信激励机制的可信性与有效性。我们对所提出的机制进行了实验评估,结果表明,与未如实执行信任评估任务的用户相比,可信任用户获得的收益高出八倍。未来还需要进一步研究,例如,当移动边缘用户评估终端节点的信任时,如何保护终端节点的数据。

302

302

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?