文件下载:

通过网盘分享的文件:easyshell.pcap

链接: https://pan.baidu.com/s/1zsGS-Pp148DoKonzx_z2fQ?pwd=csdn 提取码: csdn

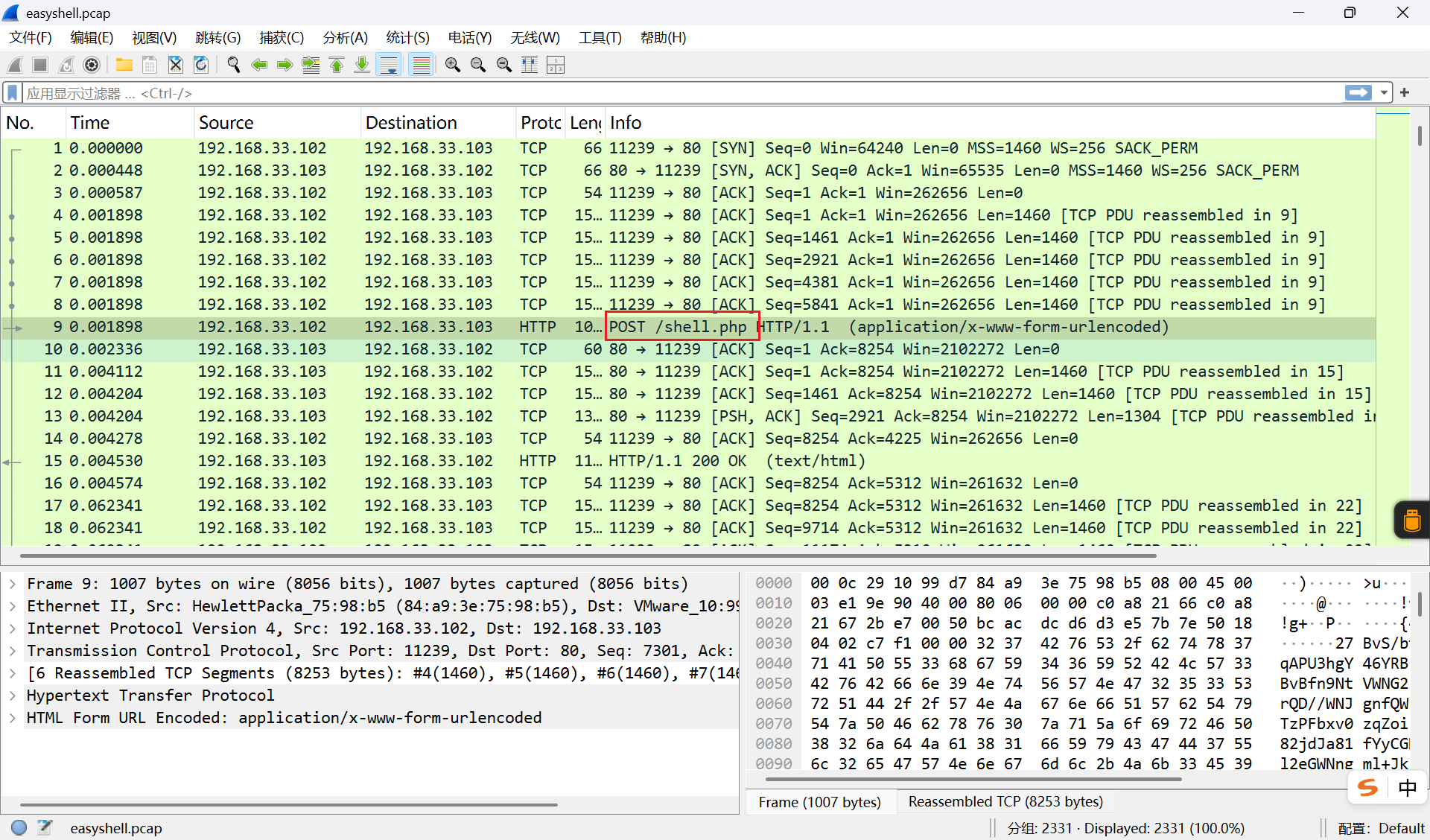

追踪shell.php的http流

符合冰蝎码马的流量特征:

Accept: application/json, text/javascript, */*; q=0.01

Content-type: Application/x-www-form-urlencoded

Connection: Keep-Alive

...

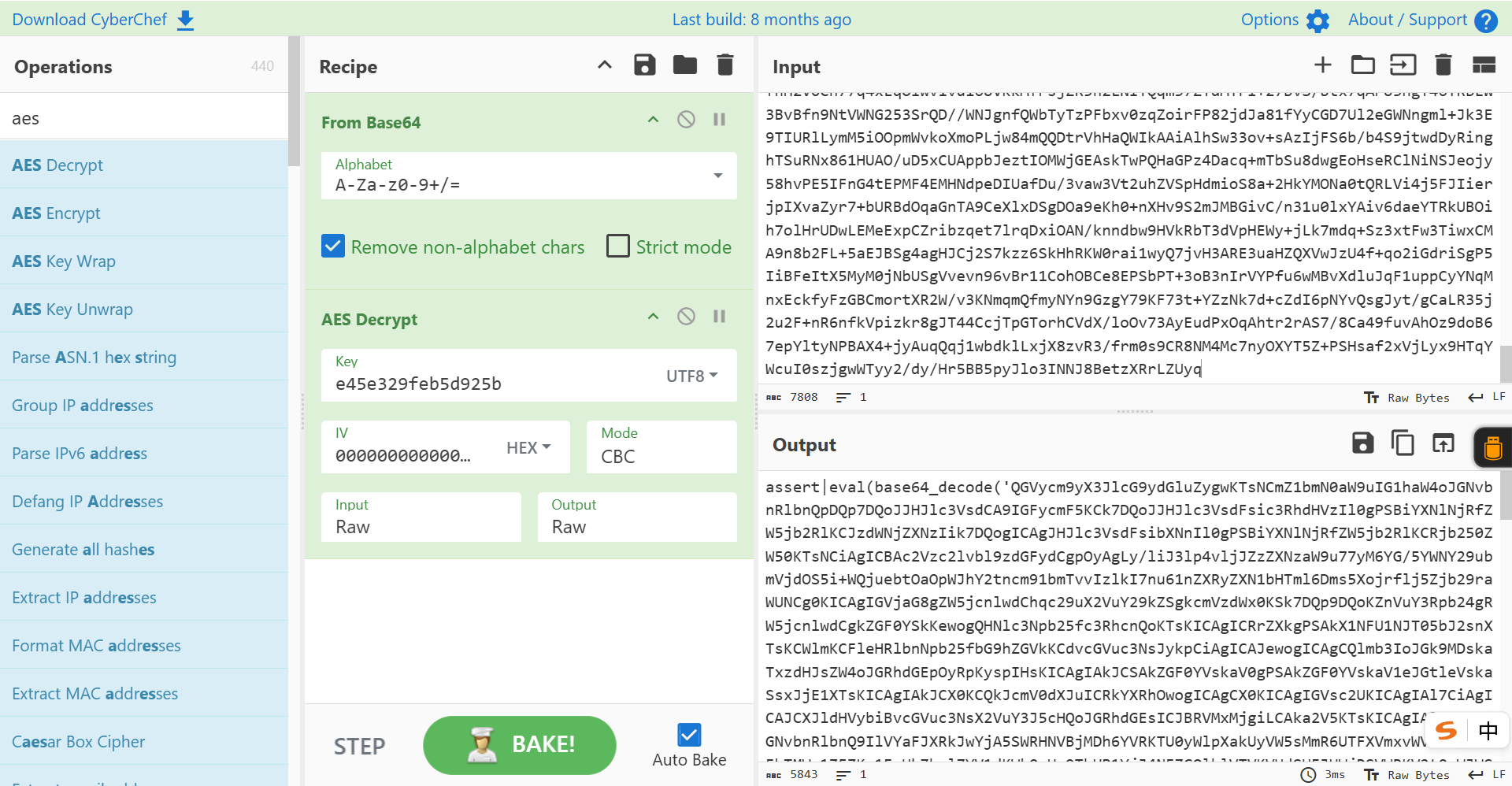

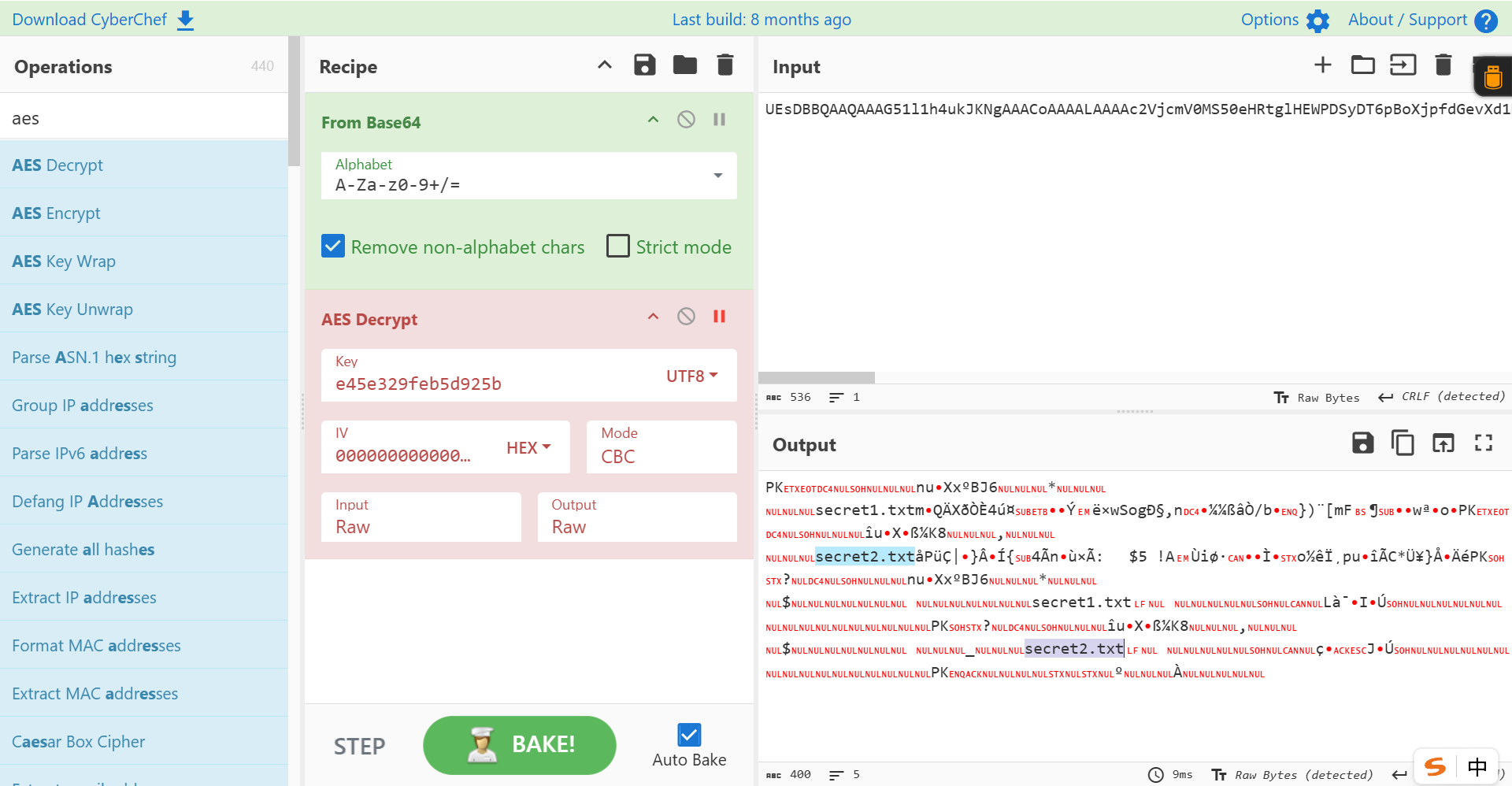

冰蝎马使用AES加密,默认秘钥为e45e329feb5d925b,即md5(‘rebeyond’)的前16位。

先base64,再AES解密,AES的CBC模式iv不能空缺,此处不需要偏移,因此全填0即可。

从后往前解密:

找到有效信息:

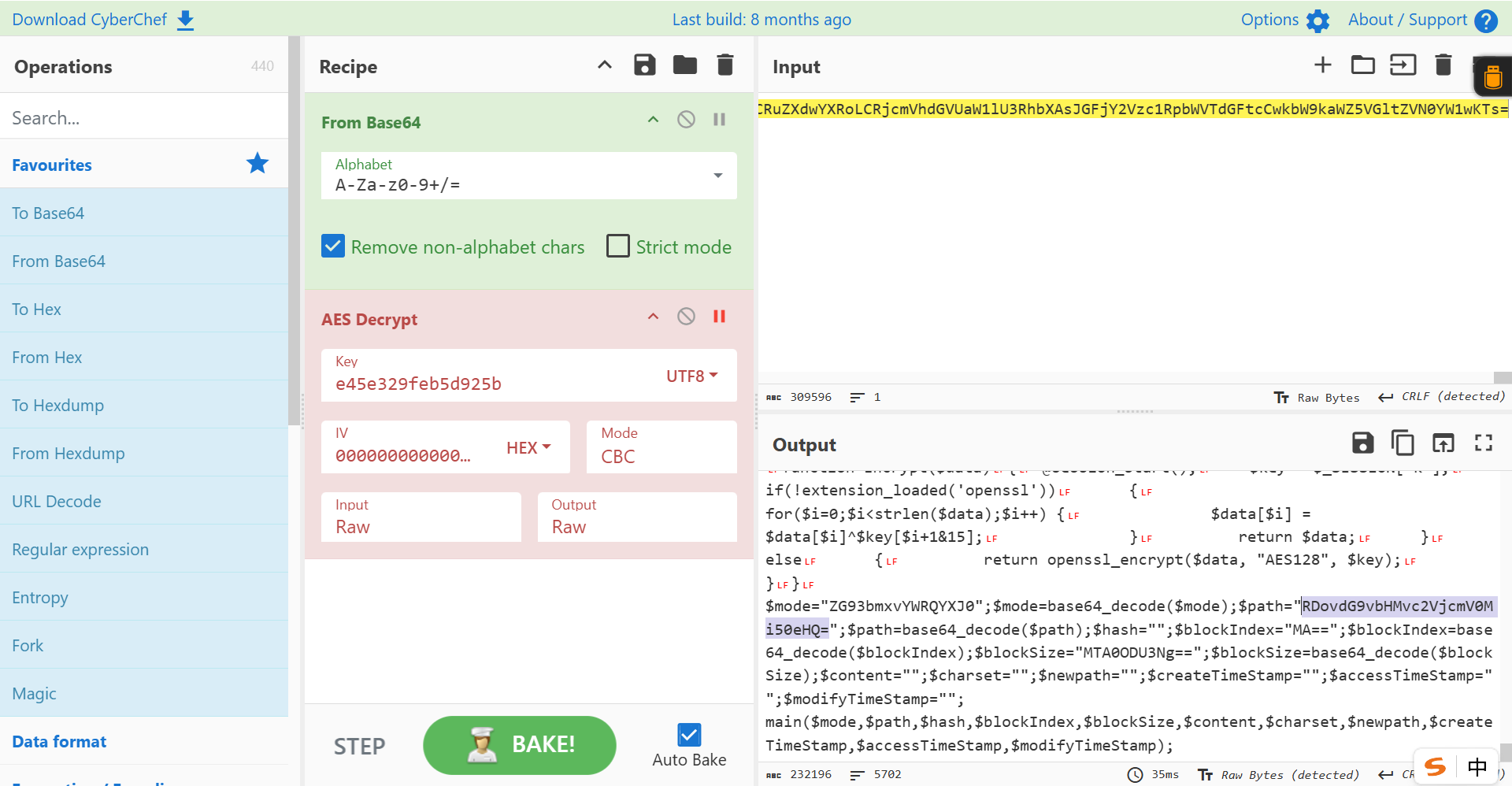

上文分析:

路径解码:

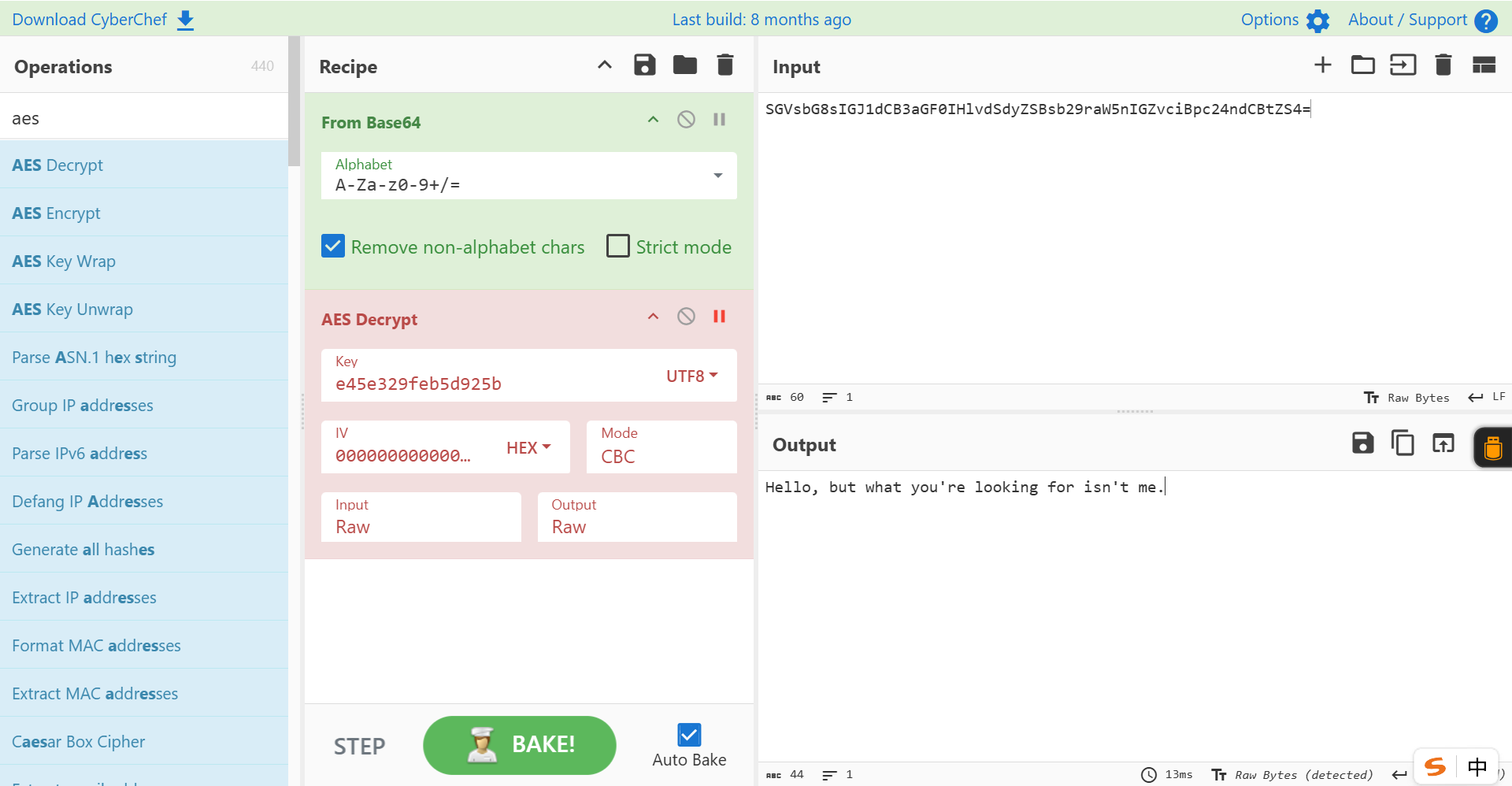

响应包分析:

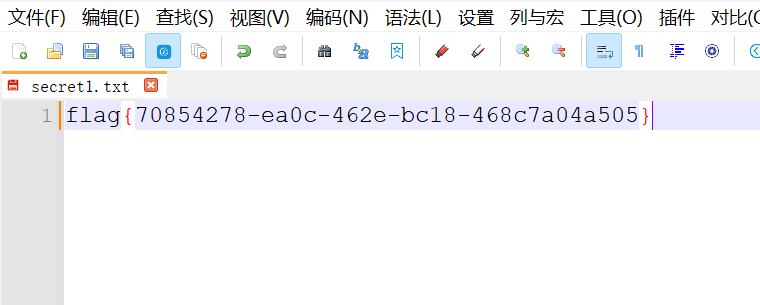

找到zip文件,包含secret1.txt和secret2.txt:

另存为zip到本地:

已知secret2.txt内容:

Hello, but what you're looking for isn't me.

采用相同压缩方法将secret2.txt压缩:

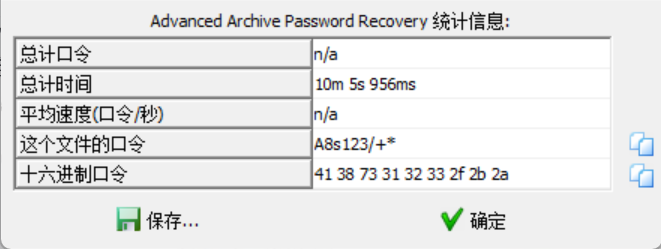

使用已知明文攻击:

攻击成功:

口令:A8s123/+*:

3342

3342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?