问题:有一个网关设备,有一个终端连接网关设备的WIIF,终端设备的程序访问域名如何解析的?

在Linux系统中,确定DNS解析地址的方法有多种,以下是最常用的几种方式:

当终端设备(如手机、电脑)通过WiFi连接到网关设备,并访问域名时,域名解析流程通常如下:

一、基本解析流程

1. 终端设备发起请求

终端应用(如浏览器)向操作系统请求解析域名(例如 www.example.com)。

2. 终端本地缓存检查

终端首先检查本地DNS缓存(内存或硬盘),如果有记录则直接使用,否则继续下一步。

3. 网关设备DNS代理(如果配置)

- 场景1:网关未配置DNS代理

终端直接使用网关分配的DNS服务器(通常是网关自身IP或ISP提供的DNS)。 - 场景2:网关配置了DNS代理(如Dnsmasq/Pi-hole)

终端将DNS请求发送到网关,网关代理服务器处理请求:- 检查自身缓存

- 按配置转发到上游DNS服务器(如Google DNS、运营商DNS)

4. 递归解析过程

如果网关代理未命中缓存,会向上游DNS服务器发起递归查询:

- 询问根域名服务器(.com)的地址

- 询问.com顶级域名服务器(example.com)的地址

- 询问权威域名服务器(example.com的管理服务器)获取

www.example.com的IP地址

5. 结果返回与缓存

- 解析结果逐级返回给网关代理

- 网关代理缓存结果并返回给终端

- 终端也缓存结果,以便后续快速访问

二、网关设备的配置影响

1. 网关作为DNS代理

如果网关配置了DNS代理服务(如Dnsmasq),流程如下:

终端 → 网关DNS代理 → 上游DNS服务器

- 优点:可实现域名过滤、缓存加速、负载均衡

- 配置示例:

- 网关IP:192.168.1.1

- 终端WiFi设置中DNS服务器填:192.168.1.1

2. 网关转发DNS请求

如果网关未配置代理,只是转发请求:

终端 → 网关 → ISP的DNS服务器

- 此时网关仅作为网络转发设备,不参与DNS解析逻辑

3. 自定义DNS服务器

用户可手动配置终端使用第三方DNS(如8.8.8.8):

终端 → 第三方DNS服务器

- 注意:这种情况下网关无法控制或监控DNS流量

三、常见问题排查

1. 无法访问域名但能ping通IP

- 可能原因:DNS解析失败

- 排查方法:

# 在终端上测试DNS nslookup www.example.com # 使用默认DNS nslookup www.example.com 8.8.8.8 # 强制使用Google DNS

2. 解析结果异常(如访问到恶意网站)

- 可能原因:

- DNS缓存污染

- 网关或ISP进行DNS劫持

- 域名被恶意篡改

- 排查方法:

# 清除终端DNS缓存(不同系统命令不同) # Windows: ipconfig /flushdns # macOS: sudo dscacheutil -flushcache # Linux: systemd-resolve --flush-caches

3. 网关DNS代理故障

- 检查网关服务状态(如Dnsmasq是否运行)

- 查看网关日志(通常在

/var/log/dnsmasq.log) - 测试网关能否访问外网DNS服务器

四、优化建议

1. 启用网关DNS缓存

在网关配置DNS缓存服务(如Dnsmasq的 cache-size=10000),减少对外查询。

2. 配置多个上游DNS

避免单一DNS服务器故障,例如:

# Dnsmasq配置示例

server=8.8.8.8 # Google

server=1.1.1.1 # Cloudflare

server=223.5.5.5 # 阿里云

3. 使用DNS-over-HTTPS(DoH)

在网关层配置DoH客户端(如Cloudflared),加密DNS流量,防止劫持:

# 安装cloudflared

curl -L https://github.com/cloudflare/cloudflared/releases/latest/download/cloudflared-linux-amd64.deb -o cloudflared.deb

sudo dpkg -i cloudflared.deb

# 配置为系统服务

sudo cloudflared service install --upstream https://1.1.1.1/dns-query --upstream https://8.8.8.8/dns-query

五、安全考虑

- 防止DNS劫持:使用DoH或DNS-over-TLS(DoT)

- 域名过滤:在网关配置黑名单(如Pi-hole)

- 监控异常流量:分析DNS查询日志,检测恶意请求

- 定期更新DNS服务:修复已知漏洞

通过合理配置网关DNS服务,可以提高网络性能、增强安全性,并实现更精细的流量控制。

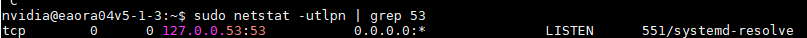

可以查看TCP UDP 53端口是否被监听

Linux终端通过网关进行域名解析原理

Linux终端通过网关进行域名解析原理

266

266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?