测试环境:

JspStudy

Mkcert

windows Server 2012 r2

过程:

首先

安装Mkcert和JspStudy集成环境

使用命令:mkcert -install

仅仅这么一条简单的命令,就帮助我们将 mkcert 使用的根证书加入了本地可信 CA 中,以后由该 CA 签发的证书在本地都是可信的。

在 Windows 的可信 CA 列表可以找到该证书:

局域网内使用

有时候我们需要在局域网内测试 https 应用,这种环境可能不对外,因此也无法使用像Let’s encrypt这种免费证书的方案给局域网签发一个可信的证书,而且Let’s encrypt本身也不支持认证 Ip.

生成自签证书

先来回忆一下证书可信的三个要素:

由可信的 CA 机构签发

访问的地址跟证书认证地址相符

证书在有效期内

如果期望我们自签证书在局域网内使用,以上三个条件都需要满足。很明显自签证书一定可以满足证书在有效期内,那么需要保证后两条。我们签发的证书必须匹配浏览器的地址栏,比如局域网的 ip 或者域名,此外还需要信任 CA。

我们先重新签发一下证书,加上本机的局域网 ip 认证:

然后命令:mkcert www.example.com *.example.com 127.0.0.1 192.168.45.142

通过输出,我们可以看到成功生成了localhost+2.pem证书文件和localhost+2-key.pem私钥文件,只要在 web server 上使用这两个文件就可以了

使用生成的证书文件

默认生成的证书格式为PEM(Privacy Enhanced Mail)格式,任何支持PEM格式证书的程序都可以使用。比如常见的Apache或Nginx等,这里我们用 python 自带的SimpleHttpServer演示一下这个证书的效果(代码参考来自:

https://gist.github.com/RichardBronosky/644cdfea681518403f5409fa16823c1f

):

python2 版本(MacOS 自带的版本):

#!/usr/bin/env python2

import BaseHTTPServer, SimpleHTTPServer

import ssl

httpd = BaseHTTPServer.HTTPServer(('0.0.0.0', 443), SimpleHTTPServer.SimpleHTTPRequestHandler)

httpd.socket = ssl.wrap_socket(httpd.socket, certfile='./localhost+2.pem', keyfile='./localhost+2-key.pem', server_side=True, ssl_version=ssl.PROTOCOL_TLSv1_2)

httpd.serve_forever()

python3 版本:

#!/usr/bin/env python3

import http.server

import ssl

httpd = http.server.HTTPServer(('0.0.0.0', 443), http.server.SimpleHTTPRequestHandler)

httpd.socket = ssl.wrap_socket(httpd.socket, certfile='./localhost+2.pem', keyfile='./localhost+2-key.pem', server_side=True, ssl_version=ssl.PROTOCOL_TLSv1_2)

httpd.serve_forever()

使用python simple-https-server.py运行即可(注意 Linux/Unix 下绑定 443 端口需要 root 权限,你可能需要使用sudo提权)

再次验证发现使用https://192.168.45.142本机访问也是可信的。然后我们需要将 CA 证书发放给局域网内其他的用户。

然后命令:mkcert -CAROOT

使用mkcert -CAROOT命令可以列出 CA 证书的存放路径

可以看到 CA 路径下有两个文件rootCA-key.pem和rootCA.pem两个文件,用户需要信任rootCA.pem这个文件。将rootCA.pem拷贝一个副本,并命名为rootCA.crt(因为 windows 并不识别pem扩展名,并且 Ubuntu 也不会将pem扩展名作为 CA 证书文件对待),将rootCA.crt文件分发给其他用户,手工导入。

windows 导入证书的方法是双击这个文件,在证书导入向导中将证书导入受信任的根证书颁发机构

apache的更改

apche:去除httpd.conf(C:\JspStudy\Apache\conf\httpd.conf)文件中的以下內容的行前#註釋

LoadModule ssl_module modules/mod_ssl.so

Include conf/extra/httpd-ssl.conf

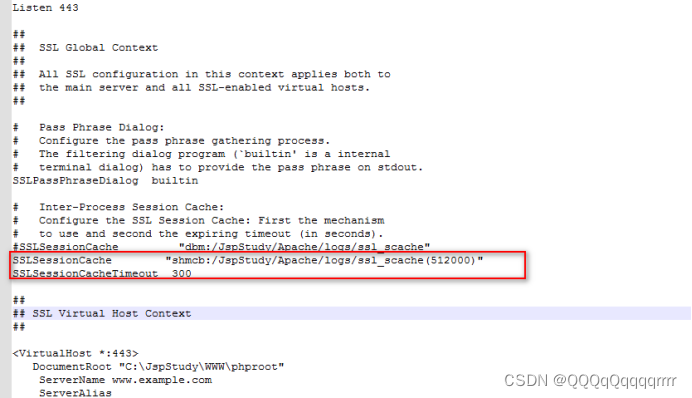

修改完成后打开:C:\JspStudy\Apache\conf\extra\httpd-ssl.conf:

替换或修改内容

<VirtualHost *:443>

DocumentRoot "C:\JspStudy\WWW\phproot"

ServerName www.example.com

ServerAlias

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3

SSLCipherSuite AESGCM:ALL:!DH:!EXPORT:!RC4:+HIGH:!MEDIUM:!LOW:!aNULL:!eNULL

#SSLCertificateFile "C:\phpStudy\Apache\conf\ssl\www.wlphp.com\2_www.wlphp.com.crt"

#SSLCertificateKeyFile "C:\phpStudy\Apache\conf\ssl\www.wlphp.com\3_www.wlphp.com.key"

#SSLCertificateChainFile "C:\phpStudy\Apache\conf\ssl\www.wlphp.com\1_root_bundle.crt"

SSLCertificateFile "C:/JspStudy/Apache/conf/www.example.com+3.pem"

SSLCertificateKeyFile "C:/JspStudy/Apache/conf/www.example.com+3-key.pem"

#SSLCertificateChainFile "D:/phpStudy/PHPTutorial/Apache/conf/ssl/ca-bundle.crt"

<Directory "C:\JspStudy\WWW">

Options FollowSymLinks ExecCGI

AllowOverride All

Order allow,deny

Allow from all

Require all granted

</Directory>

</VirtualHost>

将上面的路径SSLCertificateFile 和SSLCertificateKeyFile 改成用mkcert生成那两个文件的pem文件的位置 ,DocumentRoot 和Directory 也需要根据要求更改

这里有时候路径不对,也需要进行修改,修改后保存,重启apache即可

Apache 配置检查: httpd -t

Apache 开启日志在httpd.conf中去掉 CustomLog “logs/access.log” common 的注释

参考文章

https://learnku.com/articles/33952

https://www.twblogs.net/a/5d1715e4bd9eee1e5c82af29

https://blog.dteam.top/posts/2019-04/%E6%9C%AC%E5%9C%B0https%E5%BF%AB%E9%80%9F%E8%A7%A3%E5%86%B3%E6%96%B9%E6%A1%88mkcert.html

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?