Metasploit攻击winserver2008实例

一、实验目的

1)了解拒绝服务攻击的原理及其危害

2)了解SMB协议及其漏洞信息

3)使用Metasploit对win2008系统进行拒绝服务攻击

二、实验环境

漏洞主机:win server 2008,IP地址:10.1.1.144

攻击主机:Kali linux,IP地址:10.1.1.128

三、实验内容与实验要求

- 初步了解实验环境及信息收集

- 利用ms09_050_smb2_session_logoff漏洞攻击win server 2008主机

- 利用ms09_050_smb2_negotiate_pidhigh漏洞攻击win server 2008主机

四、实验过程与分析

实验步骤一

初步了解实验环境及信息收集

1.查看win server 2008漏洞主机的登录用户及网络配置信息,从下图2可以看出漏洞主机IP为10.1.1.144。使用命令如下:

whoami 查看当前登陆用户

ipconfig 查看网络配置信息

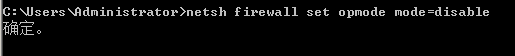

2.为了更好的演示攻击win server 2008系统实例需要关闭win server 2008系统的防火墙,win+R输入cmd,运行“netsh firewall set opmode mode=disable”命令

3.查看攻击者主机登陆用户及网络配置信息,从下图3可以看出攻击主机登陆用户为root ,IP为10.1.1.128

whoami 查看当前登陆用户

Metasploit攻防实战

Metasploit攻防实战

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?