pikachu的做题小笔记

提示:人家都再卷你不卷?

提示:悟已往之不谏,知来者之可追。 过去早已过去 未来还能拼搏!

文章目录

前言

提示:一些在刷xss中了解到的小知识:

提示:以下是本篇文章正文内容,下面案例可供参考

一、XSS是什么?

一下来自pikachu并非本人理解(主要是菜)

Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可以分为如下几种常见类型:

1.反射性XSS;

2.存储型XSS;

3.DOM型XSS;

XSS漏洞一直被评估为web漏洞中危害较大的漏洞,在OWASP TOP10的排名中一直属于前三的江湖地位。

XSS是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。

形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致“精心构造”的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

因此在XSS漏洞的防范上,一般会采用“对输入进行过滤”和“输出进行转义”的方式进行处理:

输入过滤:对输入进行过滤,不允许可能导致XSS攻击的字符输入;

输出转义:根据输出点的位置对输出到前端的内容进行适当转义;

二、XSS做题解析

1.反射型xss(get)

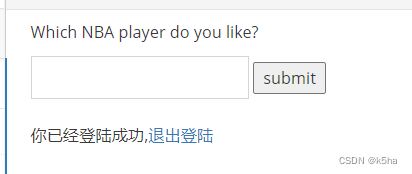

打开后显示这个输入kobe后会出现一张图片

但是这怎么过关呢?当然是在里面能插入自己写的东西例如一个提示框 OVO 第一题俺道理来讲应该是送分题所以 &-& 直接输入个文本框试试

<script>alert(XSS)</script>

但是你会发现只能输入一半

怎么搞!F12查看一下

发现是前端设的直接形同虚设选中20右键编译我

两千不为过接着输入

<script>alert(XSS)</script>

🆗下一关!!!

2.反射性xss(post)

有之前的爆破易得弱口令admin/123456进入

输入四个1 CTRL+U 再 +F搜索 看看在哪

发现好像没怎么变尝试上一个姿势

<script>alert(XSS)</script>

但是这个好像不太能有于是写标准点

<script>alert('XSS')</script>

就会发现奇迹般的🆗了(具体为什么我也不晓得)

3.存储型xss

这个是一个留言板形式的可以长久的保存所以说这个洞就比较厉害了在里面弄个弹窗广告那么就会一直有

通过输入 ’ " & < > script 等特殊字符也能保存即没有过滤直接输入上一个姿势就行输入后你会发现以后再点入都会出现该弹窗

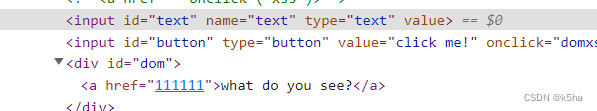

4.DOM型xss

在里面输入之前的姿势发现没有反应于是乎F12选中查看一下

发现在

<a href="111111">what do you see?</a>

发现我们的姿势被圈过了,我们可以进行注释顶替

🆗下一题!

5.DOM型xss-x

这一题和上一题差不多姿势相同可以互相借鉴

6.xss盲打

这个题顾名思义就盲打随便输入

提交后发现好像直接接进入数据库了,点击提升查看数据库会提示输入账号密码 admin/123456

发现输入的东西还都在于是乎

<script>alert('XSS'></script>

这样每次访问都会出现提示

7.xss之过滤

输入一些特殊字符和敏感函数和便于搜索的字符

搜索后发现script被过滤了于是乎通过尝试后发现之过滤小写script于是可以有解决办法

大小写绕过:

<sCRiPt>alERt('XSS'></SCRipT><!--此题大小写好像过不去-->

打不过就换条路

<img src=x onerror=alert(XSS)><!--通过用不能显示照片后面的提示来绕过-->

注释绕过

<sc<!--6-->ript>alert('XSS')</sc<!--6-->ript>

拼凑

<scr<script>ipt>alert('XSS'></sc</script>ript><!--里面的被过滤前后合成新的-->

8.xss之htmlspecialchars

通过输入简单的输入发现字符都被发现被转义成实体符号但漏掉一个 ‘

这是因为 ’ 不是html的标准字符即构造 绕过姿势

点击查看为啥 ’ 没被编译

' οnclick='alert(XSS)'<!--前面的 ‘ ‘用来闭前后,后面才是大哥

9.xss之href输出

c此题就怎么说测试后单双引号都被过滤这里需使用js伪协议绕过构造

javascript:alert('XSS')

10.xss之js输出

此题其实放在最后有点不太行老规矩查看

发现传入值会进行if 但我们可以进行认为修改

得到

总结

马马虎虎算是写完了但还有三个实操没有完成争取早日完成!!!

干就完了!!!

本文详细介绍了跨站脚本攻击(XSS)的概念及分类,并通过实例演示了反射型、存储型及DOM型XSS的利用方法。针对不同类型的XSS防护措施,如输入过滤与输出转义进行了探讨。

本文详细介绍了跨站脚本攻击(XSS)的概念及分类,并通过实例演示了反射型、存储型及DOM型XSS的利用方法。针对不同类型的XSS防护措施,如输入过滤与输出转义进行了探讨。

1993

1993

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?