1.服务器系统

(1)列举:Windows server < Linux (IT行业应用更加广泛)

(2)虚拟机(模拟服务器系统):Kali-Linux (集成了很多安全工具)

(3)Linux常见的分支:centos、Ubuntu、debain、Redhat、kali...

2. Kali

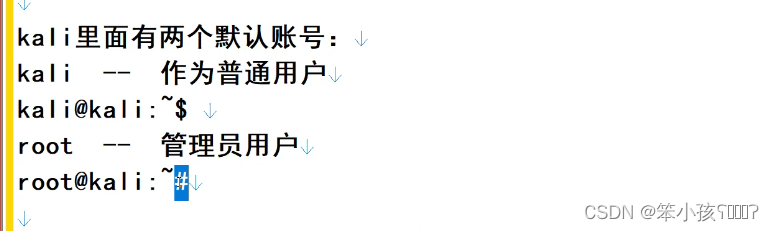

(1)默认两个账号(密码自己设定):

kali —— 普通用户

root —— 管理员用户

(2)基础命令

①ifconfig :查询当前系统的网卡信息。

作用:通信。

②passwd root :修改root账户的密码。

发现权限不够高;

提权: sudo passwd root (sudo —— super user do 以管理员身份执行此命令)。

方法:登录kali统一使用此方法:直接使用root账户,免去提权的步骤。

③ ping命令。

(3)普通用户和管理员用户的最明显差异。

3. 一些必会的基础概念

(1)网段 —— 很多IP地址的集合,同一个局域网内。

比如 :IP地址是 192.168.126.128

子网掩码 255.255.255.0

网段: 192.168.126.0/24 (很多IP地址的集合,192.168.126.0 —— 192.168.126.255)

172.16.125.121

255.255.0.0

172.16.0.0/16

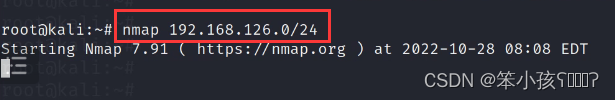

(2)扫描网段

①工具 ——nmap

nmap 192.168.126.0/24

扫描结果:

192.168.126.100

122.168.126.129

服务对应端口(服务器开放的每个服务,都有对应的端口)

常见的端口及服务:

80 http 网站

21 ftp 文件传输

22 ssh 安全的远程登录(数据传输是加密的)

23 telnet 远程登录(不安全,数据传输的明文的)

②运用黑暗引擎查找开放的端口(示例:shodan)

然后通过一些开放的端口,用工具进行相关的操作。

比如:putty.exe

(3)高危端口:危险系数比较高的端口。135、139、445、3389....

因为这些端口,导致服务器遭受到相应的入侵/攻击。

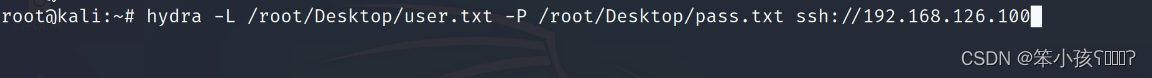

(4)九头蛇/海德拉 几乎支持所有的在线密码破解。

基本用法:

攻击者的角度:ssh爆破 —> 安装挖矿病毒

①爆破出用户账户密码。

hydra 用户名 密码 服务://目标地址

爆破出账号、密码

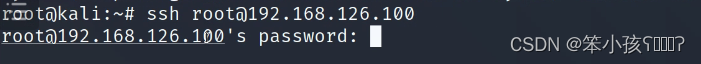

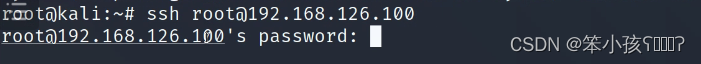

②远程登录root账户

ssh 账号@目标地址

渗透测试全过程:

①

②开放端口如下:

③ssh 远程登录

防守者的角度:

查看系统日志内容:

cat/var/log/文件名

(5)Windows漏洞

ms12-020

ms17-010

...

ok,完结撒花! (*^_^*)❀❀❀

1075

1075

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?