环境配置

WEB主机 在配置的时候赔了半天也连不上网 然后我选择了自动配置IP地址 然后我们就连接成功

这是在是太离谱了 不过好在我们是连接上了 然后我们看到我们这个web的地址是

web(外网:192.168.52.144 内网地址是 10.10.10.10)

如图所示 外网IP地址为 192.168.52.145

内网地址为 10.10.10.201

首先我们先启动在web服务器上的网页登陆文件

登陆的时候首先要进入管理员模式哦

然后外网服务器的地址是192.168.52.145

我们用nmap0进行端口扫描

扫描到web服务器开放的端口

扫描到80端口

说明扫描到web服务器了

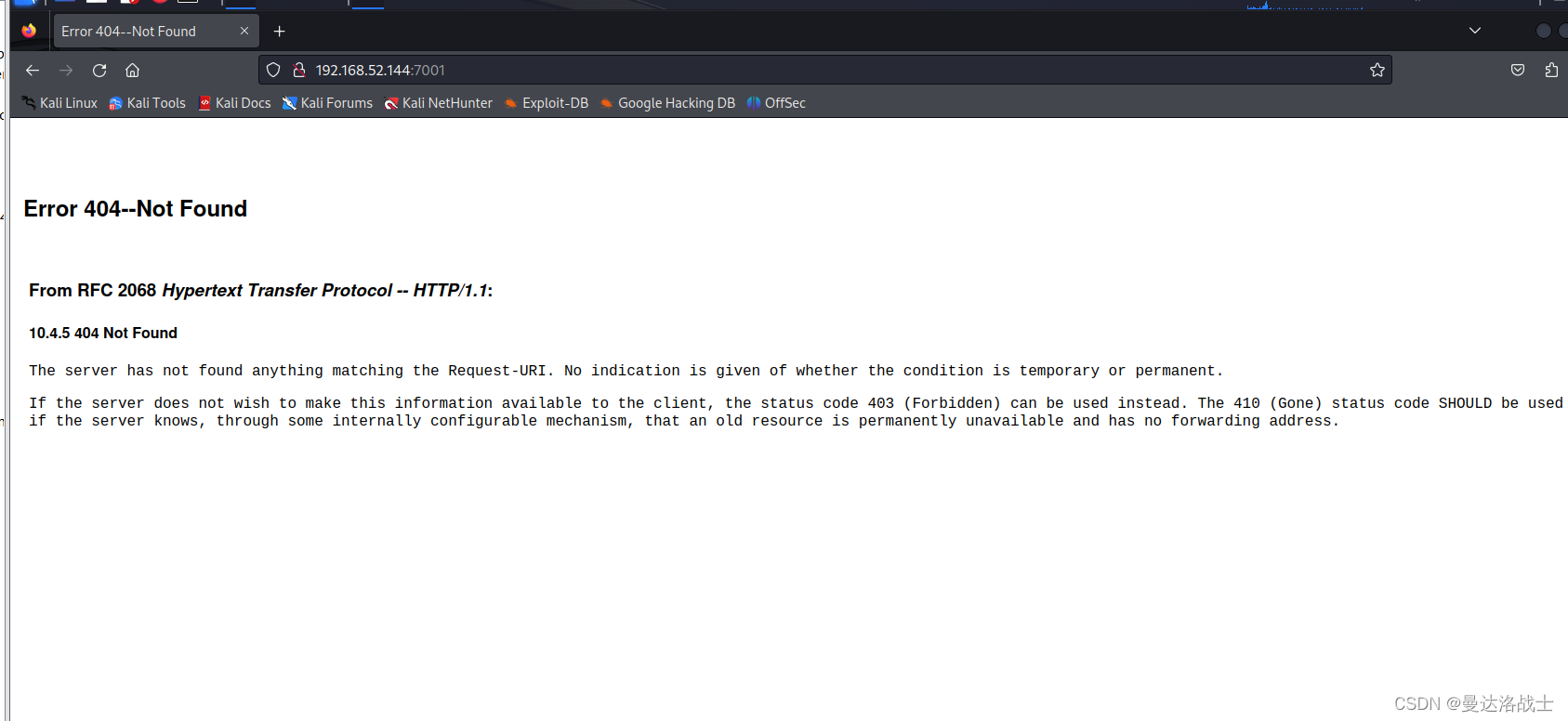

7001端口可能存在反序列化漏洞

我们使用weblogscan来扫描

我们首先启动web的服务器,让sweb服务启动

然后我们先进行扫描

检测到已经连接了web服务器

然后我们要使用一个非常抽象的工具来检测我们的这个网页,

就是用这个工具扫描出网页所包含的漏洞

然后我为什么说这个工具很逆天你

就是这个weblogicscan 按照网上给的扫描代码 它有时候会和我说 你这个IP地址不是int格式 巴拉巴拉

然后经过我一个小时的艰难探索 ,终于发现了问题 这个工具的使用方法和网上的教程是有一些出入的

扫描的命令应该如图 python weblogicscan py 192.168.52.144 7001

这样才能 进行正常的扫描

然后很具我们的扫描结果,我们发现该网页存在的漏洞是

扫描到了相关漏洞

发现前端存在ssrf cve 2019 0725漏洞 和CVE 22019 2729漏洞

现在就是表演时间

我们首先使用MSF攻击服务器前端

没有连接成功

被360安全卫士定义为黑客

用AWVS扫描发现 它还挺安全

用AWVS扫描7001端口,发现了蛮多的漏洞

用MSF连接漏洞被拦截了

先用MSF搜索我们使用的CVE板块

然后设置目标机器和攻击的本机

然后我们需要使用CS工具

然后我们休要重新复习一下cs工具的使用方法

我们需要知道的是需要在CS1.0这个文件里才能

成功进入到cs的界面 我们发现有一个为问题,就是CS登陆界面的账户名是admin 然后木马为user

我们先添加一个一个新的监听地址,然后我们将端口8888填进去

总结

参照网上的方法 仅仅靠MSF来利用漏洞

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?