首先启动DC3机器 和 kali

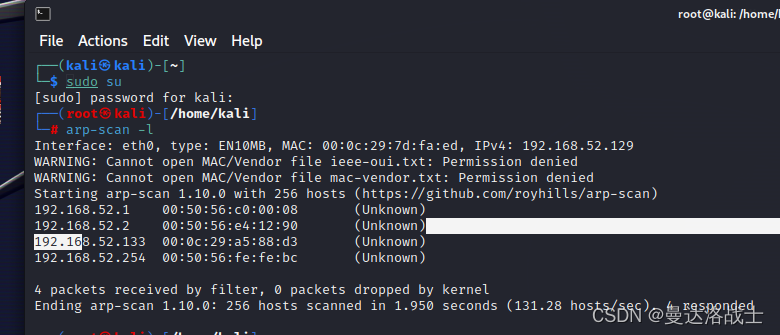

用arpscan -l

注意:arpscan -l 命令是扫描当前网段中所有的主机

只扫描到一个80端口并且使用的是james

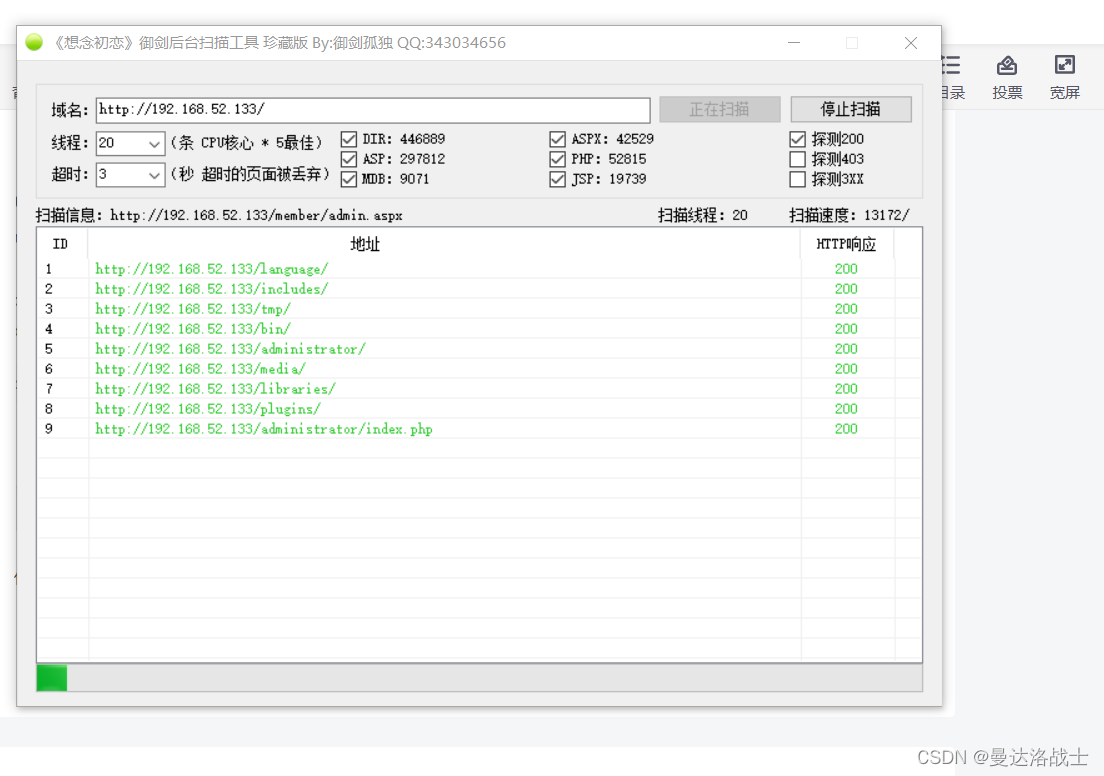

御剑工具

使用御剑进行扫描

在上面输入网址即可

扫到了,有些可能是登录的界面,比如说

adminaster

然后发现adminaster是一个登录的界面

发现kali本机是ifconfig才能获取ip

发现ip地址是192.168.52.129

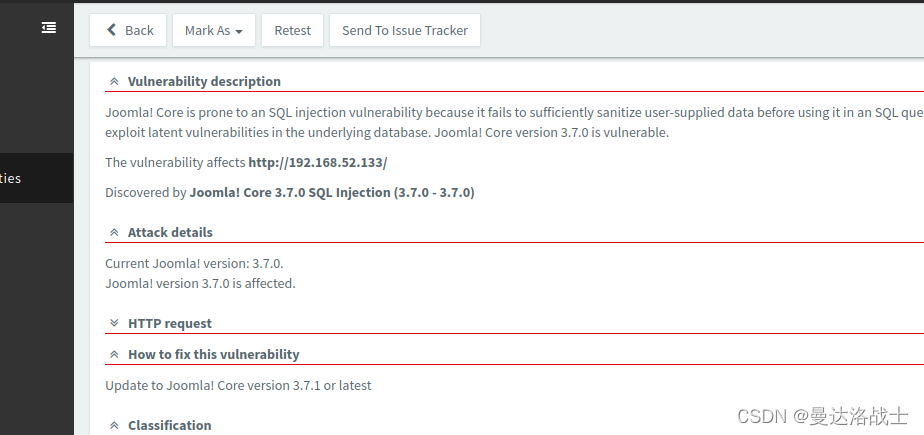

发现存在SQL注入漏洞

想用cms扫描工具,但是发现安装上以后打不开网页?

安装都没有错,不知道为什么不能启动

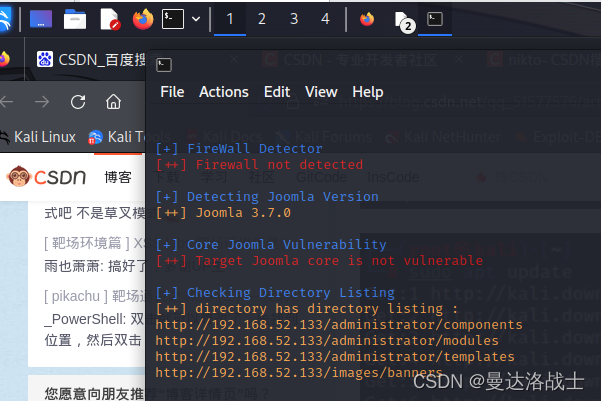

通过插件,我们可以看到这是一个joms系统

根据网上搜索到的信息joomla是一款知名的内容管理软件 是由PHP前端和mysql组成,所以我们可以寻找它是不是含有sql注入漏洞

用awvs扫喵到是漏洞 joomla 3.7.0

试了一下午发现所有的都安装了,但还是不知道是吗原因导致的安装失败

被迫使用nikto漏洞扫描工具

nikto扫描出来的

用joomscan

报了很多错

唯一有用的就是我们知道了网络架构的版本

这是后太 但是没用因为需要密码

存在sql注入

后面是注入漏洞的文本

找到web安全的漏洞

这是这个版本SQL漏洞的具体编号

将漏洞编号复制过来哦 复制时 set mouse = v 这是复制命令,

这里已经为你提供了数据库的注入点

sqlmap的注入命令已经差不多写好了

在kali系统中 输入:set mouse = v 可以进行文本复制命令

将数据库扫描了出来

这是SQLMAP利用完了漏洞 询问你是否继续利用

其中 --risk=Risk 的意思是指定风险的级别,默认为1,数值越大,攻击者被发现的风险越高

--level=Level 执行测试的级别,默认为1,

然后我们找到了数据库下面的名字的信息

我们爆出来了joo的用户列表

一般来说 登陆账号 是管理员名字和密码相结合

提取账号和密码

爆出来列名

破解的密码

发现是密文

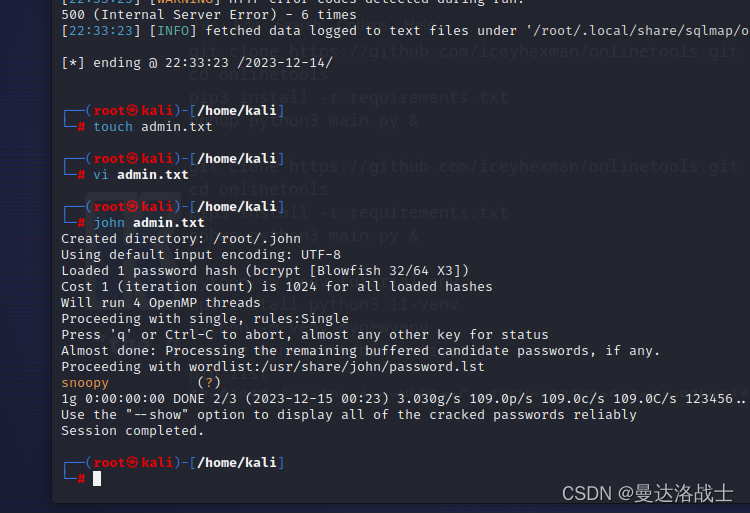

首先新建一个 admin的文档

然后把密文放进文档里

然后用john破解密码

PS 新建文件按用touch 新建目录才用mkdir

通过密码登陆成功

发现登录错了,登录的是前端

需要登录的是后端,

来到了后台页面吧 我们要用病蝎进行后台链接

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?