记一次简单线上比赛–CTF(初级)

第一题:胖虎收到了一段特殊的字符串O5SWYY3PNVSXI33FORWGCYQ=,你能帮他解出正确内容吗?

解答:

1.首先看到这一串字符串就想到base64编码,结果发现不对

2.尝试其他解码,发现是base32编码

得到的flag: welcometoetlab

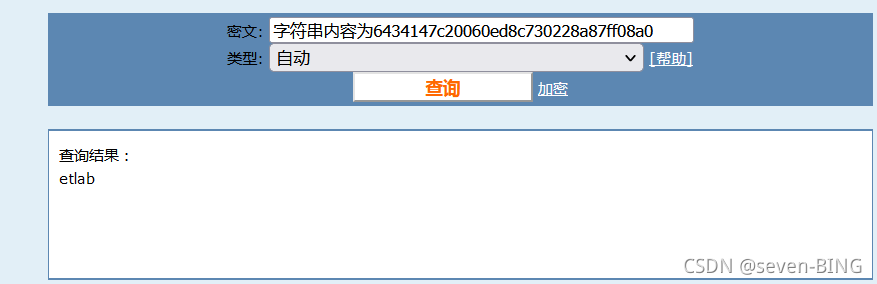

第二题:小张在对数据进行加密之后发送给同学小李,但是发送过程中由于存心多按了一下键盘改变了数据。你能帮小李还原一下该数据吗?字符串内容为6434147c20060ed8c730i228a87ff08a0

解答:

看到这个题目,我就觉得i字符显得有点突兀,我尝试解密得到flag:

flag: etlab

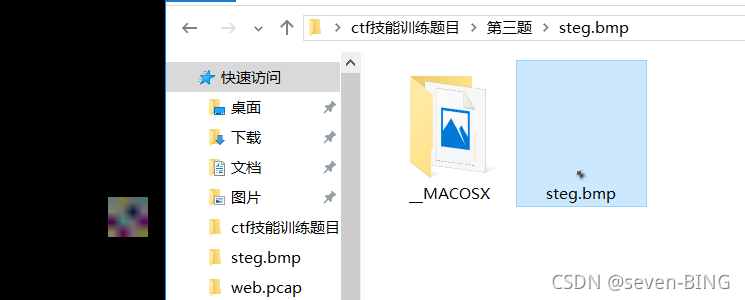

第三题:将附件中的压缩包解压可以得到一个图片文件,你能从中获取到什么样的关键信息?

得到的附件是:

得到很显然是一种图片隐写。

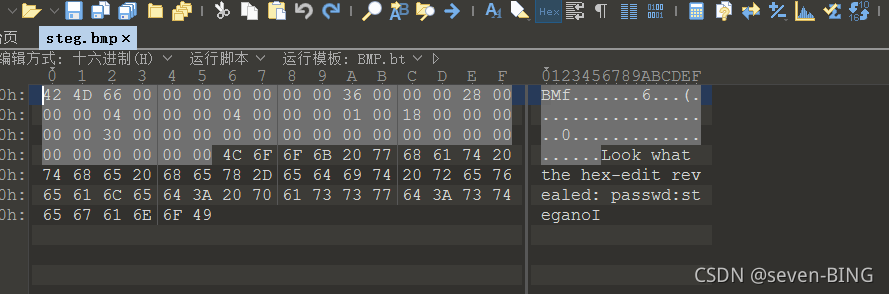

解答图片隐写的几个基本步骤:

1.首先看图片的属性,看是否有些敏感信息

2.然后放到010editor里面查看图片的十六进形式,看是否敏感信息

3.如果再010editor明显感受到里面存在其他文件,就是使用kali中binwalk -e filename或者foremost 分离出文件

4.如果没有看到任何敏感信息,就放到stegsolve

5.如果还是没有看到敏感信息,就尝试其他方法。

解答:

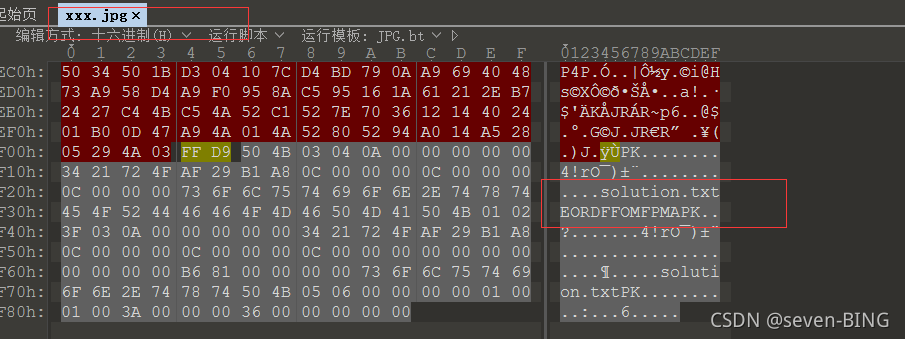

把图片放到010editor查看得到敏感信息

flag: steganoI

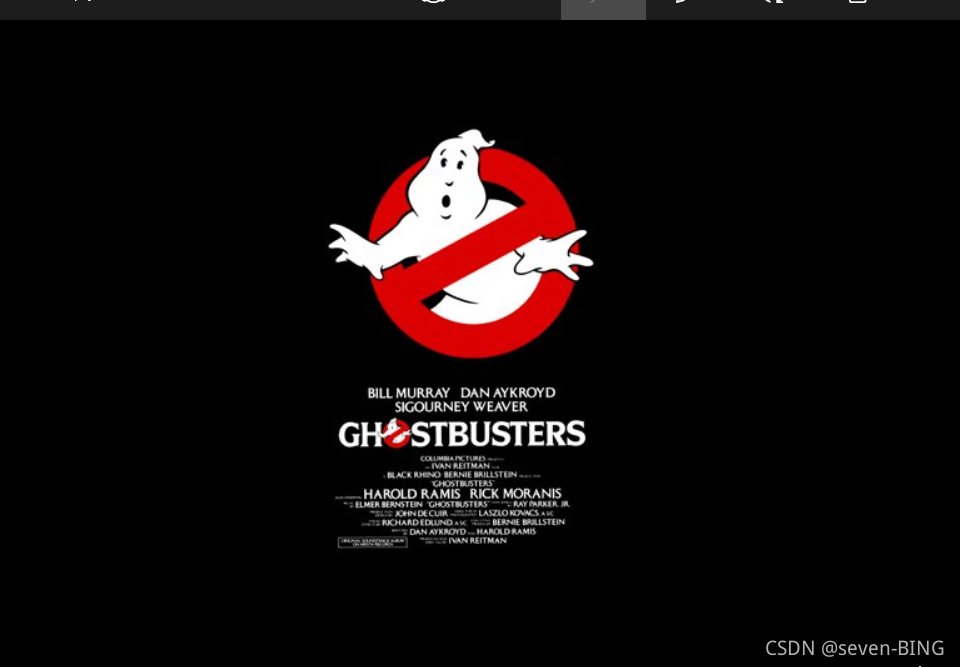

第四题:这个图片中有什么不一样的地方?找出隐藏的内容并提交

打开文件是一张图片:

把图片放到010editor看到一些敏感信息。

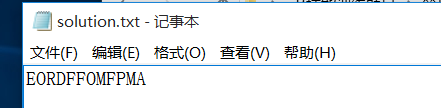

一看这个就知道里面存放另外的文件,使用kali中binwalk -e filename 或者foremost filename得到隐藏文件

flag: EORDFFOMFPMA

第五题:根据附件信息,提交flag内容。(答案提交格式为flag{内容})

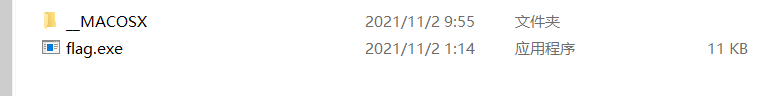

得到文件是一个flag.exe

解答:

我开始以为是逆向,结果错误

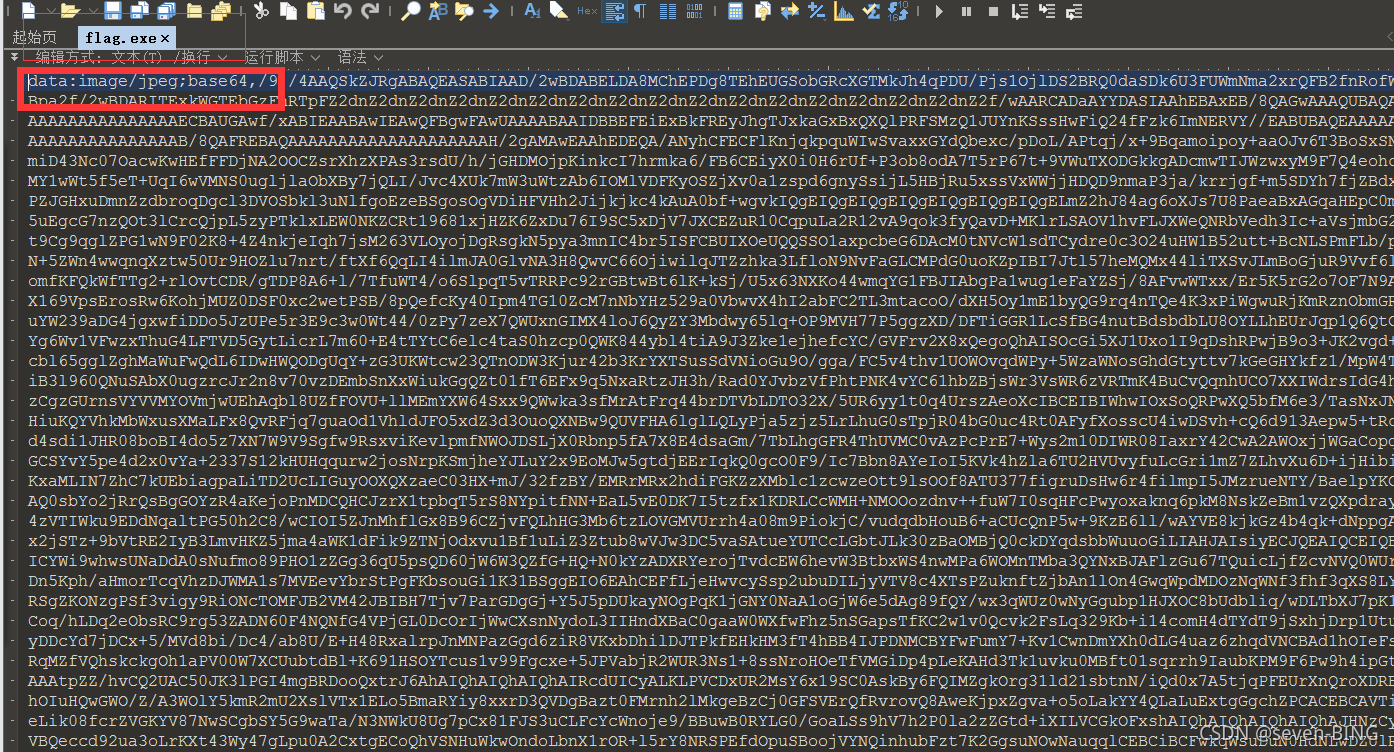

我把flag.exe放到010editor中查看发现是图片格式的信息。

我把这里面信息复制到浏览器得到一张图片

再把图片保存下来,在放到010editor里面查看即得到flag

flag: flag{068EEF6A7BAD3FDF}

第六题:附件是一段捕获的数据包,请从其中找出隐含的flag。

得到的文件是一个流量包

放到一位UP主开发的应用中即可得到flag:

得到flag: flag{1njuiks9in}

第七、八、九题安恒杯:七:服务器疑似遭受到了恶意攻击,请分析得出对方所使用的扫描工具是什么?八:通过附件里的数据包进行分析,恶意用户登录后台的用户名和密码是什么?九:分析数据包,找出正确的数据库用户名及密码。(答案格式为用户名/密码)

第七,第八,第九题都是对同一个流量包分析(安恒杯),这里需要具备一些知识(详细解题步骤参考):请参考博主

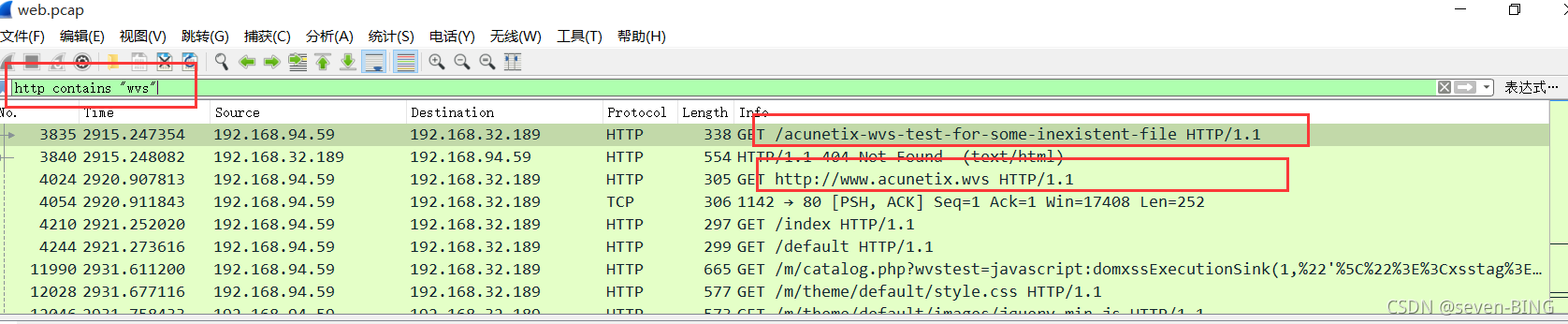

第七题:

http contains “wvs” 发现存在,则为awvs扫描器,得到flag: awvs

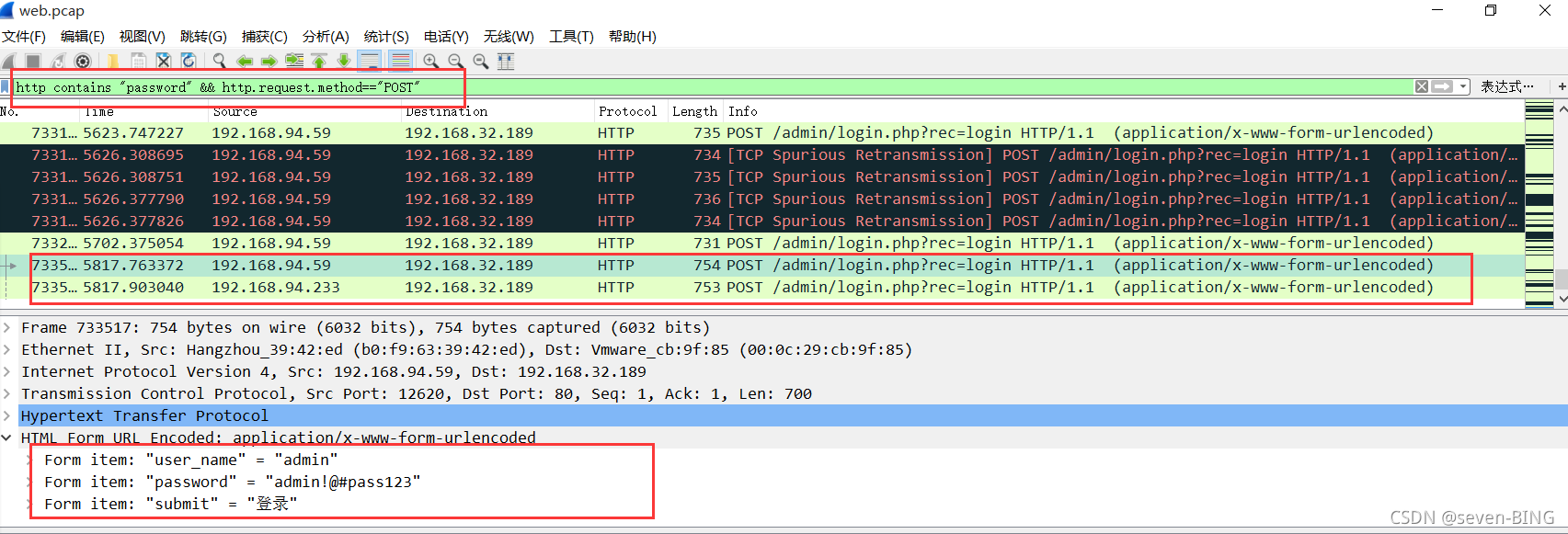

第八题:

从返回字段长度可知,只有最后两个POST请求返回75x的长度,说明这两个POST登录成功,从第一个查看扫描器知道黑客的ip是 192.168.94.59,就可以得到对应的后台用户名和账号:admin/admin!@#pass123

flag: admin/admin!@#pass123

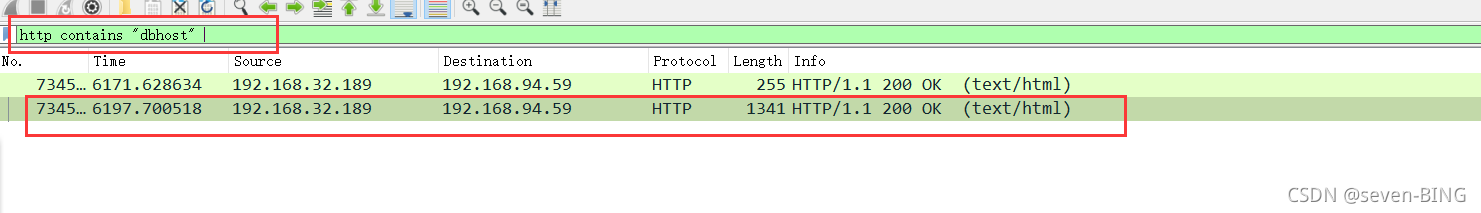

第九题:

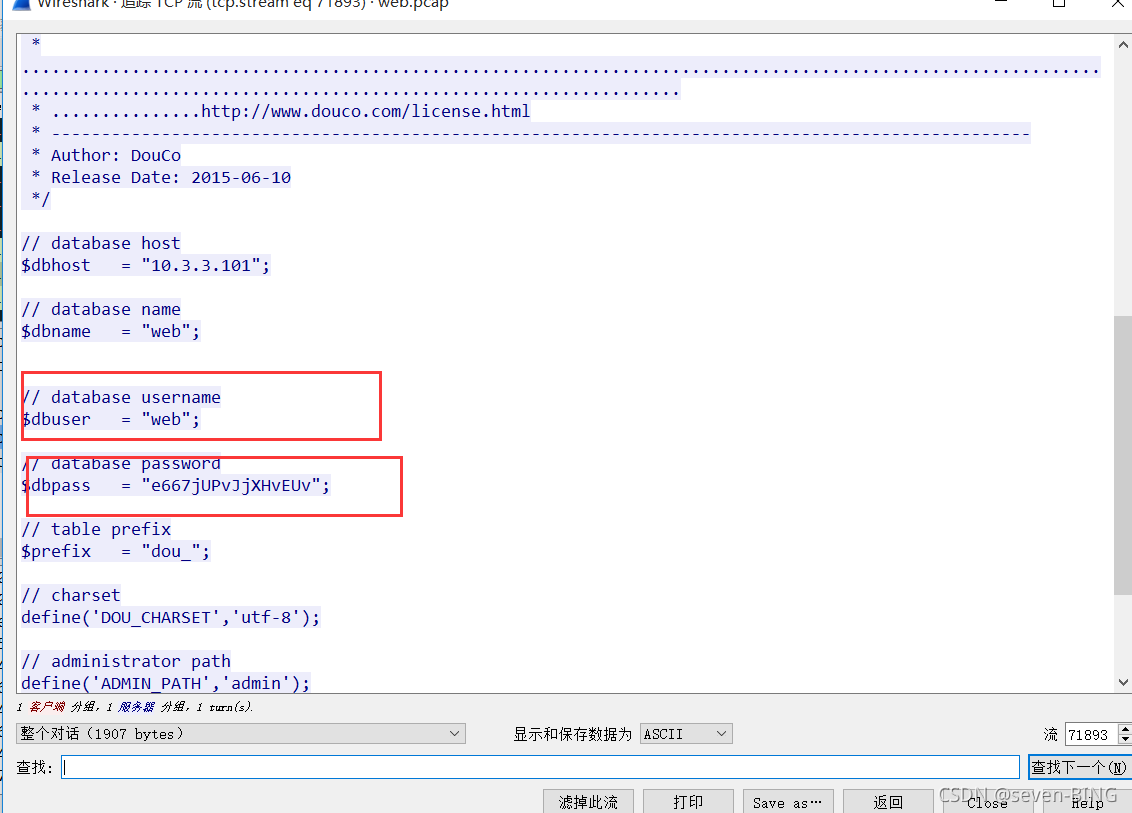

输入http contains “dbhost” 点击TCP追踪即可看到数据库的用户名及密码

flag: 用户名为web,密码为e667jUPvJjXHvEUv

flag:web/e667jUPvJjXHvEUv

第十题:根据附件信息,获取flag信息。(答案提交格式为flag{内容})

打开文件是:

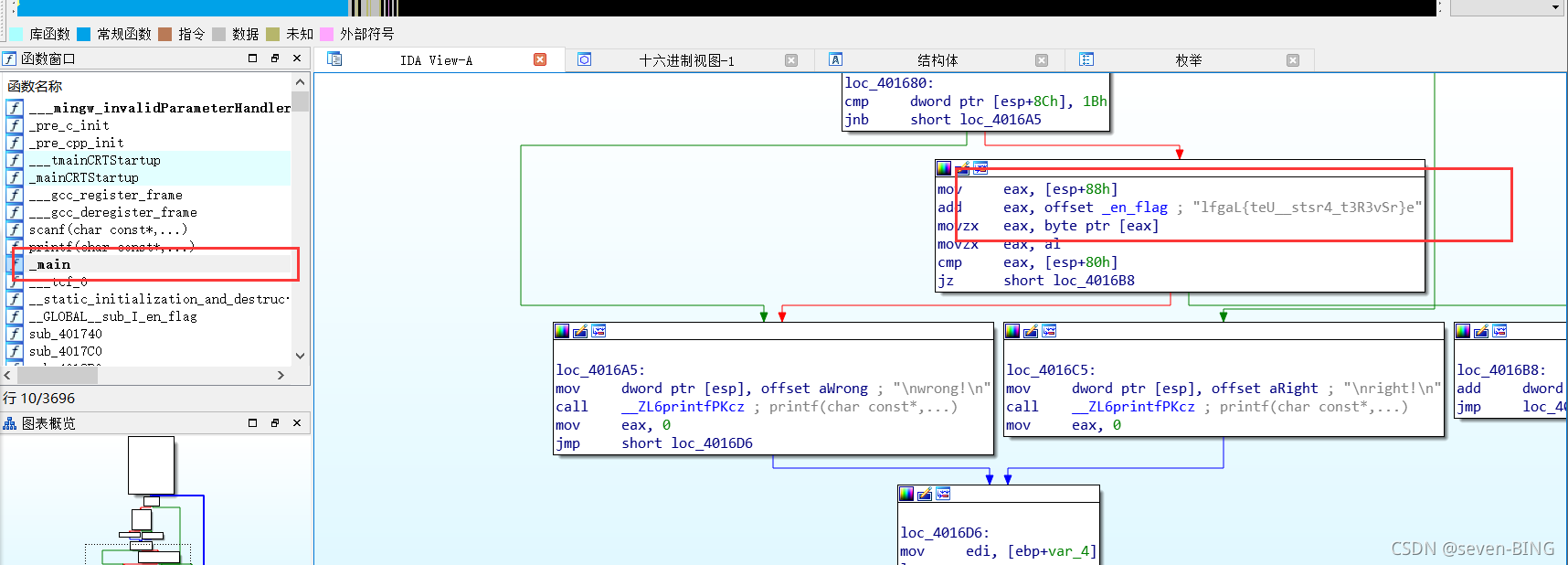

放到IDA看到敏感信息。

得到:lfgaL{teU__stsr4_t3R3vSr}e

观察字符串发现,第一位与第二位交换,第三位与第四位交换,即可得到flag: flag{Let_Us_st4rt_R3v3rSe}

本文介绍了CTF(Capture The Flag)比赛中的几道解题案例,包括字符串解码、图片隐写、文件提取、逆向工程和网络流量包分析等技术。涉及的知识点包括base32编码、图片隐藏信息查找、文件分离、流量包解析等,展示了网络安全与信息隐藏领域的实践应用。

本文介绍了CTF(Capture The Flag)比赛中的几道解题案例,包括字符串解码、图片隐写、文件提取、逆向工程和网络流量包分析等技术。涉及的知识点包括base32编码、图片隐藏信息查找、文件分离、流量包解析等,展示了网络安全与信息隐藏领域的实践应用。

1836

1836

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?