DHCP报文泛洪攻击

限制接收到报文的速率

vlan 视图或者接口视图

dhcp request/ dhcp-rate

dhcp snooping check dhcp-request enable

dhcp snooping alarm dhcp-request enable

dhcp snooping alarm dhcp-request threshold 1

超过则丢弃报文

查看[Huawei]dis dhcp statistics

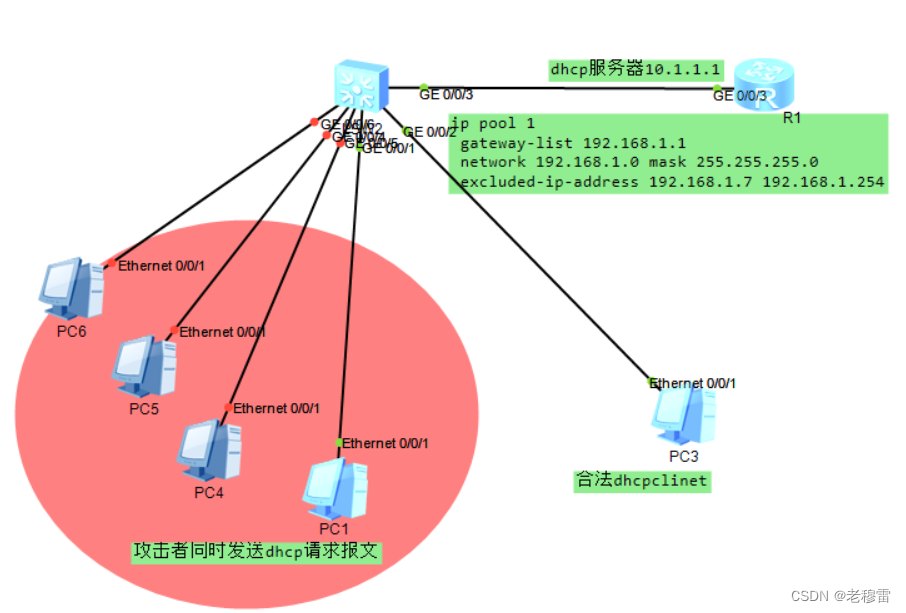

防洪攻击、也称拒绝服务攻击。目的使目标主机资源消耗,正常服务中断 如上图所示,攻击者控制多个"肉鸡",被攻陷的主机 向目标主机攻击。分布式拒绝服务攻击,也称DDOS. 单个拒绝服务攻击为 DOS. |

DHCP Server服务拒绝攻击

攻击者通过不断改变DHCP Request报文中的CHADDR字段 向DHCP Server申请IP地址,将会导致DHCP Server上的地址池被耗尽, 从而无法为其他正常用户提供IP地址 限制每个接口或者vlan,绑定的 dhcp snooping max-user-number 1 超过则任何用户将无法通过此接口成功申请到IP地址。 dhcp snooping check dhcp-chaddr enable,使能检测DHCP Request报文帧头MAC与DHCP数据区中CHADDR字段是否一致功能。 不一致丢弃报文 LSW1 display arp 接口获取的地址 |

配置:留言获取

本文介绍了DHCP报文泛洪攻击的原理,攻击者通过控制多个设备发送虚假DHCP请求耗尽地址池。防范措施包括设置接口限速、检查CHADDR一致性以及启用DHCPSnooping。管理员可通过配置参数限制每个接口的用户数量和检测不一致报文以保护网络服务。

本文介绍了DHCP报文泛洪攻击的原理,攻击者通过控制多个设备发送虚假DHCP请求耗尽地址池。防范措施包括设置接口限速、检查CHADDR一致性以及启用DHCPSnooping。管理员可通过配置参数限制每个接口的用户数量和检测不一致报文以保护网络服务。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?