《Redis未授权访问getshell》复现笔记(一)

利用周末复现了一下Redis未授权访问getshell,期间遇到了一些坑,虽然结果没什么悬念,却花费了不少时间,故将过程详细记录,留给有需要的人。此贴仅供新手参考,大佬勿喷。

一、 环境介绍

靶机:CentOS 6.5 (点击下载) IP:192.168.17.140

攻击机:Win10(本机) IP:192.168.8.195

二、 环境搭建

1、 搭建web服务

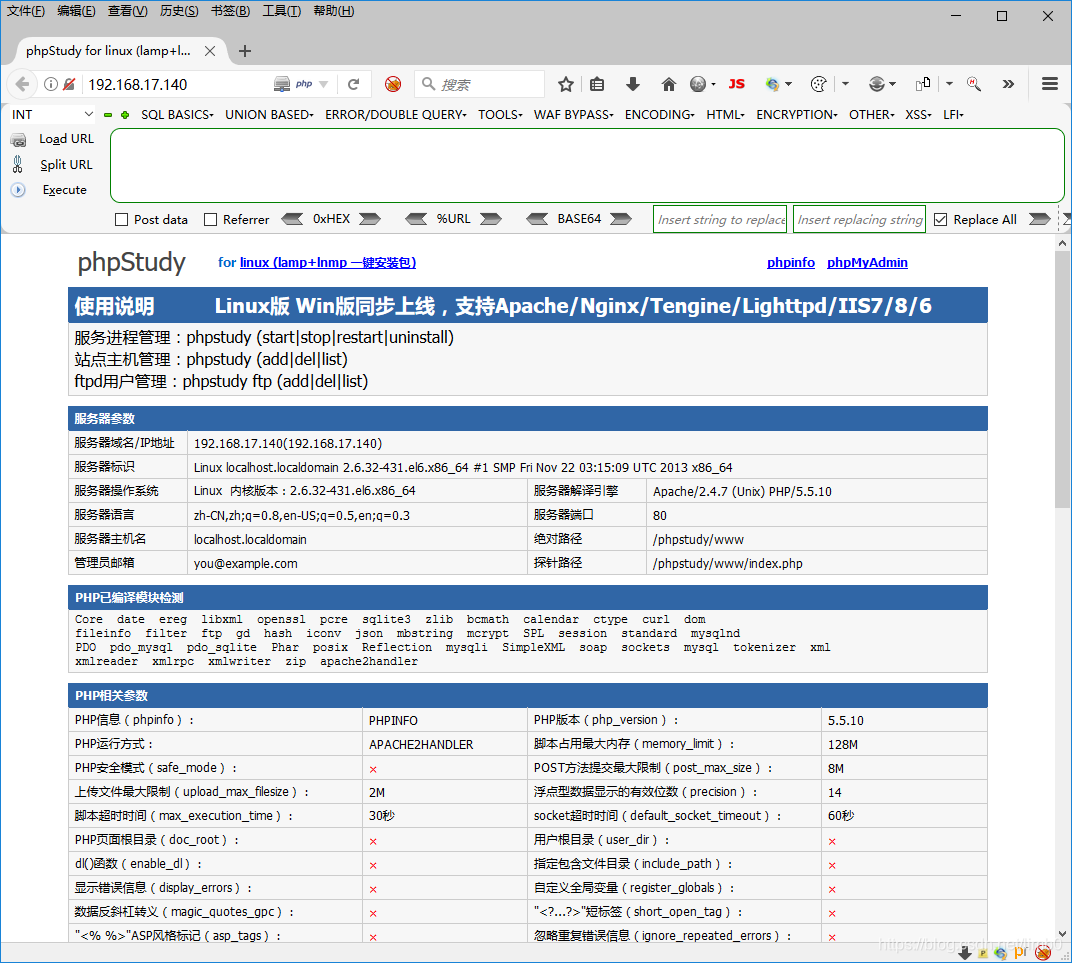

这里我用的是phpStudy for Linux (lnmp+lamp一键安装包)

安装:

wget -c http://lamp.phpstudy.net/phpstudy.bin #获取文件

chmod +x phpstudy.bin #权限设置

./phpstudy.bin #运行安装

等待大约十几分钟安装完成。

我们访问http://192.168.17.140/看一下,如图所示,说明成功开启Web服务。

PS:

phpStudy for Linux使用说明:

默认网站根目录:

Redis未授权访问漏洞复现与getshell笔记

Redis未授权访问漏洞复现与getshell笔记

本文详细记录了复现Redis未授权访问getshell的过程,包括环境介绍、环境搭建(Web服务和Redis服务)以及漏洞利用。通过在攻击机上安装Redis客户端,成功连接并写入phpinfo、shell和木马文件到靶机Web目录。

本文详细记录了复现Redis未授权访问getshell的过程,包括环境介绍、环境搭建(Web服务和Redis服务)以及漏洞利用。通过在攻击机上安装Redis客户端,成功连接并写入phpinfo、shell和木马文件到靶机Web目录。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

5720

5720

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?